漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-012497

漏洞标题:爱普生邮件技术支持工单系统显示逻辑、文件上传问题

相关厂商:爱普生中国

漏洞作者: Michael

提交时间:2012-09-21 10:07

修复时间:2012-11-05 10:07

公开时间:2012-11-05 10:07

漏洞类型:设计缺陷/逻辑错误

危害等级:低

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-21: 细节已通知厂商并且等待厂商处理中

2012-09-26: 厂商已经确认,细节仅向厂商公开

2012-10-06: 细节向核心白帽子及相关领域专家公开

2012-10-16: 细节向普通白帽子公开

2012-10-26: 细节向实习白帽子公开

2012-11-05: 细节向公众公开

简要描述:

爱普生中国邮件技术支持工单系统逻辑问题,id参数为空时会随机显示用户的工单,可能导致用户姓名、电话、电子邮箱等信息泄露

详细说明:

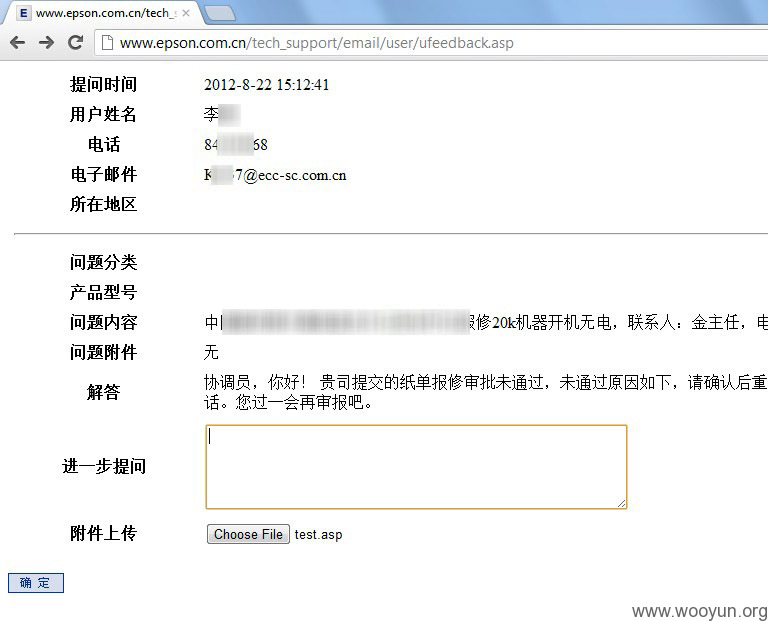

爱普生中国在通过电子邮件回复客户工单的时候会附上链接:http://www.epson.com.cn/tech_support/email/user/ufeedback.asp?idcode=【工单编号】

1、测试发现如果idcode为空时也会出现客户的工单。根据出现的工单中的电子邮件的统一前、后缀@ecc-sc.com.cn,我个人判断应该都是爱普生公司的内部派单,也许是在数据库中没有录入相应的工单号导致了这个问题。泄漏的工单中附件均可下载,内有发票照片等文件。

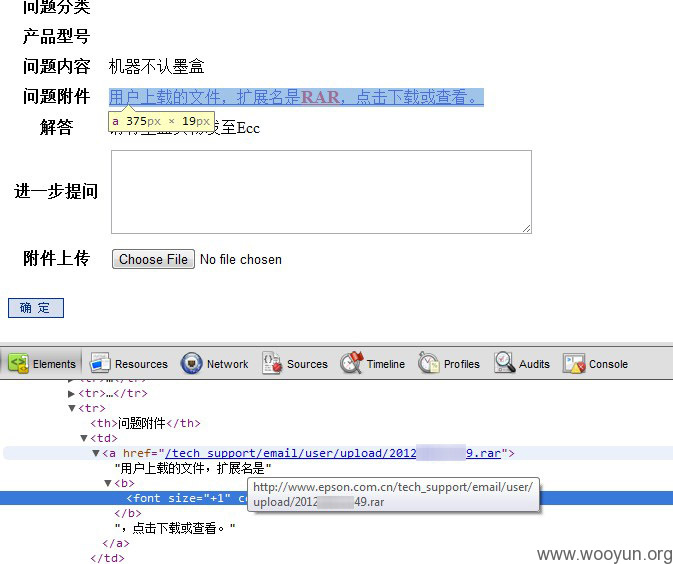

2、用户提交附件的命名逻辑亦太过简单,采用了日期加四位随机数的方法,如:20120101XXXX,容易被暴力猜解。

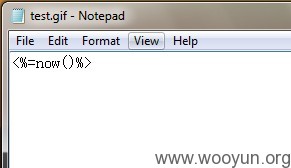

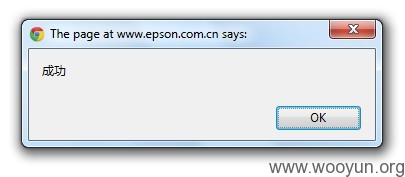

3、系统还允许用户上传GIF图片,经测试成功asp文件伪造成gif上传成功。

漏洞证明:

修复方案:

1、对idcode是否为空作判断。

2、可在现有重命名逻辑的基础上使用md5确保附件路径无法被猜解

3、禁止gif类型或验证判断是否为合法gif文件

版权声明:转载请注明来源 Michael@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2012-09-26 03:31

厂商回复:

CNVD确认并复现所述情况,转由CNVD直接联系网站管理方处置。

按需要弱用户认证,部分影响完整性、机密性进行评分(可用于窃取私密信息),rank=5.56*1.1*1.1=6.727

最新状态:

暂无