最近翻了翻百度浏览器,发现有个百度云收藏插件,下载量挺多的:

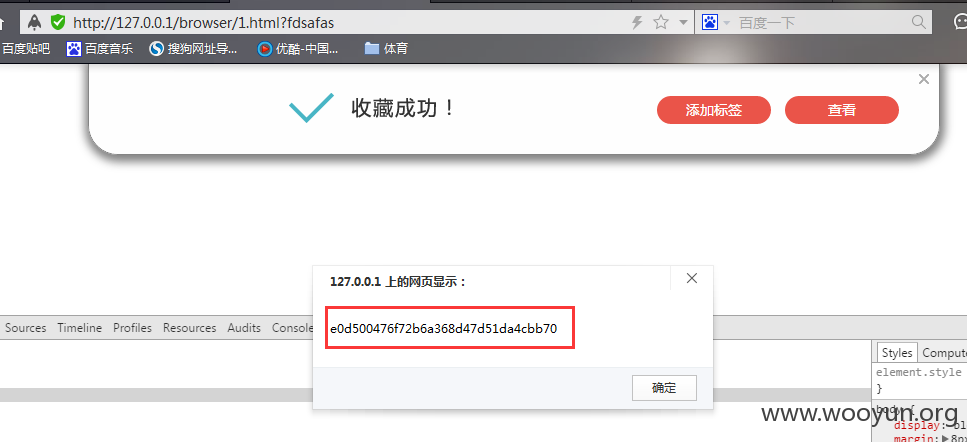

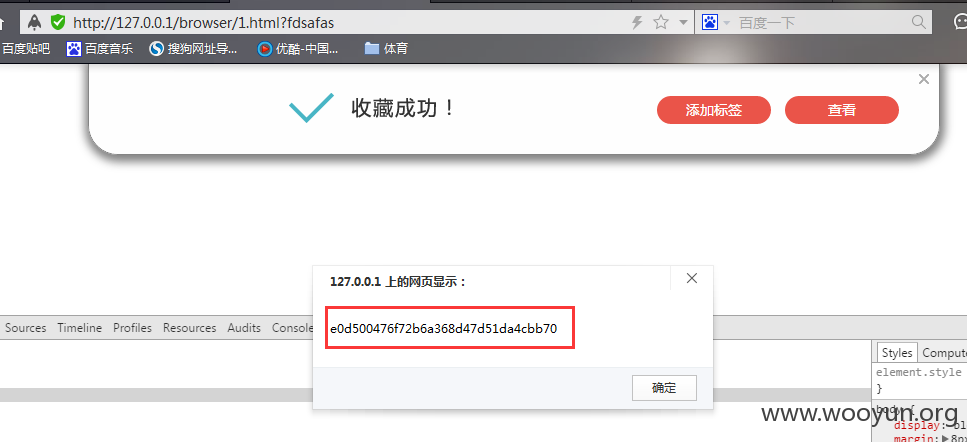

在浏览器中,主要是为了收藏一些网页到百度网盘中的百度文章里,用邪恶的title测试一下,发现存在XSS,在搭建的http域下居然可以控制**.**.**.**。

测试一下获取**.**.**.**的bdstoken:

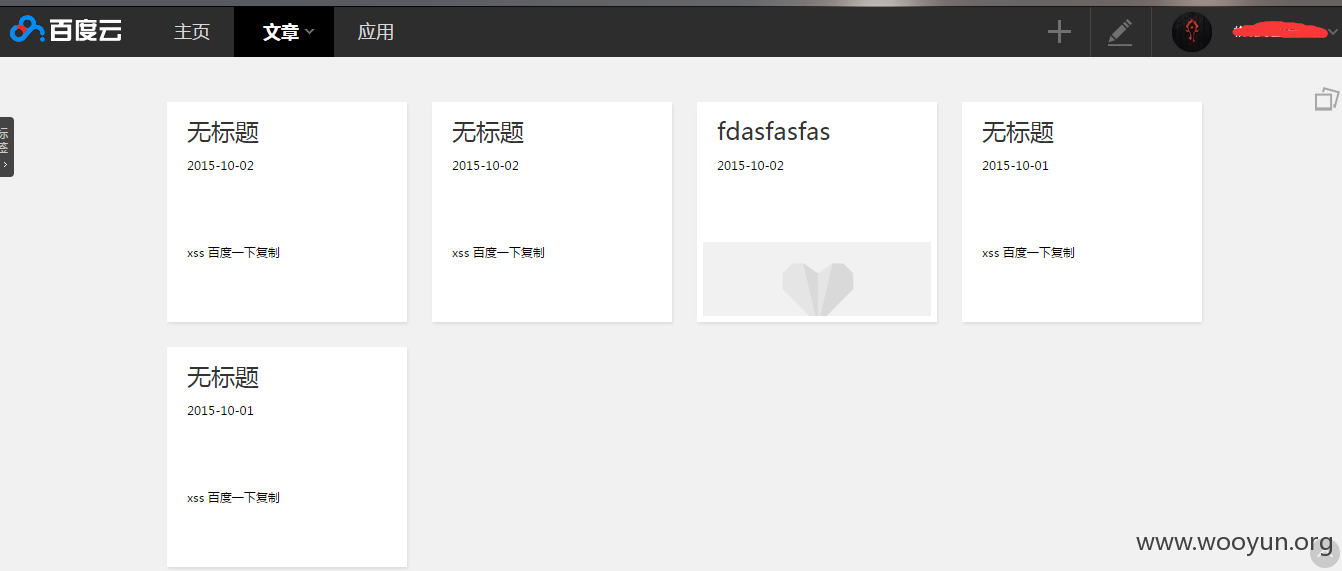

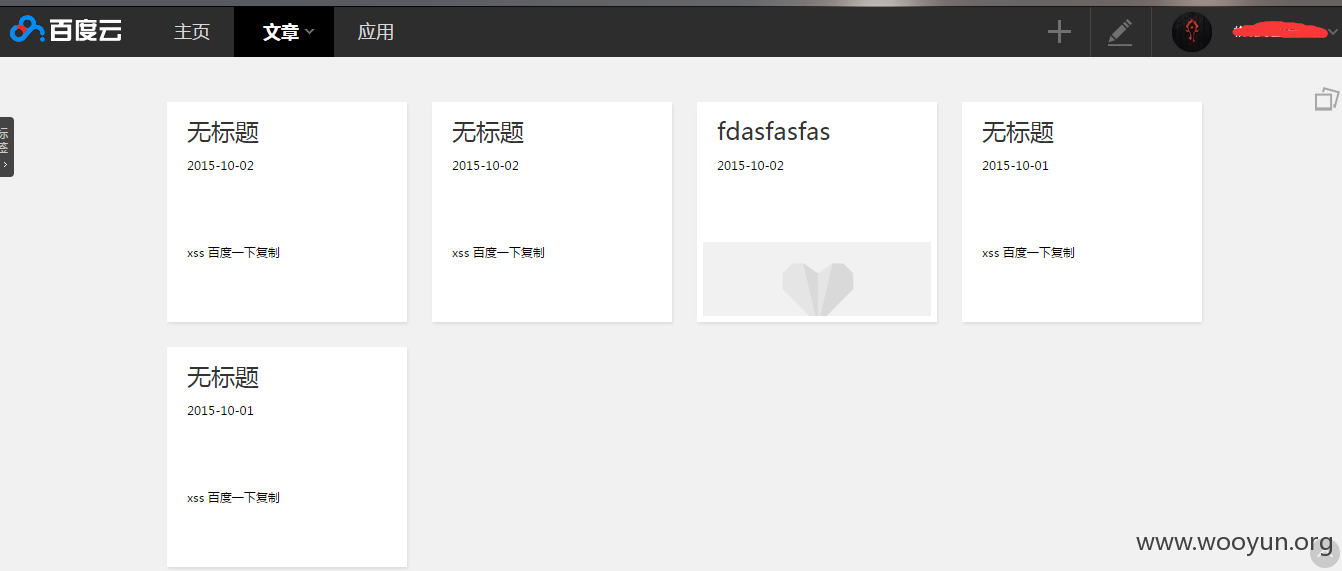

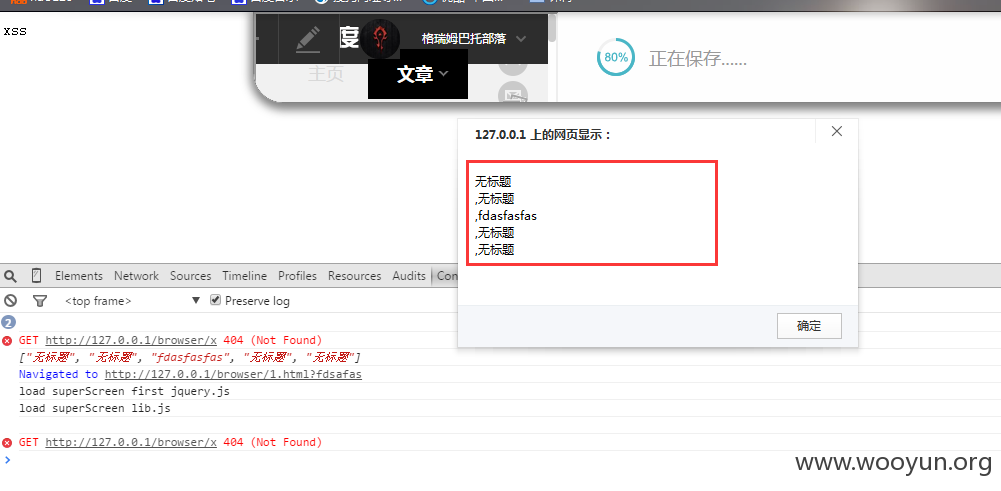

找了一圈,发现虽然不能拿到BDUSS,但是结合前面的bdstoken和一些DOM操作可以做一些其他的事情,比如浏览文章列表,删除文章等操作,下面以删除一篇文章为例:

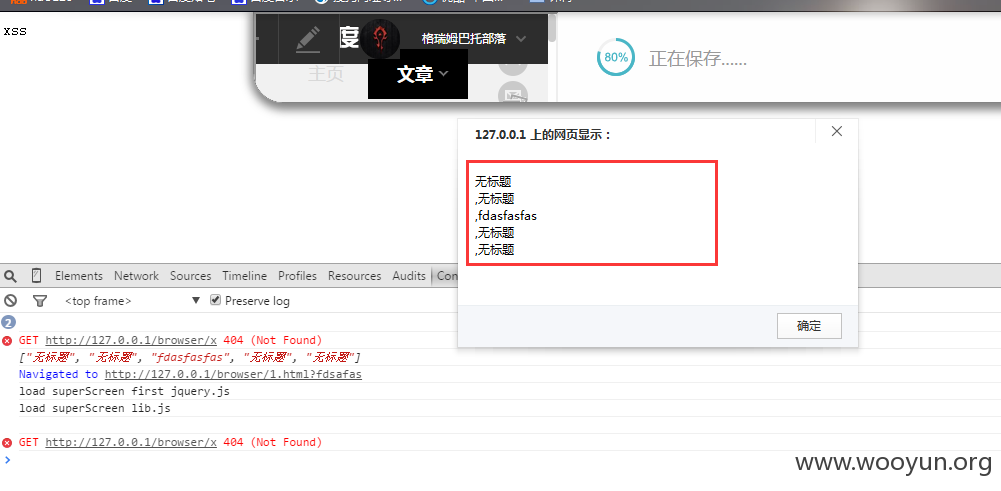

删除文章测试代码:

本地1.html:

使用该插件对这个网页进行收藏,就可以触发外部js,baidu.js:

还可以查看文章列表:

Baidu.js: