漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0142542

漏洞标题:到家美食会Android客户之任意手机号注册及其他安全漏洞

相关厂商:daojia.com.cn

漏洞作者: 骑虎打狗

提交时间:2015-09-21 13:14

修复时间:2015-11-05 13:14

公开时间:2015-11-05 13:14

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-21: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

该漏洞针对Android客户端Ver4.1.1官方版本。

详细说明:

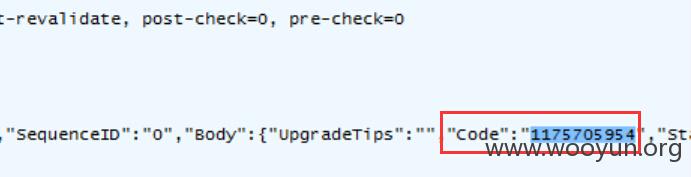

1.输入手机号请求注册时,将验证码的CRC32值返回:

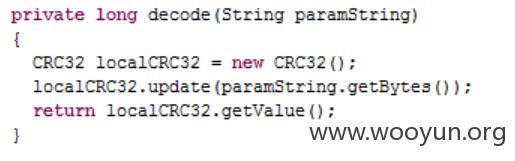

2.获取用户输入的验证码,进行CRC32校验:

然后在本地与服务器返回的CRC码进行对比,相同则注册成功;判断相同了,才想服务器发最后确定注册的封包;

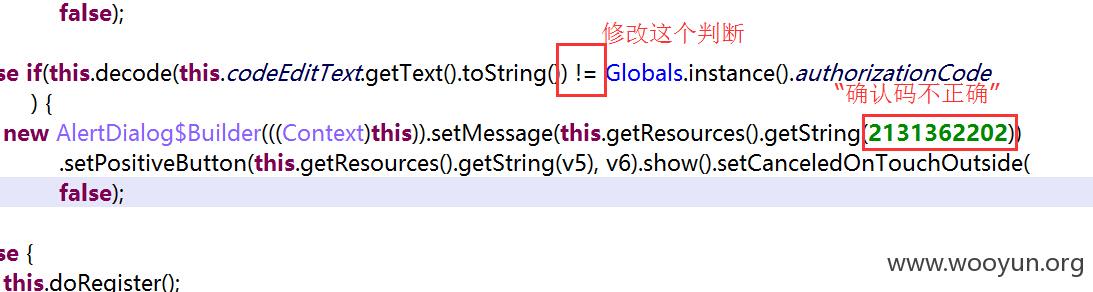

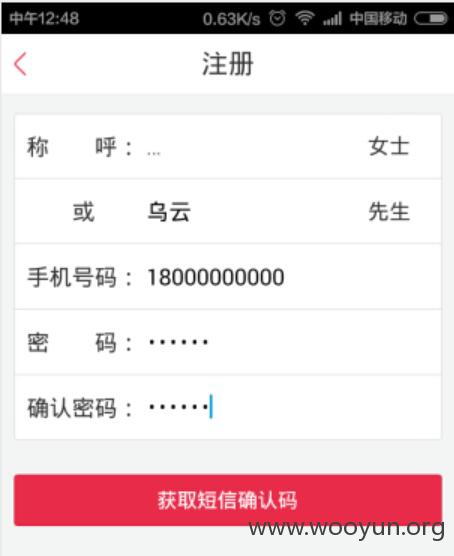

3.修改客户端达到任意手机号码的注册:

安全预警:

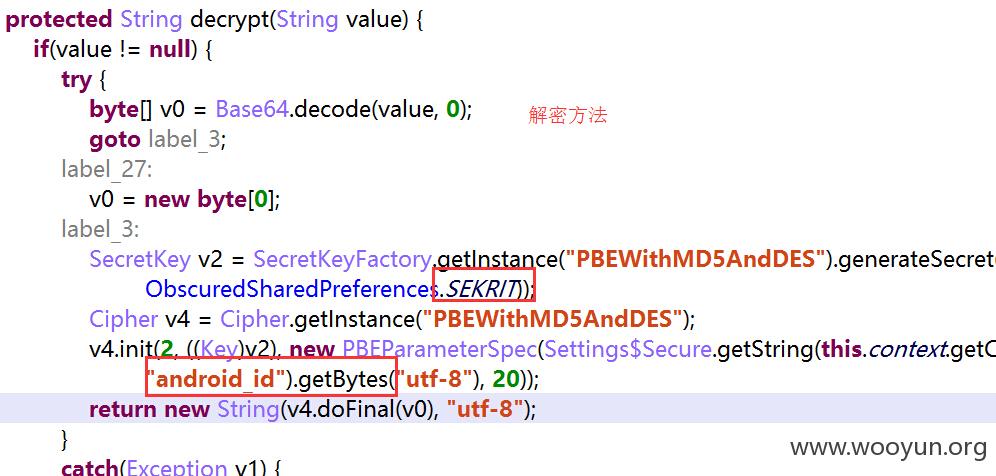

1.账号密码储存在本地,还规则分布:

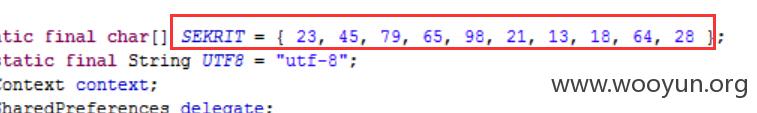

加密解密的地方:Lcom/daojia/util/ObscuredSharedPreferences;

两个关键KEY,一个是硬编码;一个是手机的android_id属性:

2.备份安全:android:allowBackup="true"

很明显是没有做过客户端安全方面的评估。

漏洞证明:

修复方案:

1.本地一定要储存账号和密码才能实现自动登录的话,建议混合式储存;

2.android:allowBackup属性设为false;

3.短信验证码无论明文密文不要直接返回,更不可在本地做判断;

版权声明:转载请注明来源 骑虎打狗@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝