漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0103585

漏洞标题:暖通空调360任意文件上传漏洞(可获取webshell)

相关厂商:暖通空调360

漏洞作者: 路人甲

提交时间:2015-03-25 10:14

修复时间:2015-05-09 10:16

公开时间:2015-05-09 10:16

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-25: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-09: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

到处都是过滤不严,基本零安全意识

详细说明:

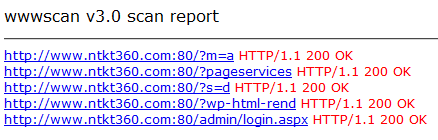

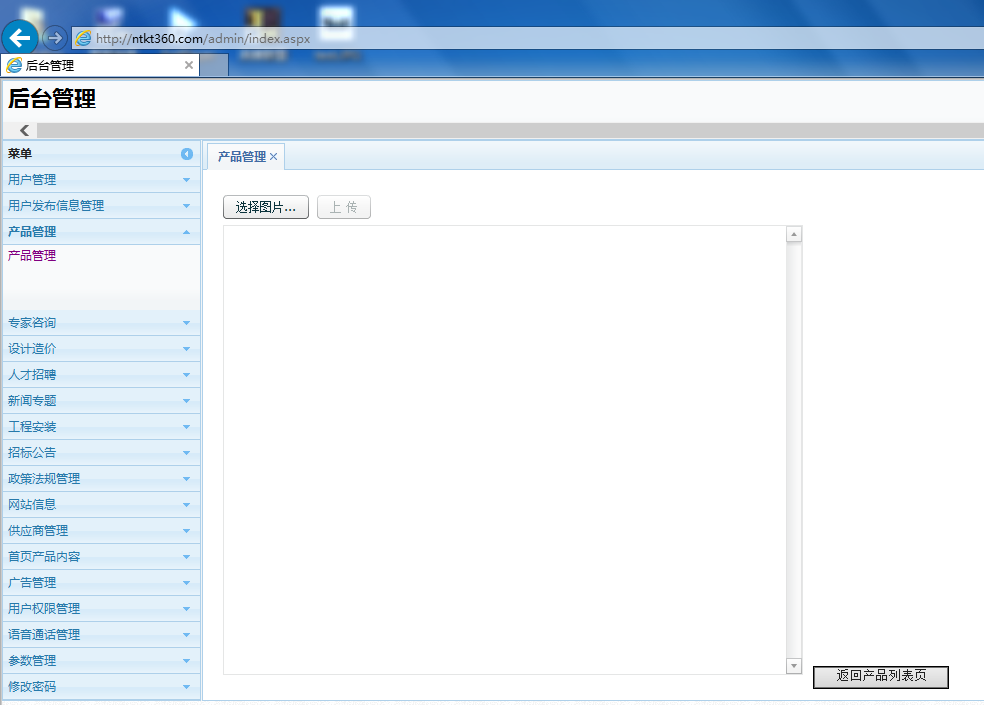

wwwscan扫描出后台

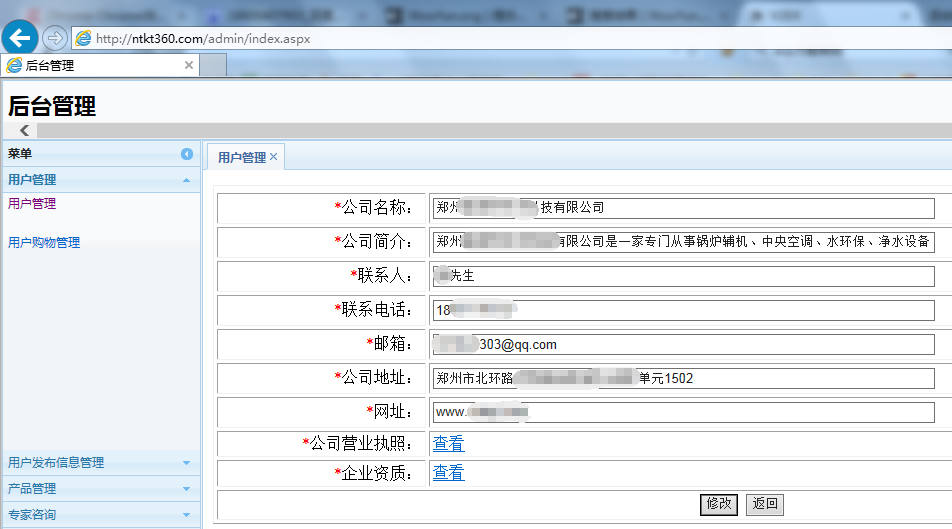

后台万能密码登陆成功

(敏感信息全部马赛克处理)

后台注册会员余额、积分、密码、详细信息皆可浏览修改

也能查看营业执照、企业资质……

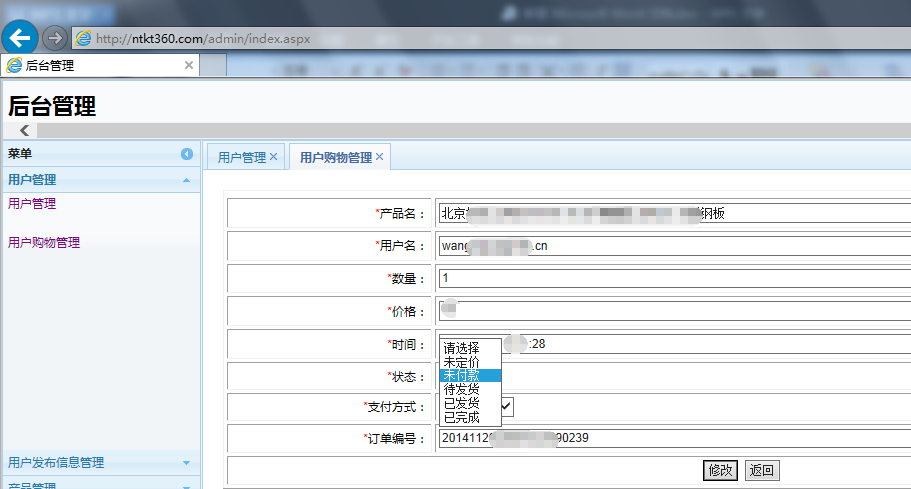

付款状态修改

人才招聘、简历等,应该是拿到最高权限

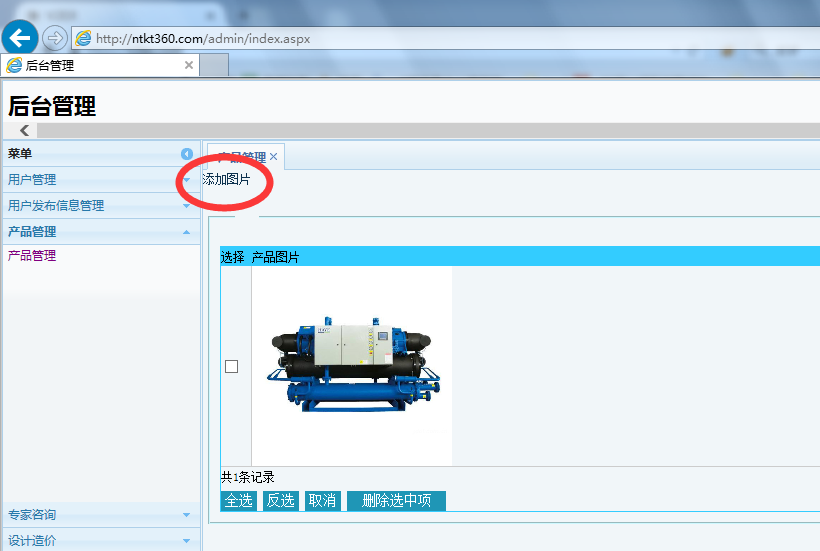

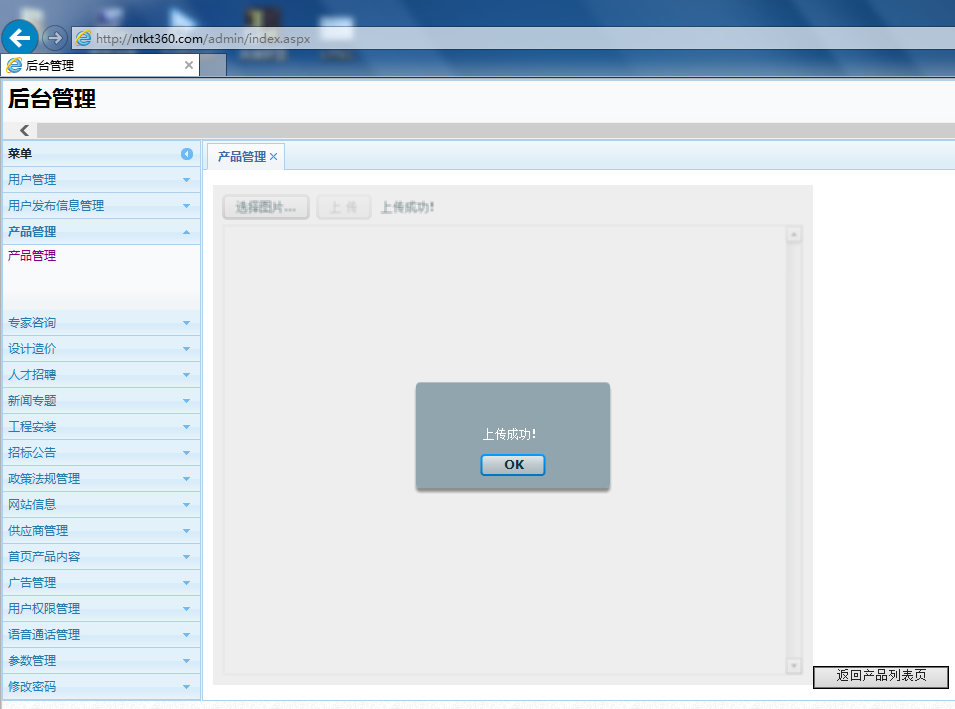

产品管理,产品图片下添加图片

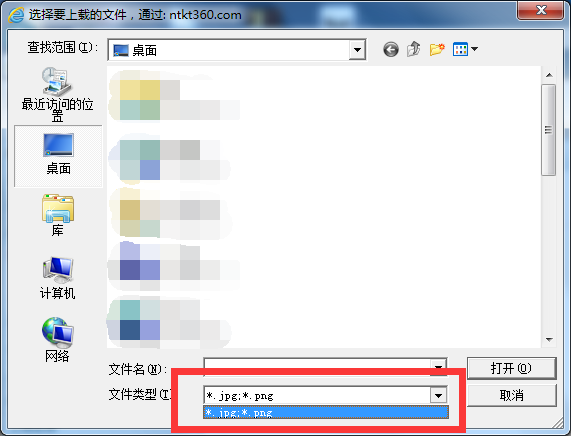

是flash上传图片的方式,上传图片过滤了文件类型,仅可以上传jpg和png的图

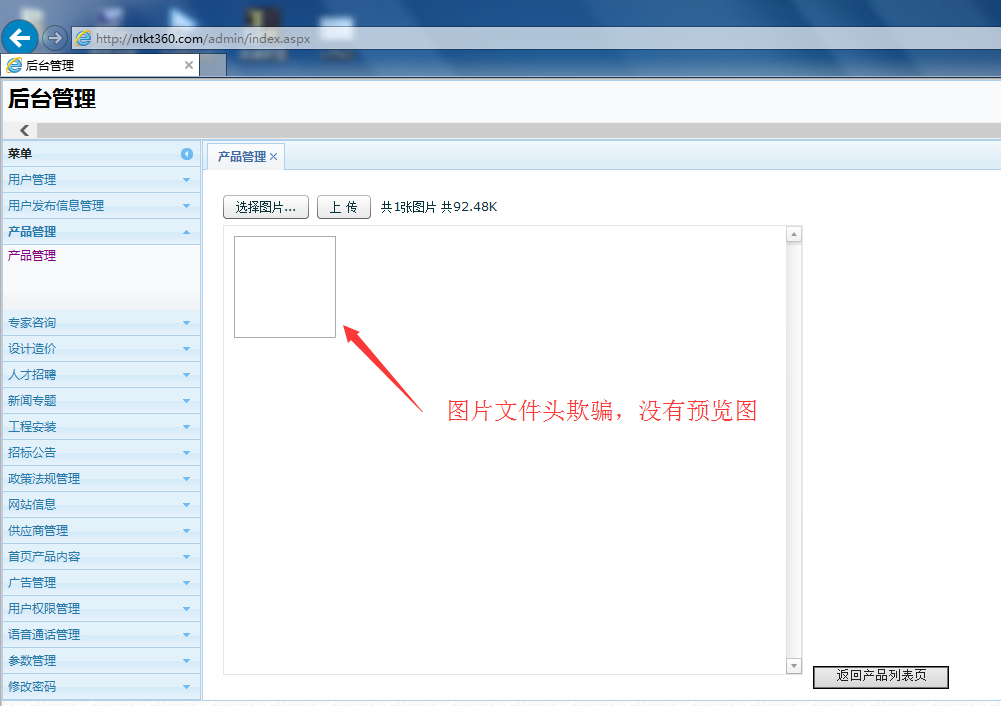

利用图片文件头欺骗,直接上大马,同时将原来的*.asp重命名为*.jpg

不是图片自然没预览图

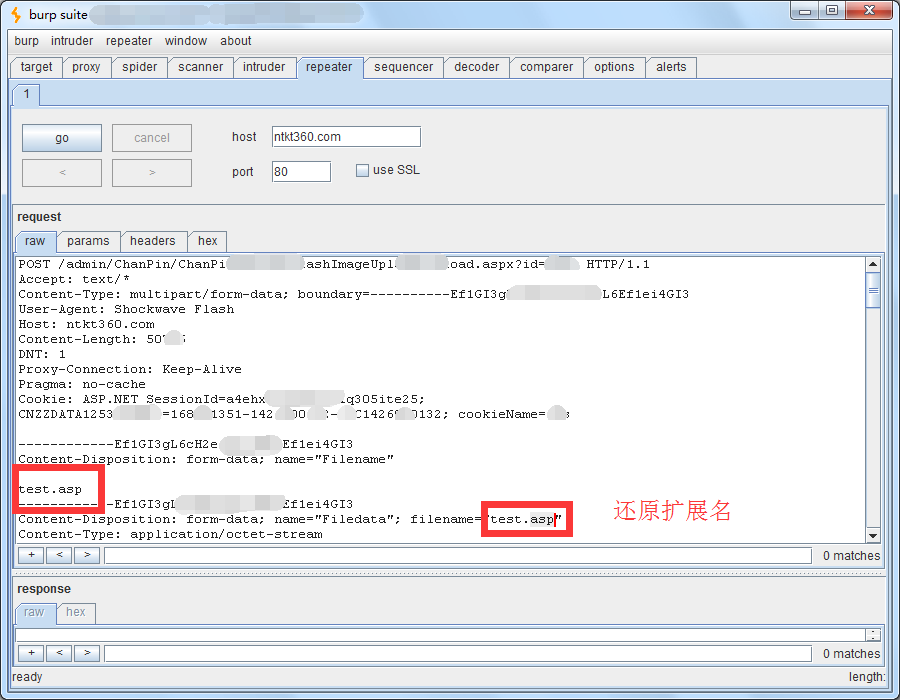

上传后利用Burp Suite截断,还原扩展名

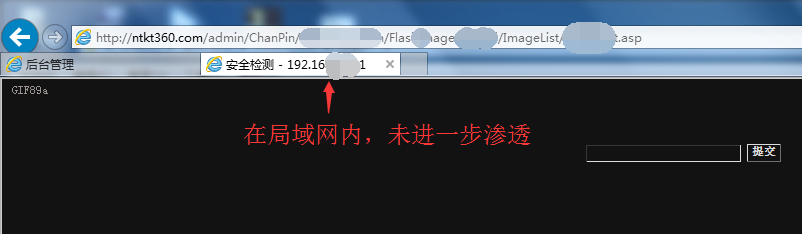

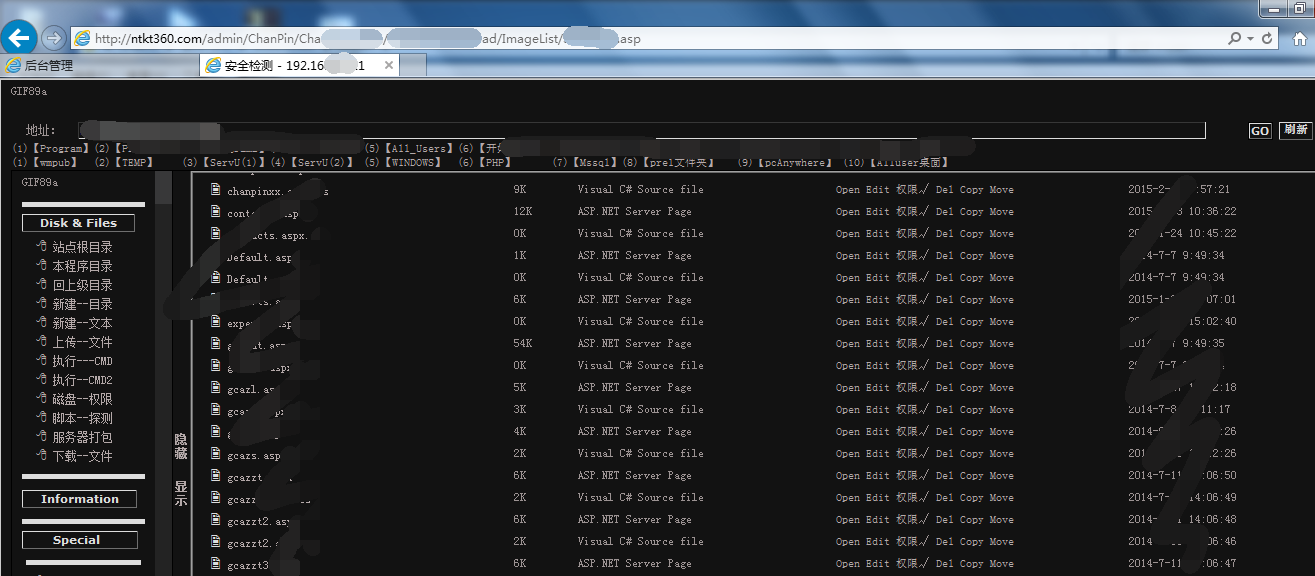

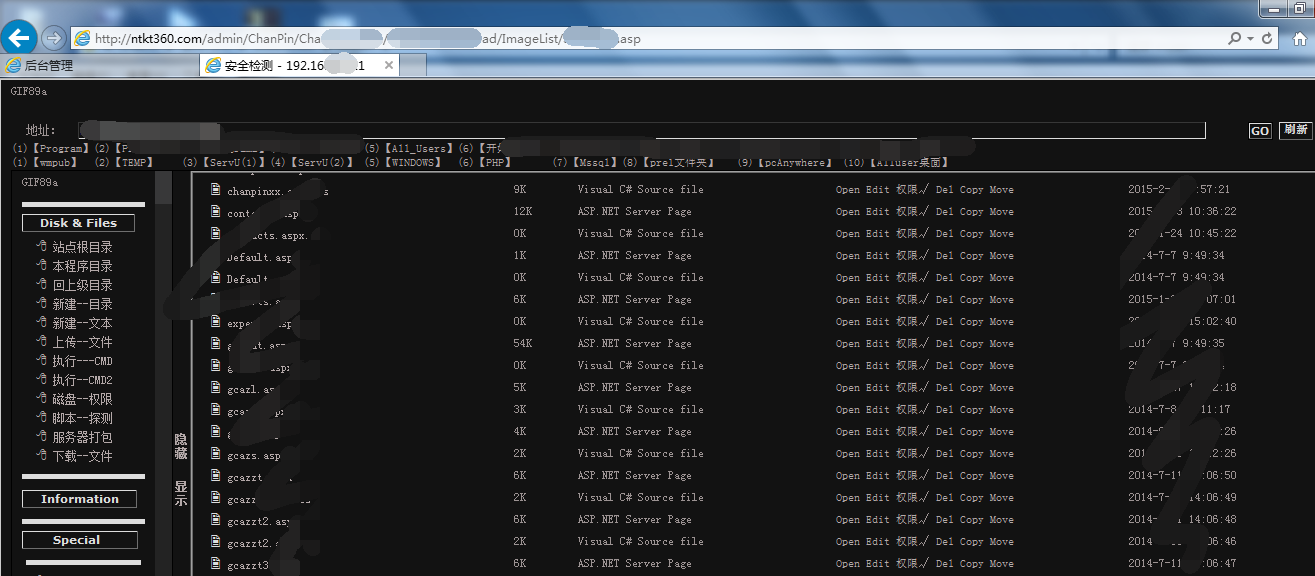

上传成功后可访问

Get webshell

大马仅测试使用,目前已删除

漏洞证明:

修复方案:

PHP才是世界上最好的语言

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝