漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-062737

漏洞标题:万网云邮箱注册逻辑缺陷(可劫持向外发送的邮件)

相关厂商:万网

漏洞作者: 分秒

提交时间:2014-05-29 16:27

修复时间:2014-07-13 16:28

公开时间:2014-07-13 16:28

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-29: 细节已通知厂商并且等待厂商处理中

2014-05-29: 厂商已经确认,细节仅向厂商公开

2014-06-08: 细节向核心白帽子及相关领域专家公开

2014-06-18: 细节向普通白帽子公开

2014-06-28: 细节向实习白帽子公开

2014-07-13: 细节向公众公开

简要描述:

万网顶级域名送云邮箱活动,云邮箱可任意解析,可能导致钓鱼或诈骗(具体细节看下面图文,语言不太容易描述)

详细说明:

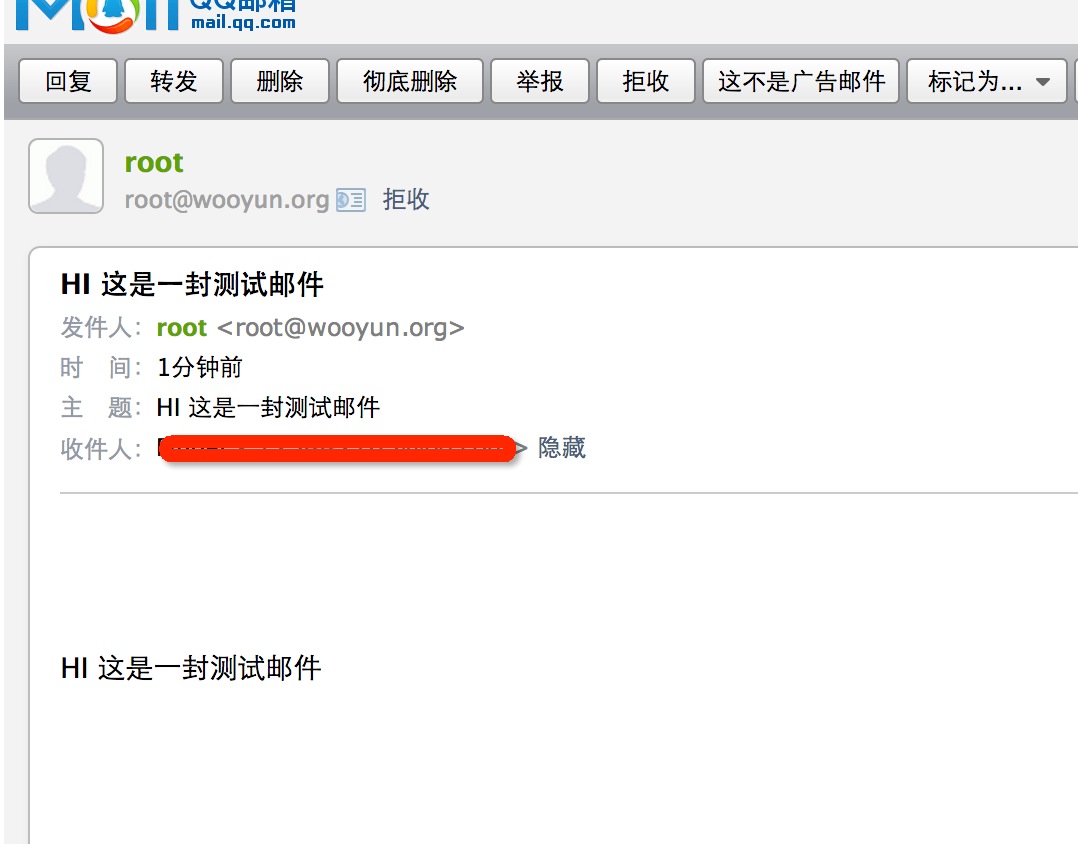

前段时间看好了个域名,准备注册,就下了订单,但是没付款。过了两天查询Whois发现已经被注册了,但是也是提交了该订单并付款。接着问他就出现了...

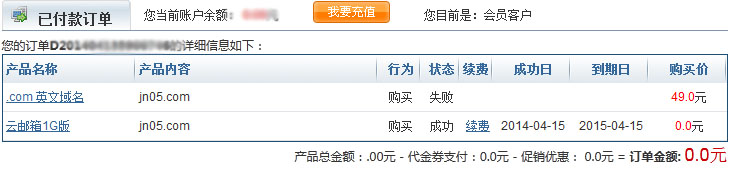

可以看到域名确实是没注册成功,钱退了回来。但是却免费得到了云邮箱。

然后去“邮箱管理”查看

于是点击了“邮箱域名自动解析”

打开“http://mail.jn05.com/”试一试,结果可以访问,是一个SmarterMail企业版(至今没登陆进去)

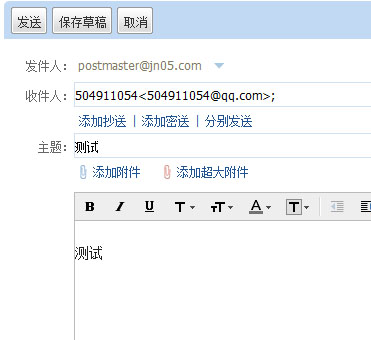

不过我发现了另一个登陆地址“http://mail.hichina.com/”

用万网邮箱的设置登陆:

呵呵,没得说啦,登陆成功,而且确实是邮箱管理员权限,添加了个用户测试了下。

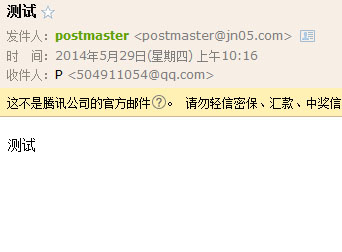

点击“进入邮箱”,发送一封邮件试试。

很完美的收到了,呵呵。

可以伪造任意邮箱

还发现个好玩的,可以劫持万网云邮箱系统向外发送的邮件

漏洞证明:

见上

修复方案:

不用说了吧

版权声明:转载请注明来源 分秒@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-05-29 20:04

厂商回复:

亲,感谢您对我们的关注和支持,该问题我们正在修复!

最新状态:

暂无

![@9`))RM57YC895L4%8]RZ07.jpg](http://wimg.zone.ci/upload/201405/2916192029bf833f0e6fbbfc6bea5aecf7a75820.jpg)