漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0207810

漏洞标题:对海南航空的一次测试过程发现多处安全漏洞(小问题导致的大风险)

相关厂商:hnair.com

漏洞作者: Sia_water

提交时间:2016-05-12 14:40

修复时间:2016-06-27 12:30

公开时间:2016-06-27 12:30

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-12: 细节已通知厂商并且等待厂商处理中

2016-05-13: 厂商已经确认,细节仅向厂商公开

2016-05-23: 细节向核心白帽子及相关领域专家公开

2016-06-02: 细节向普通白帽子公开

2016-06-12: 细节向实习白帽子公开

2016-06-27: 细节向公众公开

简要描述:

求高rank&礼物

详细说明:

最近智联招聘给我打电话说海南航空招飞行员..还以为是骗子

于是就上网找了找海南航空的网站

终于找到一个突破口

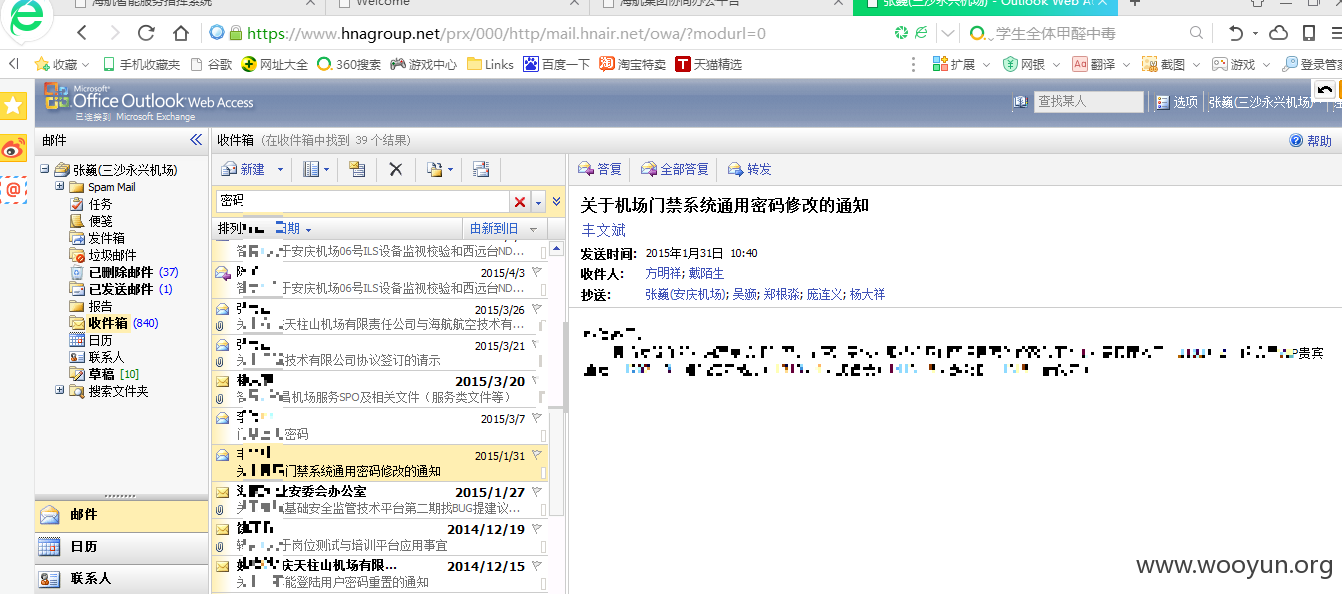

https://www.hnagroup.net/prx/000/http/vpnweb.hnair.com/Default.aspx

海南的协同办公

首先是对找回密码进行的测试

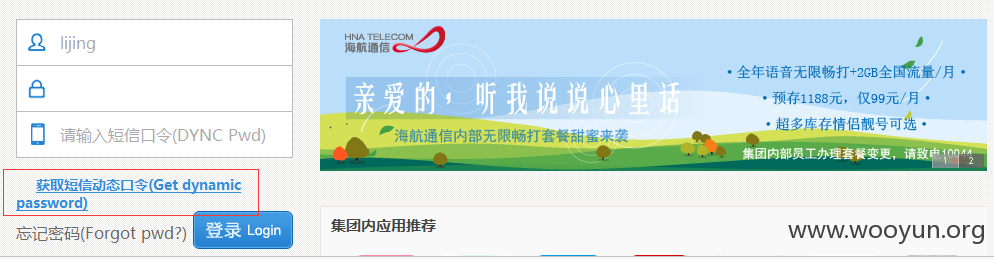

尝试了很多账号,有的账号没有绑定邮箱和手机,不能找回,而且有的账号登陆的时候会有一个手机验证码

最终找到一个绑定了邮箱且登陆不需要手机验证的账号 :zhangwei

http://service.eking-tech.com/hnaAct/getBackPwd

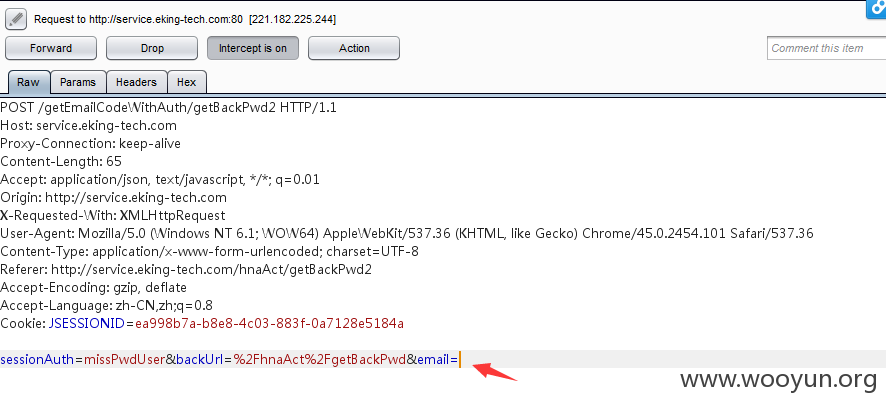

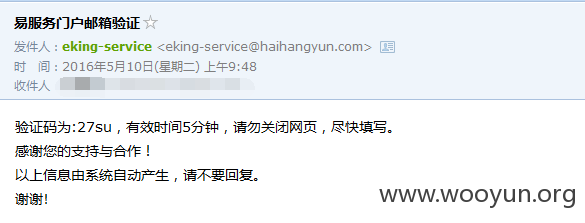

在第二部验证身份的时候把请求包里的他原来的邮箱替换为自己的邮箱

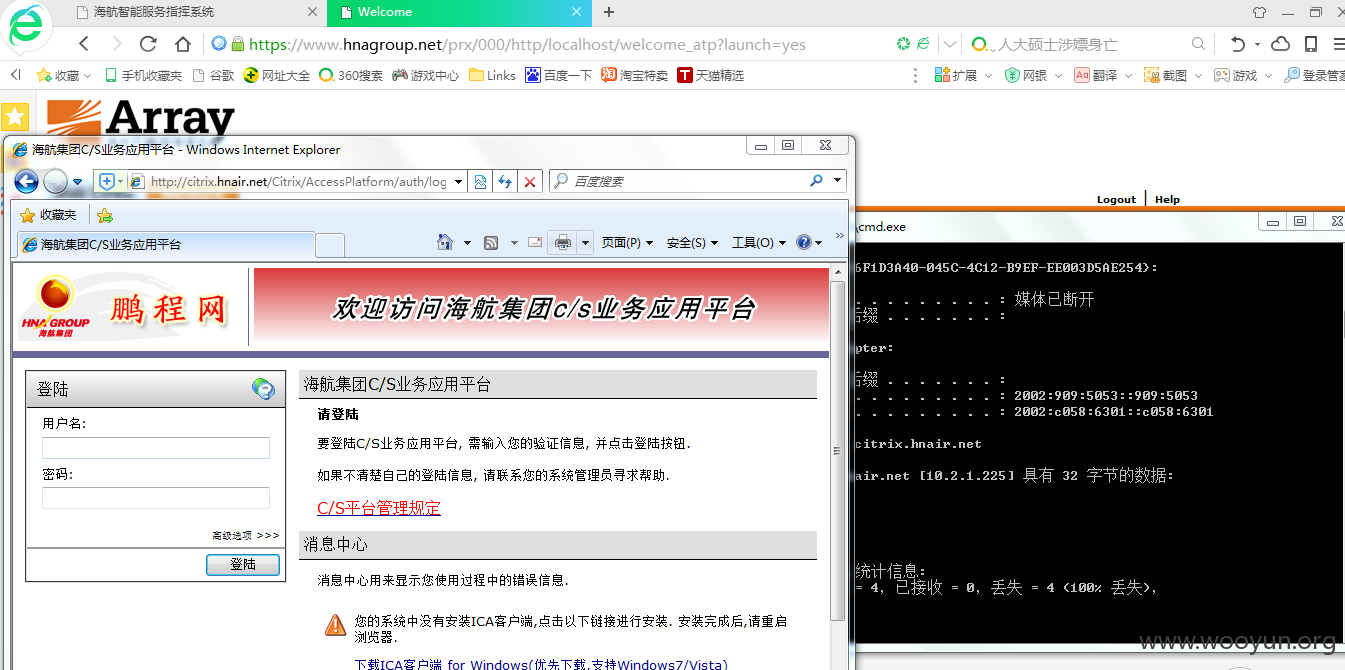

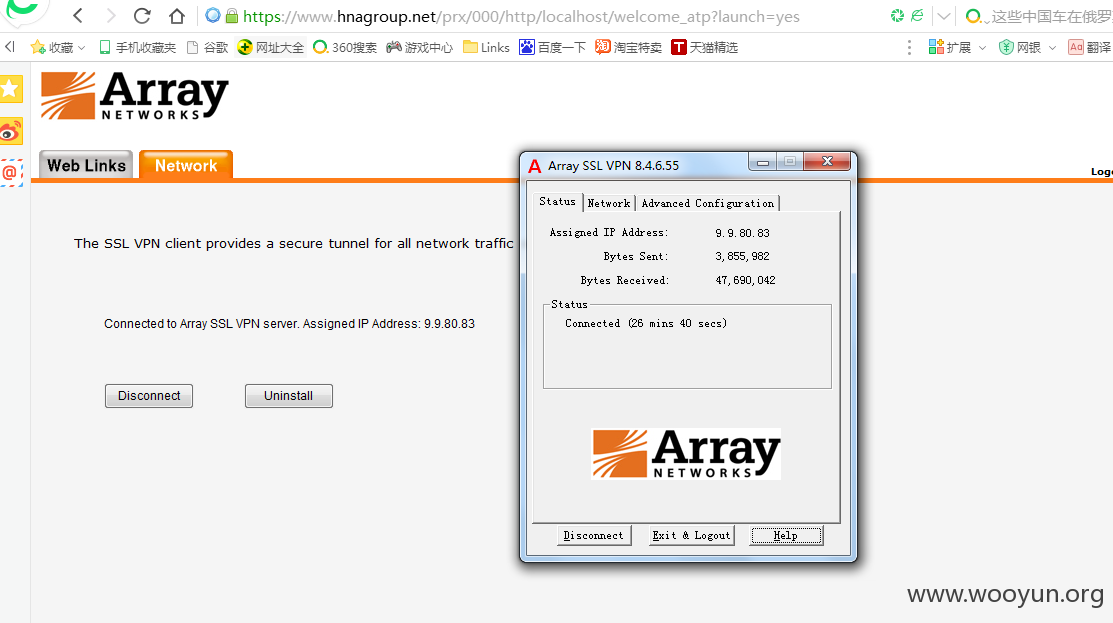

用接受到的验证码直接重置了,然后登陆,这个账号很好,直接等了vpn进了内网

进入内网后,对10.2.1.0/24端的IP扫了一下 http://10.2.1.241/Frameset/login.html

10.2.1.252 VCenter虚拟化的

这个账号只用了半天时间就被修改回去了,根据在内网收集的信息 重置了一个权限大一点的账号shuang_wang 首席执行

赠送一个xss。 在 e学习网 我的状态 处 可xss

运行网,多数的系统都可进入

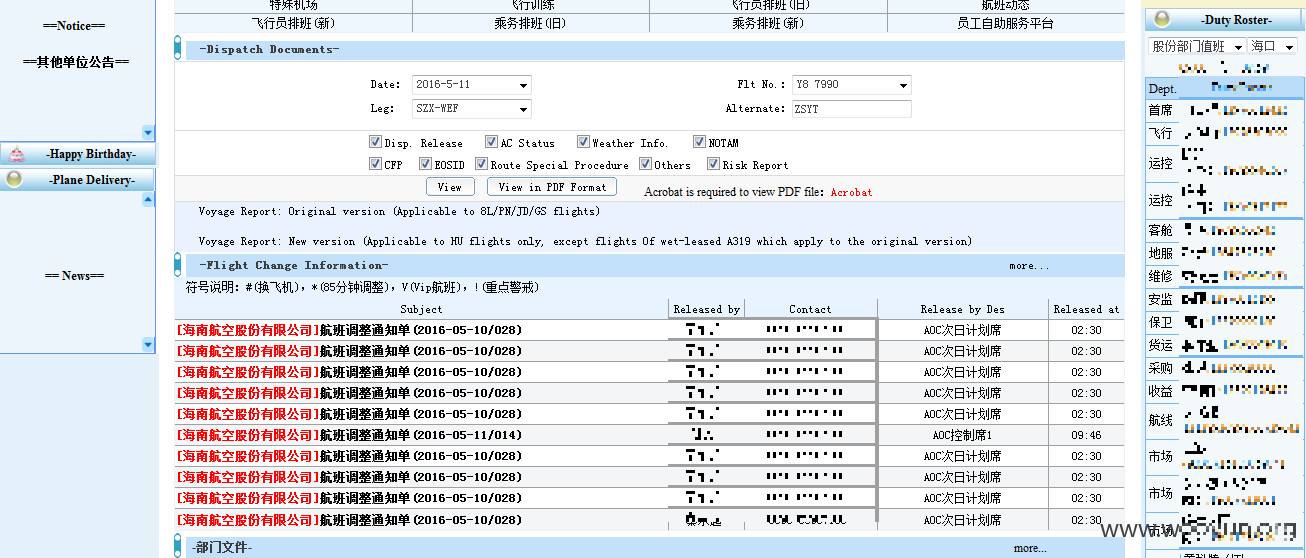

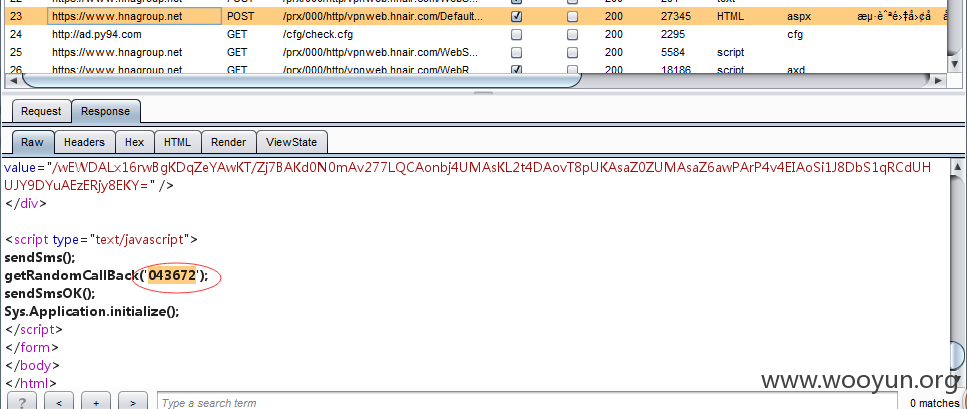

这个账号用了半天又被修改回去了,又对另一个绑定手机、邮箱的账号进行了测试,猜测,绑定手机的账号会在登陆时需要手机验证码,,,然而在登陆https://www.hnagroup.net/prx/000/http/vpnweb.hnair.com/Default.aspx获取验证码后,验证码在返回的包中了,

然后就登陆了~

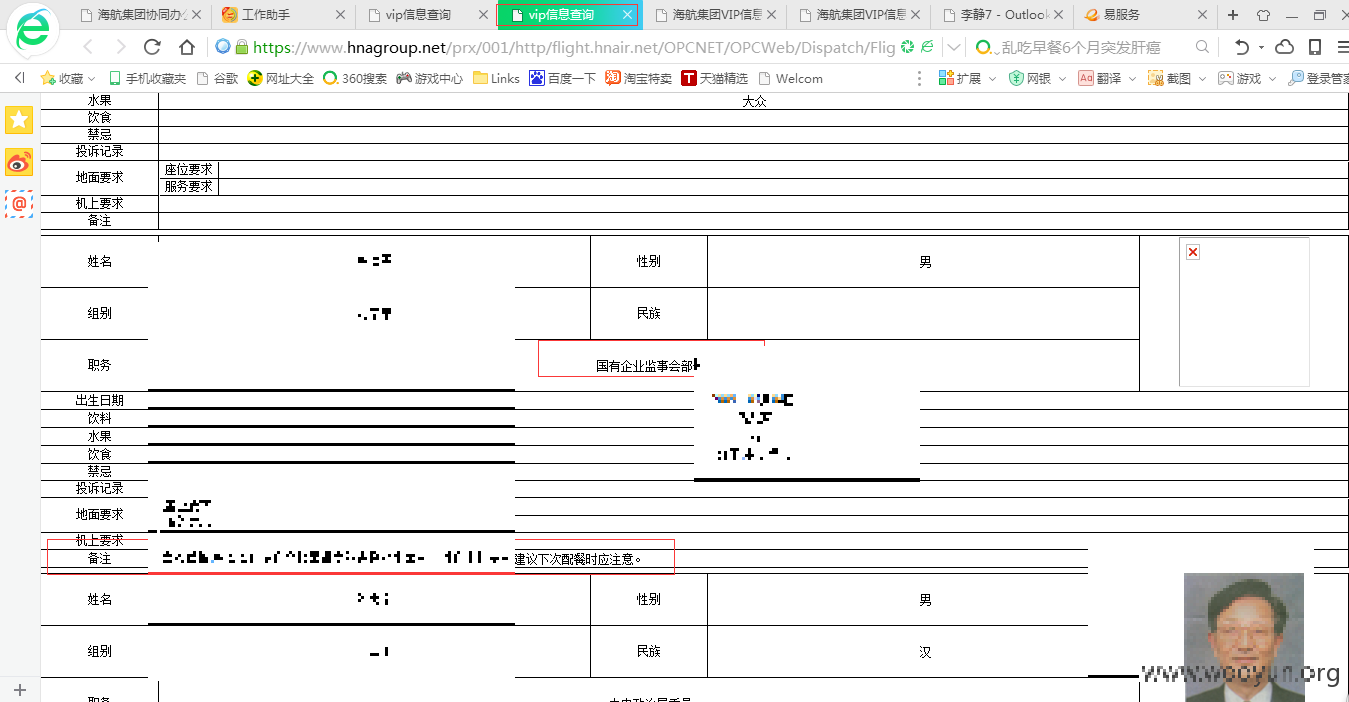

这个账号就更有意思了,有个VIP乘客信息~

这里应该是海航整理的政要的喜好。。。

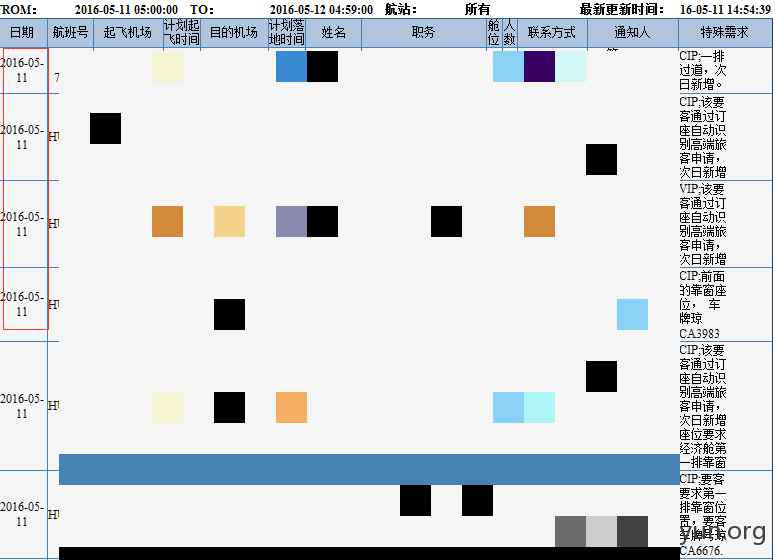

还有一个可以查询最近航班上的vip

我是11号的截图,可以查到12号各航班vip信息,,领导真的不少呢

从起飞时间各种信息

漏洞证明:

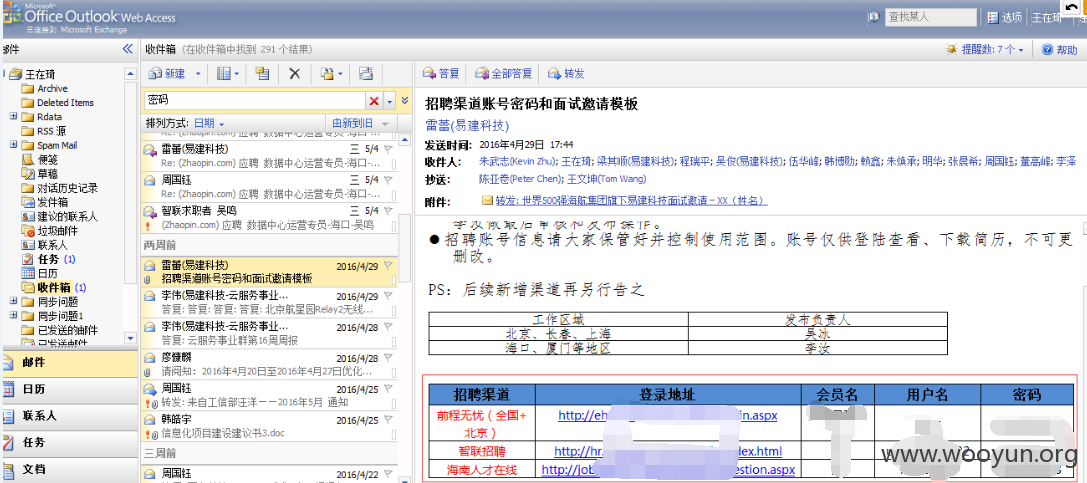

哎。。在内网本来已经找到海南下 易建科技的信息了,idc运维部的账号已经收集好了,但是运维同事的账号都是绑定了手机

在测试登陆绕过手机验证码的时候估计弄的太过了,被他们有所察觉了。。。还是too young 没经验啊。。

本准备用一天晚上时间多在运维的账号里搜集点信息,然后再在内网折腾一番的。。

本来想我多弄几个运维账号,没准就能出几个服务器账号什么的。没准就通杀了呢。。

现在我的ip已经访问不了海航的协同了。。

修复方案:

首先修复验证码方面的吧。。

求高rank~~礼物~~

版权声明:转载请注明来源 Sia_water@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2016-05-13 11:33

厂商回复:

谢谢,我们会立即安排整改。

最新状态:

暂无