漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0200615

漏洞标题:看我如何漫游蘑菇街内网(影响海量用户数据)

相关厂商:蘑菇街

漏洞作者: firexp

提交时间:2016-04-25 22:45

修复时间:2016-06-10 08:40

公开时间:2016-06-10 08:40

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-25: 细节已通知厂商并且等待厂商处理中

2016-04-26: 厂商已经确认,细节仅向厂商公开

2016-05-06: 细节向核心白帽子及相关领域专家公开

2016-05-16: 细节向普通白帽子公开

2016-05-26: 细节向实习白帽子公开

2016-06-10: 细节向公众公开

简要描述:

内网互通

详细说明:

shengnanzhang/*****1234

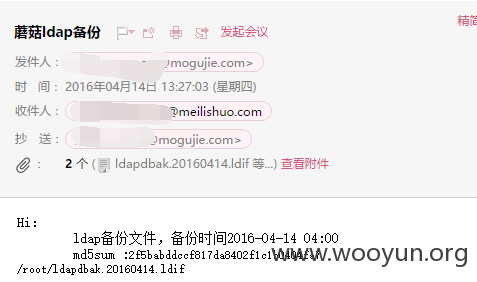

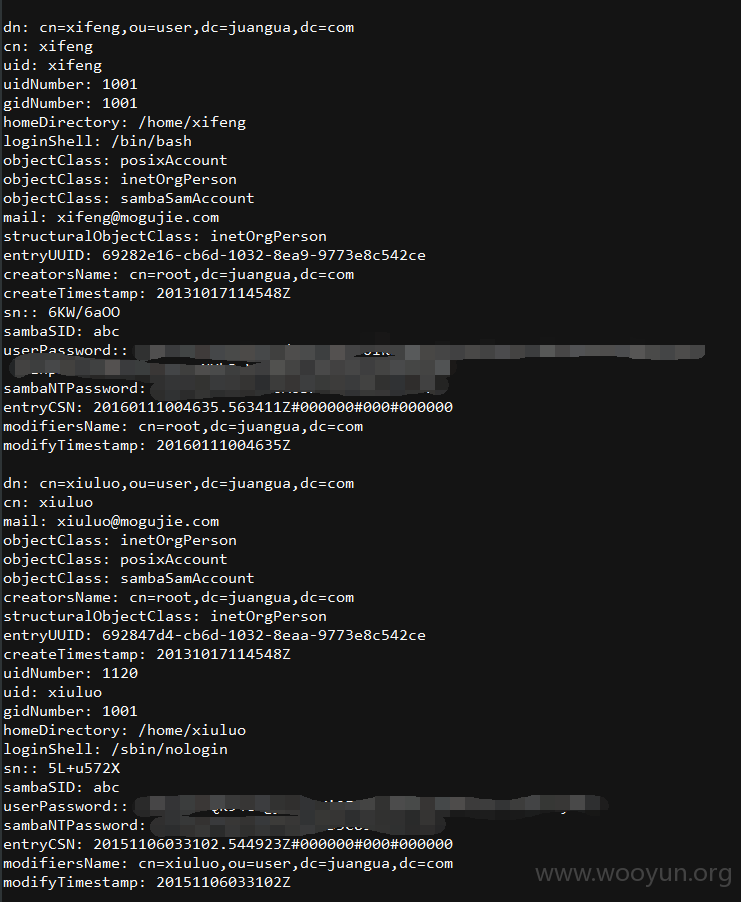

蘑菇街ldap配置文件泄漏,看到sambaNTPassword我觉得有戏

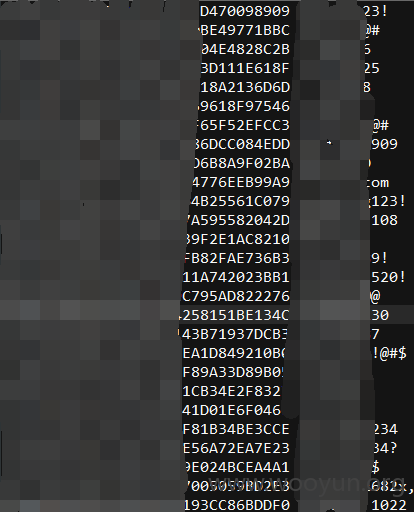

拿去cmd5成功解密出几十个帐号

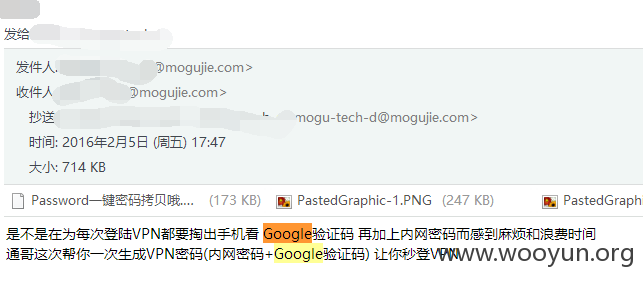

本来想登录vpn却发现有google authenticator认证

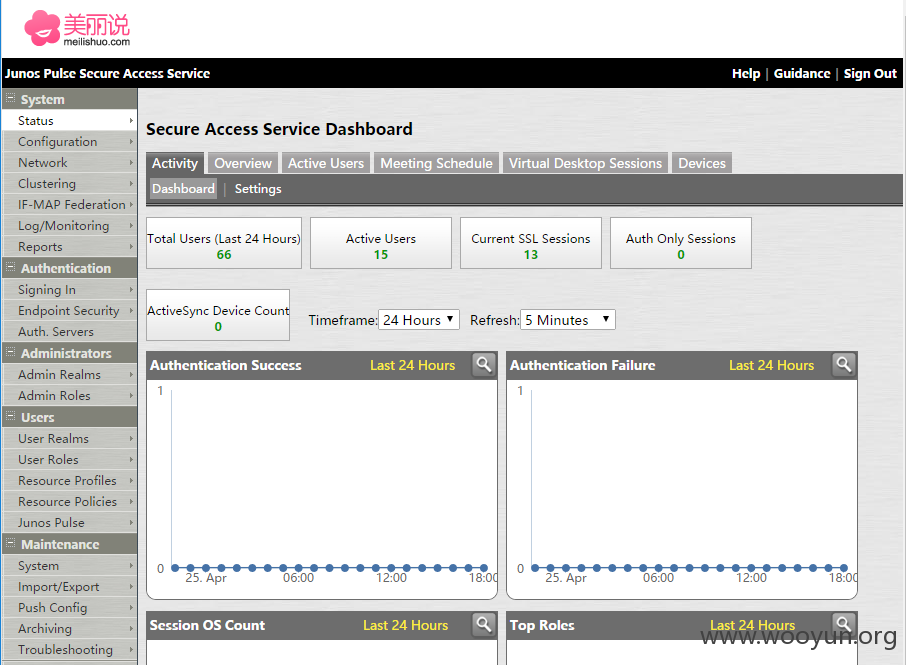

发现美丽说和蘑菇街内网互通

登录美丽说vpn,还是管理员权限

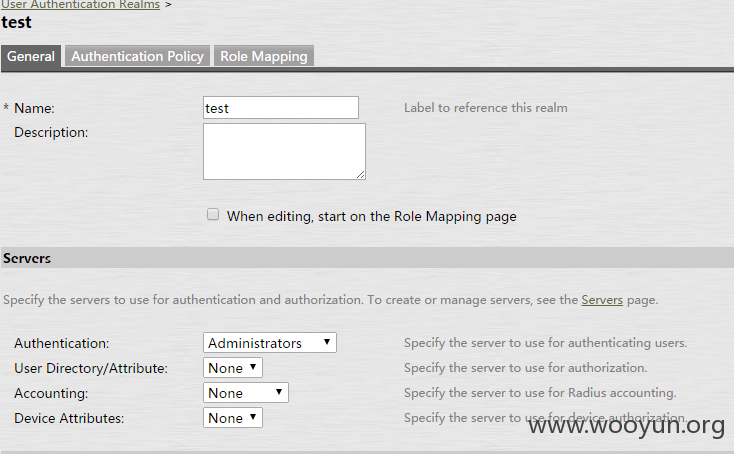

不过管理组默认并没有建立vpn隧道,先添加User Authentication Realms,认证选Administrators.

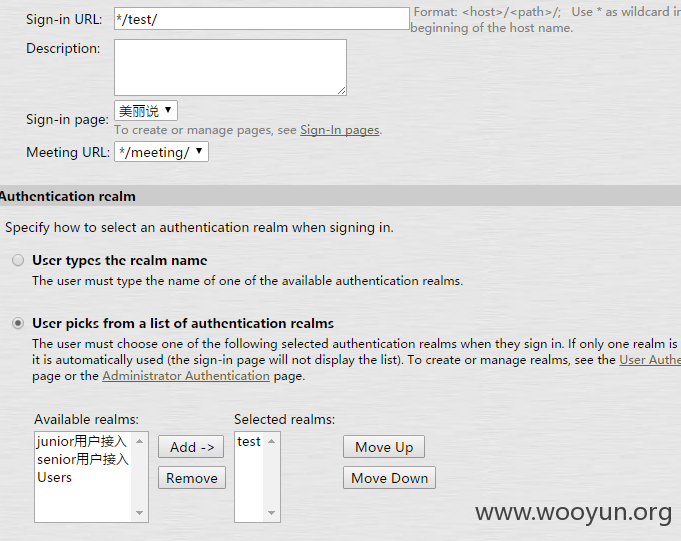

添加新的Sign-in URL */test/,Available realms选择上面添加的。

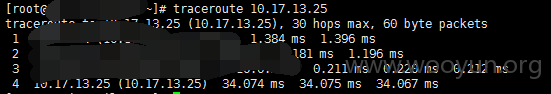

不过美丽说vpn所在的192.168网段无法访问10.17.13.25。登录美丽云找一台机器当跳板机

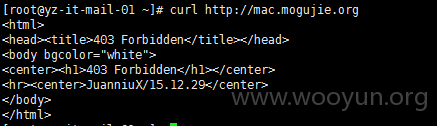

请求mac.mogujie.org直接403了

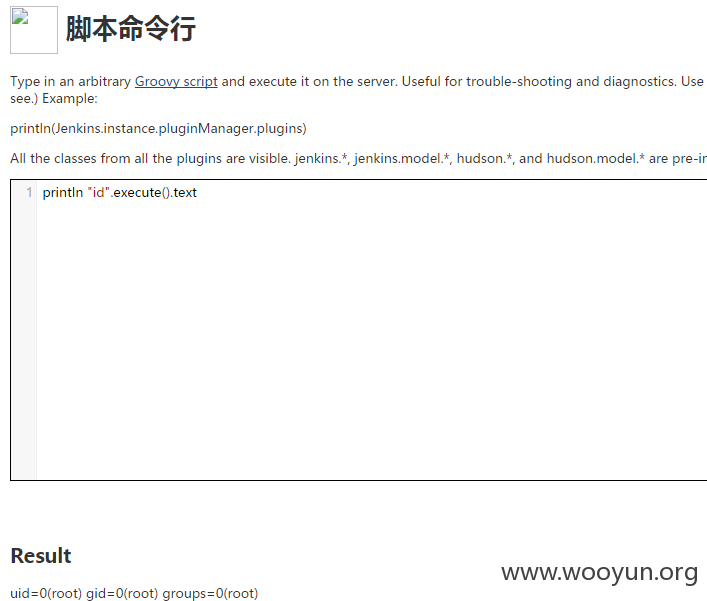

http://10.15.3.96:8080 jenkins未授权访问,加了个公钥到authorized_keys

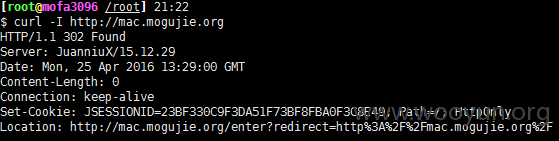

为了方便后续渗透,登录mac.mogujie.org拿到auth code,拨vpn进内网

运维平台

蘑菇安全

Wiki

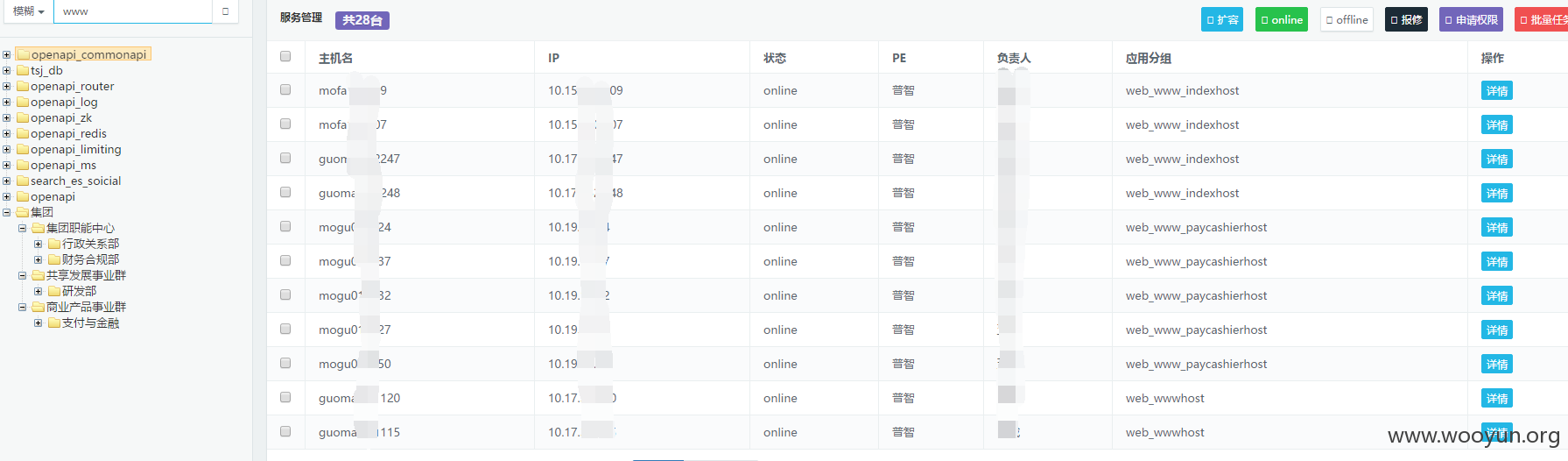

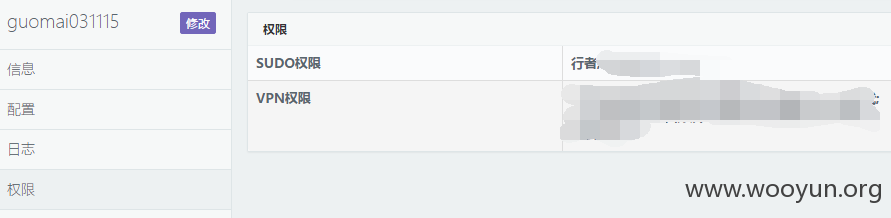

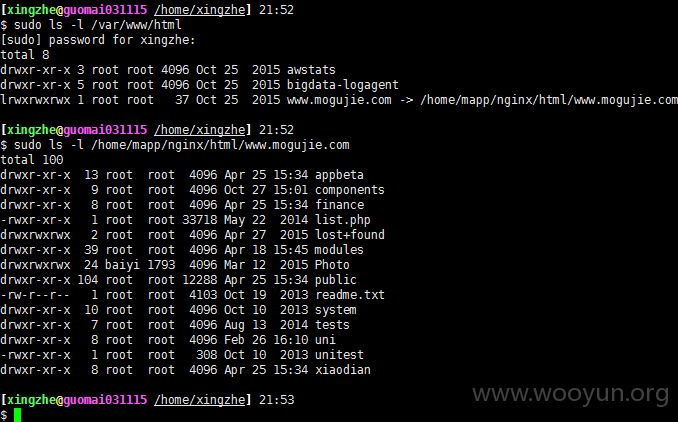

看看主站在那几台服务器上。内网统一用ldap认证,有sudo权限就行了

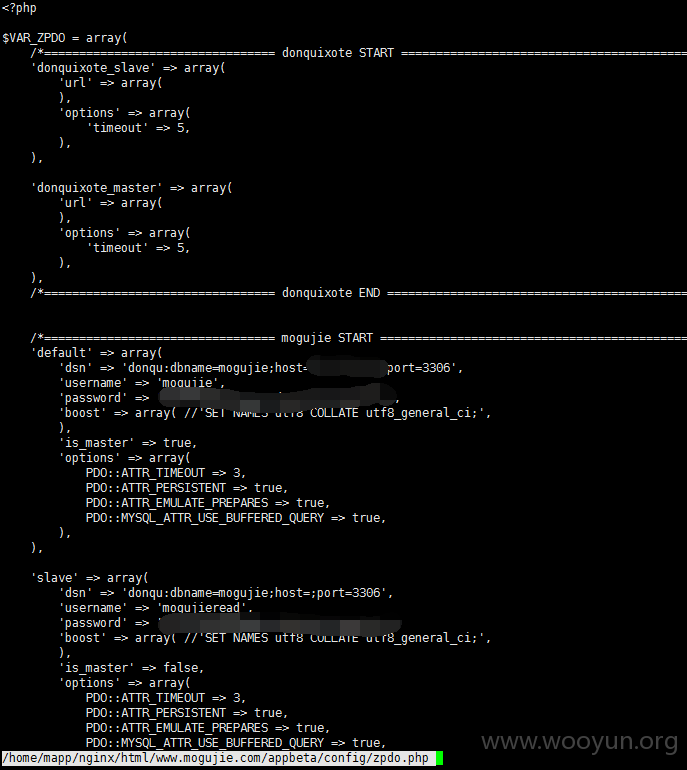

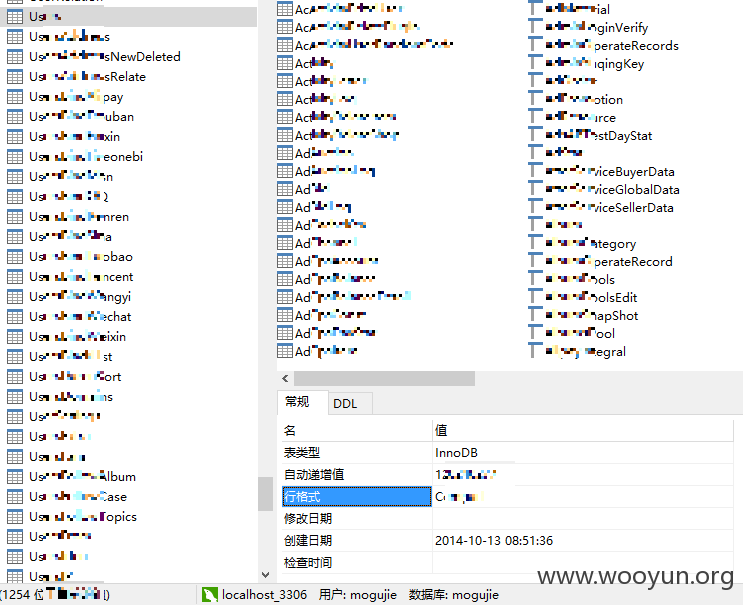

连一下主库看看

另外rsync_code.mogujie.org存在rysnc未授权访问,你们也修复一下吧

漏洞证明:

shengnanzhang/*****1234

蘑菇街ldap配置文件泄漏,看到sambaNTPassword我觉得有戏

拿去cmd5成功解密出几十个帐号

本来想登录vpn却发现有google authenticator认证

发现美丽说和蘑菇街内网互通

登录美丽说vpn,还是管理员权限

不过管理组默认并没有建立vpn隧道,先添加User Authentication Realms,认证选Administrators.

添加新的Sign-in URL */test/,Available realms选择上面添加的。

不过美丽说vpn所在的192.168网段无法访问10.17.13.25。登录美丽云找一台机器当跳板机

请求mac.mogujie.org直接403了

http://10.15.3.96:8080 jenkins未授权访问,加了个公钥到authorized_keys

为了方便后续渗透,登录mac.mogujie.org拿到auth code,拨vpn进内网

运维平台

蘑菇安全

Wiki

看看主站在那几台服务器上。内网统一用ldap认证,有sudo权限就行了

连一下主库看看

另外rsync_code.mogujie.org存在rysnc未授权访问,你们也修复一下吧

修复方案:

版权声明:转载请注明来源 firexp@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-04-26 08:33

厂商回复:

感谢提交,我们目前正在处理

最新状态:

暂无