漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0197487

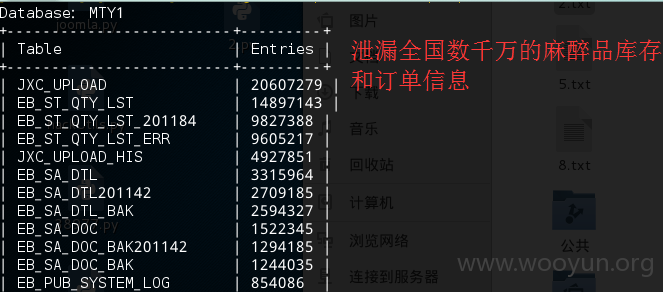

漏洞标题:国药集团某系统漏洞泄漏22个数据库千万订单和库存数据

相关厂商:sinopharm.com

漏洞作者: 路人甲

提交时间:2016-04-17 20:01

修复时间:2016-06-02 10:40

公开时间:2016-06-02 10:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-17: 细节已通知厂商并且等待厂商处理中

2016-04-18: 厂商已经确认,细节仅向厂商公开

2016-04-28: 细节向核心白帽子及相关领域专家公开

2016-05-08: 细节向普通白帽子公开

2016-05-18: 细节向实习白帽子公开

2016-06-02: 细节向公众公开

简要描述:

RT

详细说明:

1.国药集团下的 全国麻醉药品网络管理信息系统 登录界面password处存在post注入。

登录地址:http://203.187.184.7/mty/logon.jsp

post包:

2.sqlmap验证:

3.泄漏22个数据库

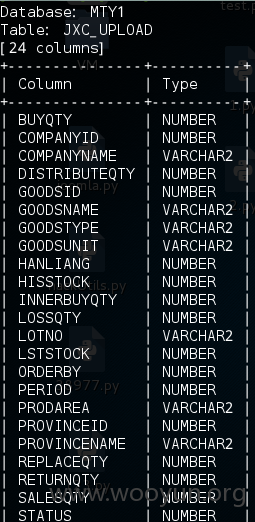

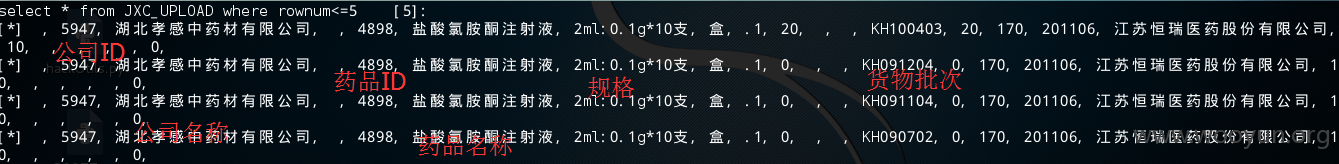

4.泄漏全国 千万 麻醉品 订单信息 和物流信息

漏洞证明:

如上。

修复方案:

防注入

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-04-18 10:34

厂商回复:

我们会尽快修复

最新状态:

暂无

![B}KG7BTYOE1J@)FG733@X]8.png](http://wimg.zone.ci/upload/201604/17180018dc68fd0ea773e5ffd083309b1698149e.png)

![3[DWA){][4YHL4J%{ONB1]B.png](http://wimg.zone.ci/upload/201604/17180059e62cf9a6718984ce9b306810ac73ab82.png)