测试依然在继续...

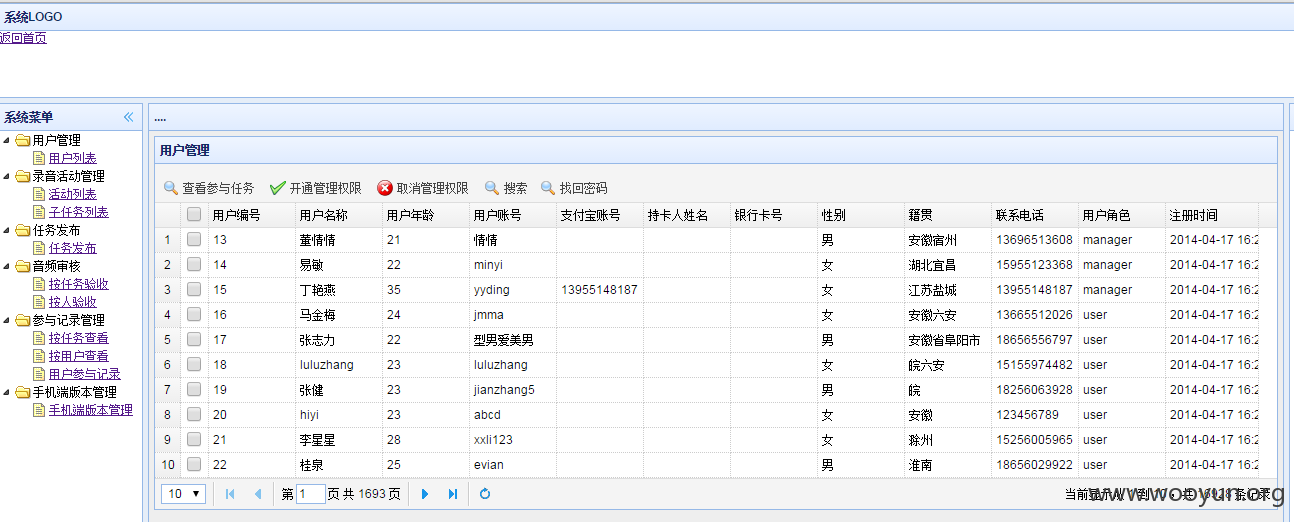

#1 未授权访问, 越权至后台

简单证明:

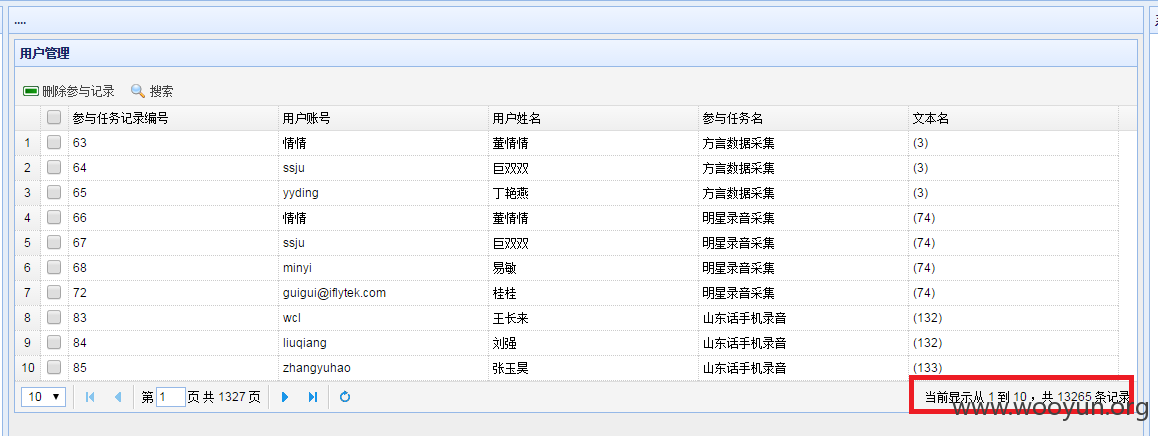

仅证明, 不一一截图了

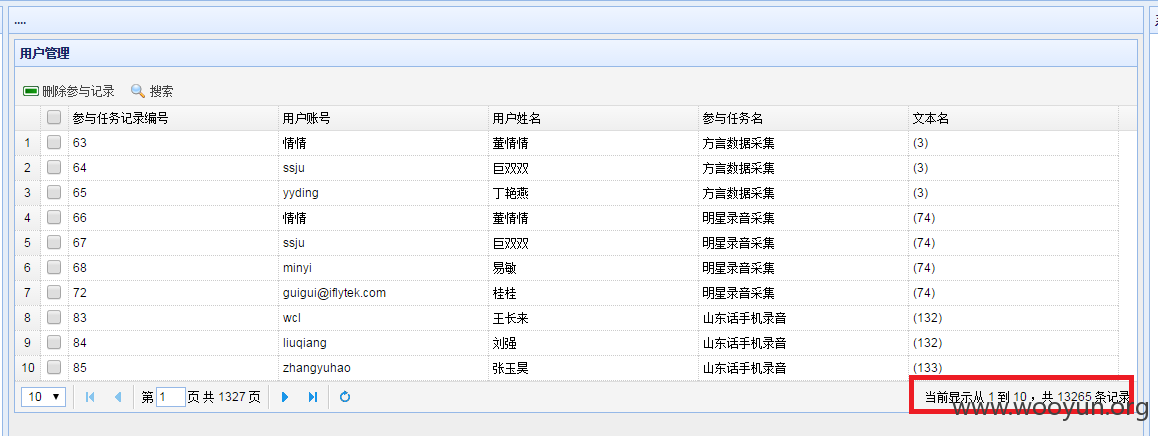

#2 依据未授权的页面, 收集用户帐号(管理员权限即可), Fuzz简单测试后获取弱密码, 其他还有的, 不列出来了

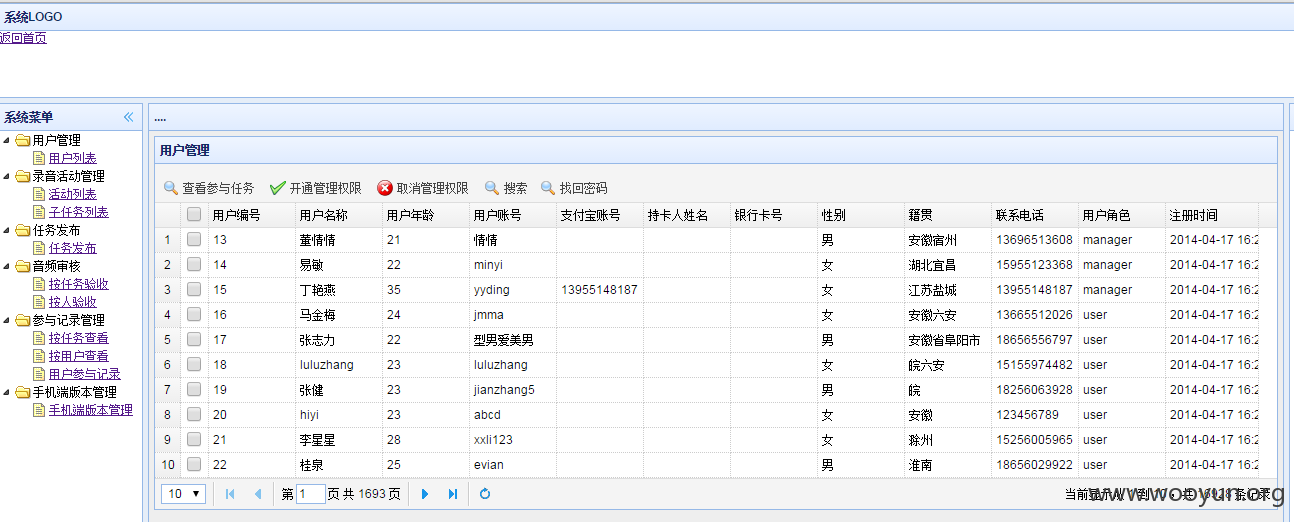

管理员权限登陆后台

#3 证明危害

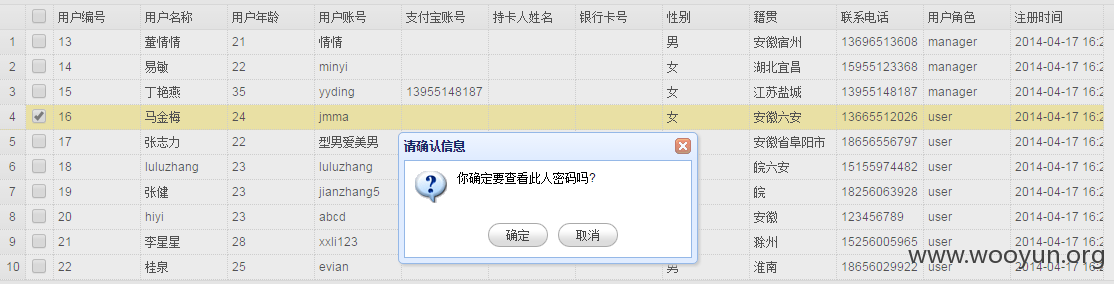

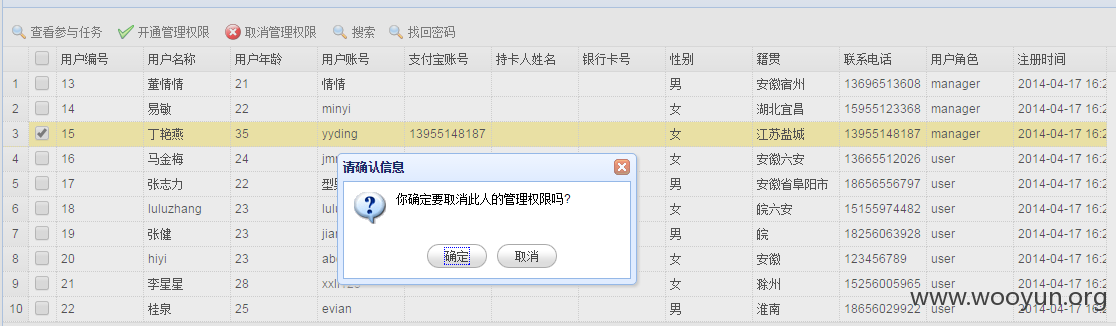

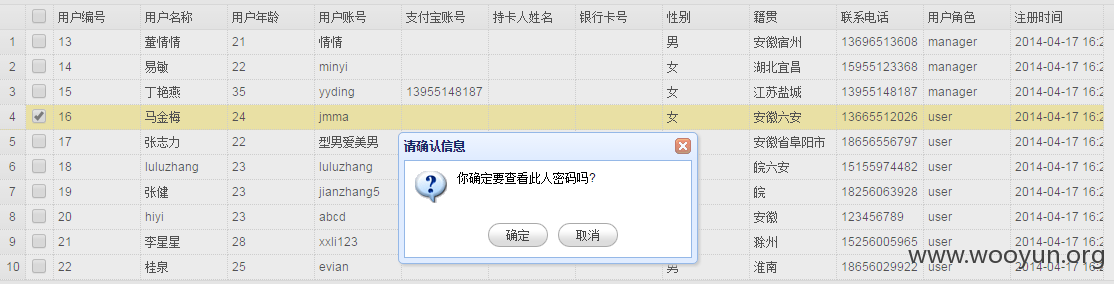

可查看任意用户密码

普通用户:

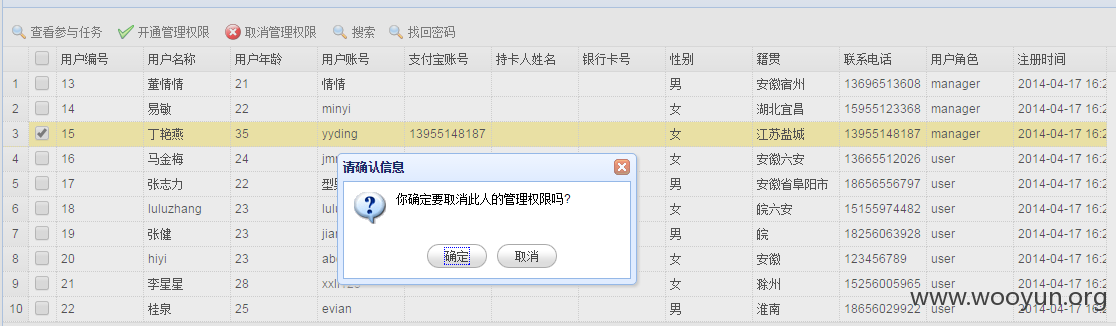

管理员, 可先取消管理权限, 再查看密码

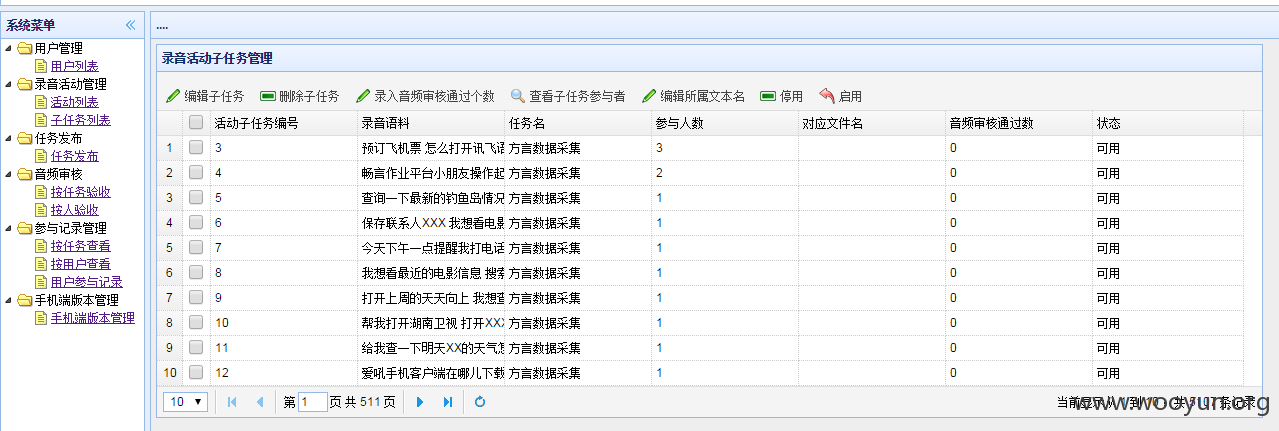

细节不在赘叙, 可查看1.7W用户手机号码、籍贯和密码, 提示说录音可换算为酬劳, 那就要重视了

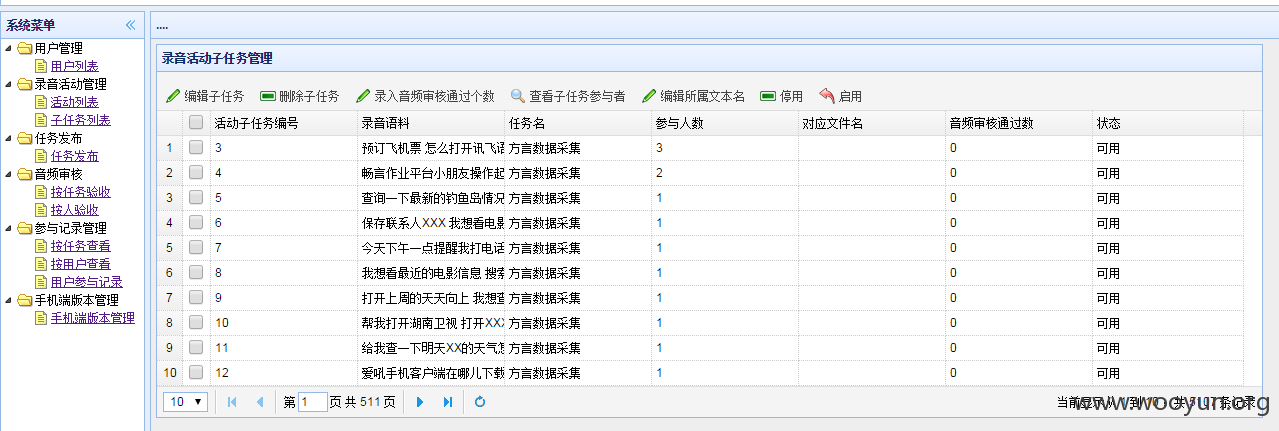

录音信息证明:

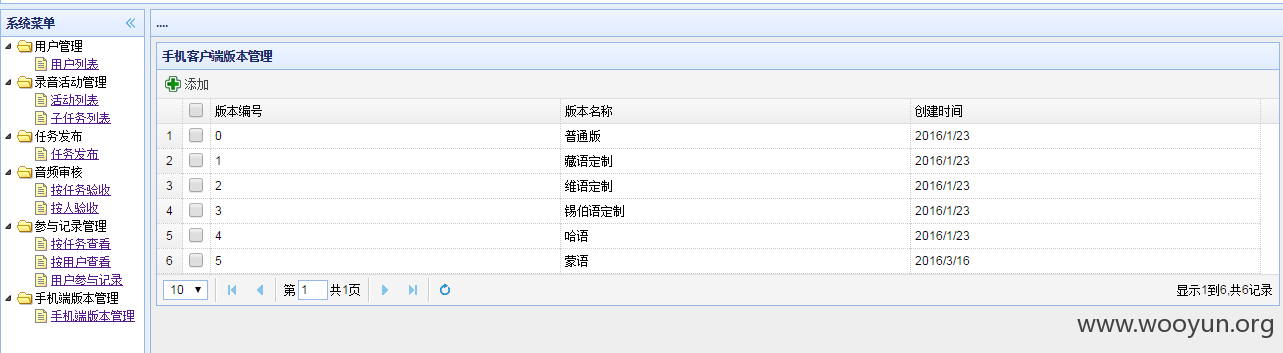

手机客户端版本:

其他不一一截图了, 你们应该懂得

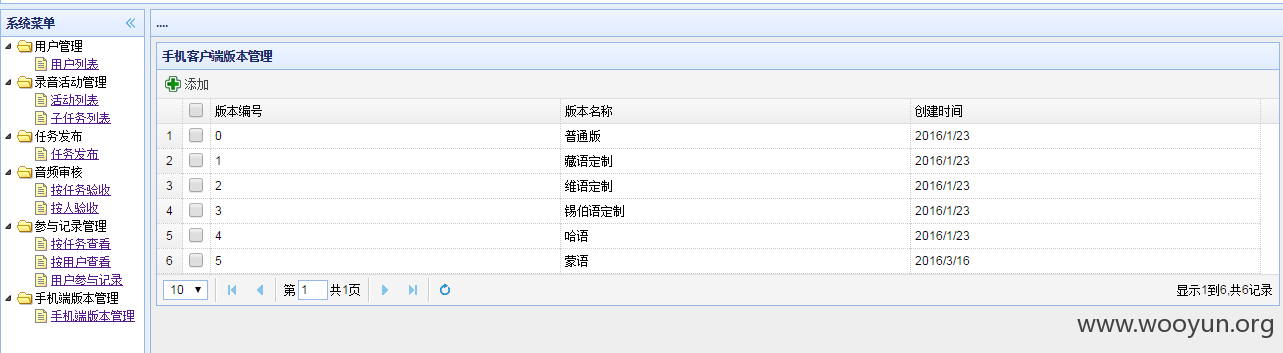

#4 另一个网站

存在开放目录等问题

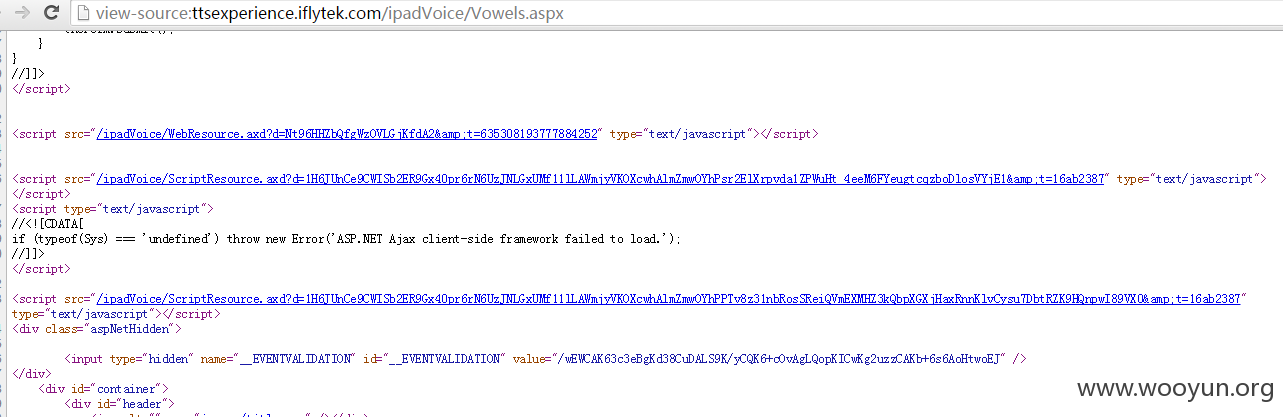

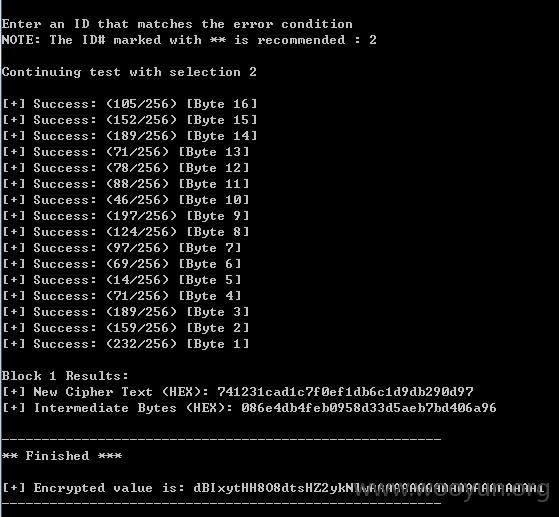

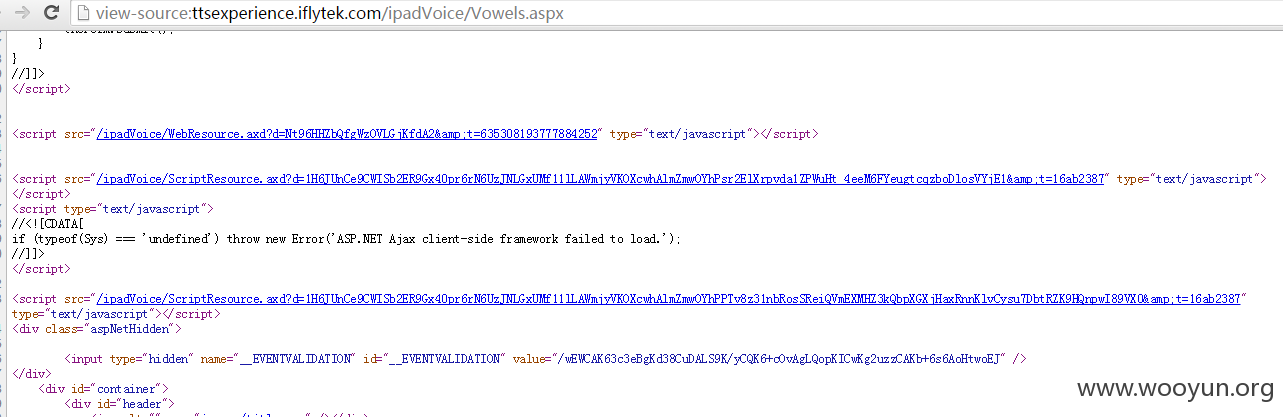

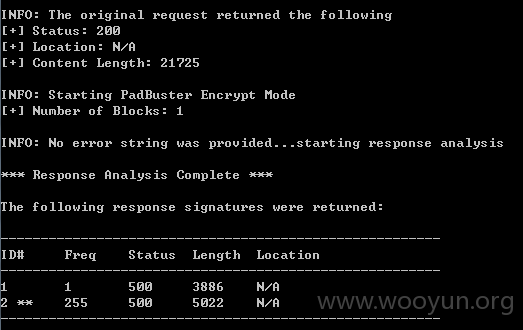

#5 Padding Oracle Vulnerability漏洞

第一步

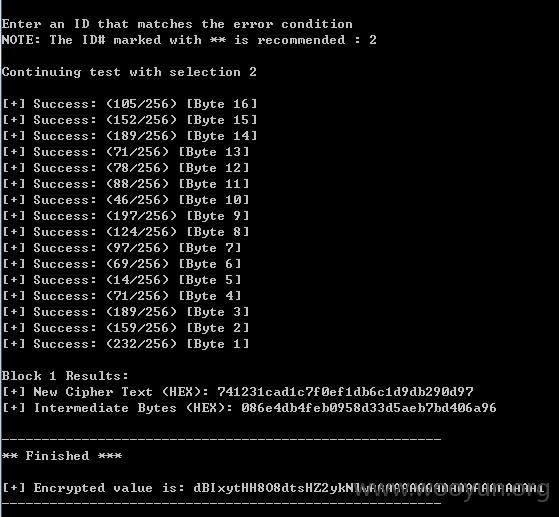

跑出了第一步

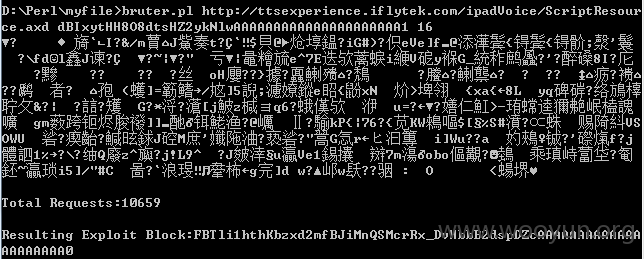

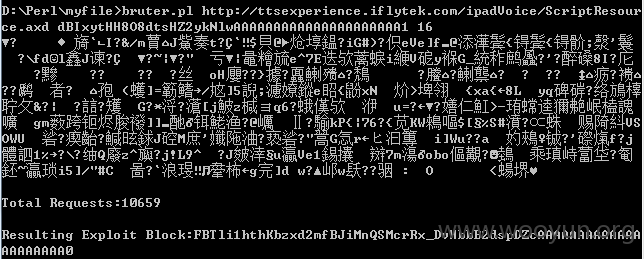

将第一步的加密地址带入第二步

经过半个小时, 跑出第二步

直接访问

1、Padding Oracle Vulnerability漏洞, 安装微软官方补丁;

2、未授权访问, 进行权限认证;

3、帐号体系控制不严, 对弱密码进行检测, 弱密码比较多;

4、安全意识有时候比技术更加重要吧.