漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0187469

漏洞标题:乐视某后台未授权访问300个项目(app)信息泄露/可下载项目源代码/影响线上业务各种配置信息/可删除项目

相关厂商:乐视网

漏洞作者: suolong

提交时间:2016-03-22 09:17

修复时间:2016-05-07 11:36

公开时间:2016-05-07 11:36

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-22: 细节已通知厂商并且等待厂商处理中

2016-03-23: 厂商已经确认,细节仅向厂商公开

2016-04-02: 细节向核心白帽子及相关领域专家公开

2016-04-12: 细节向普通白帽子公开

2016-04-22: 细节向实习白帽子公开

2016-05-07: 细节向公众公开

简要描述:

这个应该影响不小吧?求雷

详细说明:

声明:如有做的过份地方多多包涵。

关于这套系统 可以看这个传送门

https://mesosphere.github.io/marathon/docs/

docker 的一个管理平台

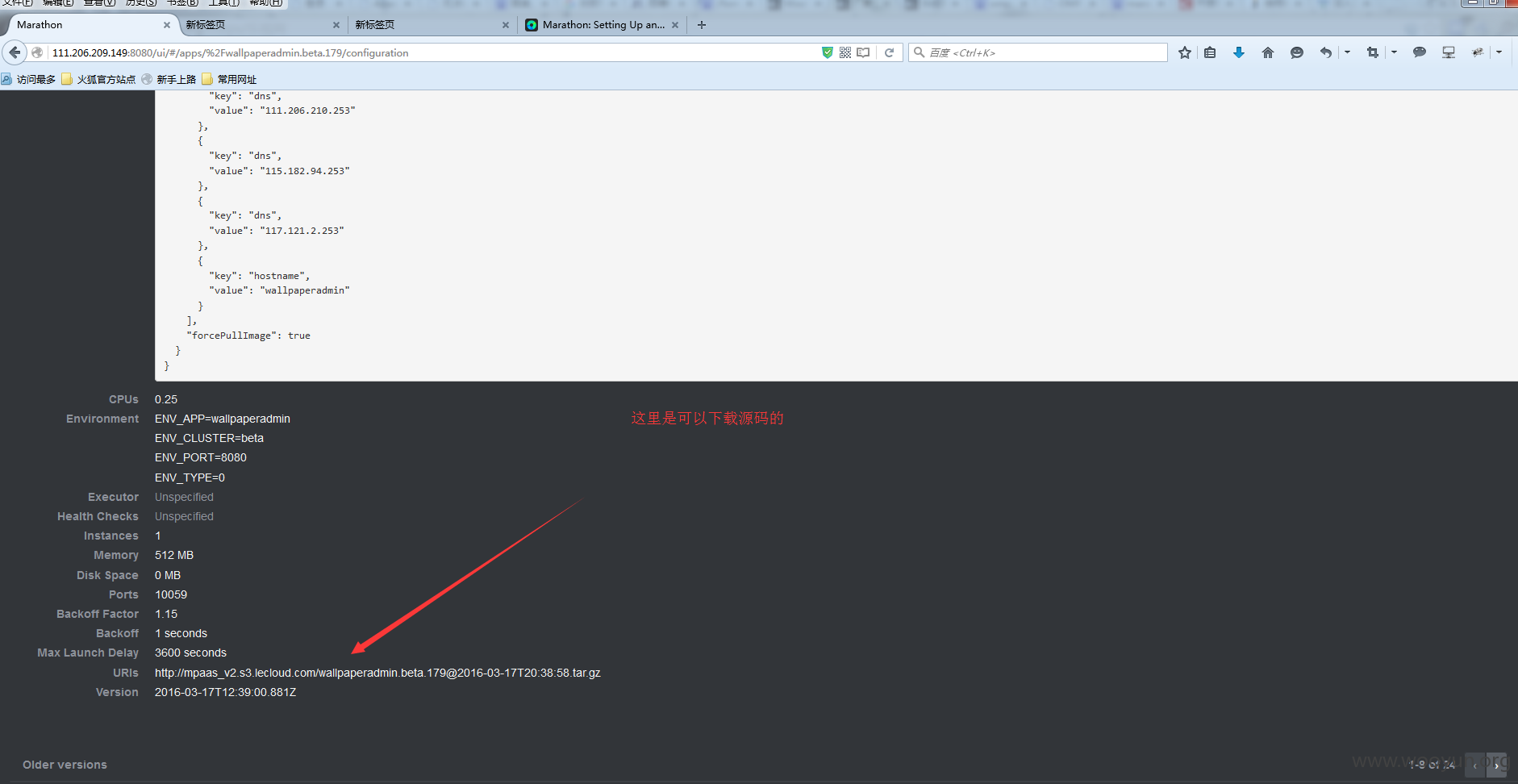

漏洞地址是这里

http://111.206.209.149:8080/ui/#/apps

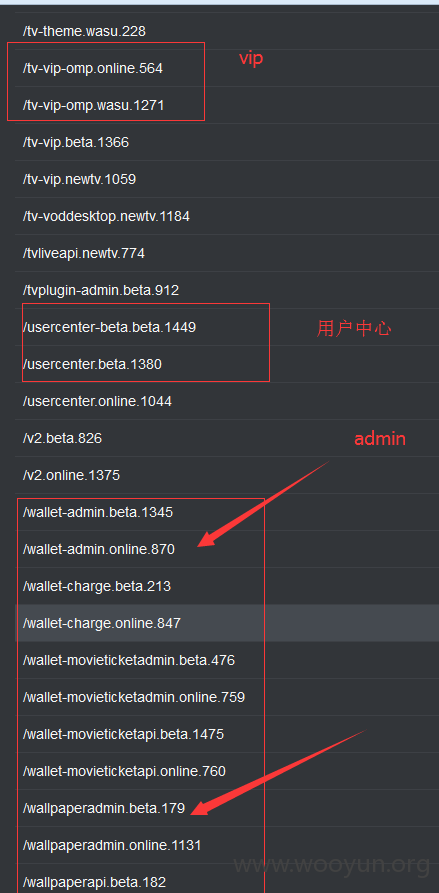

这套系统的危害点在于 多个admin 系统 user 系统 我觉得是runing的线上业务

重点在于 有配置文件 源码泄露 并且能够验证 外网域名可以访问的 而且还可以删除当前项目 下面会有多图奉上 。

漏洞证明:

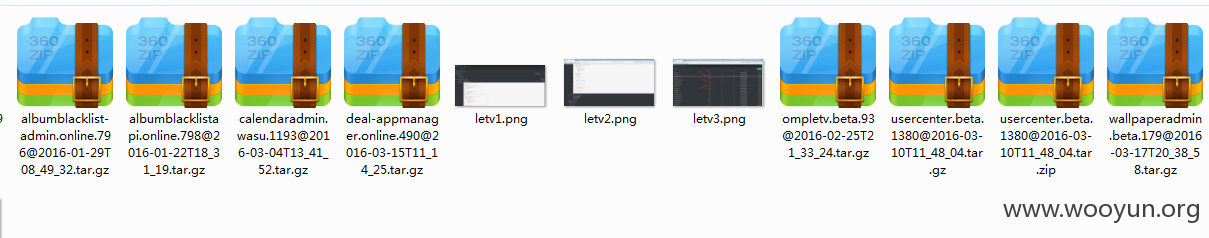

这就是泄露页面的总览,每一行便是一个项目 docker

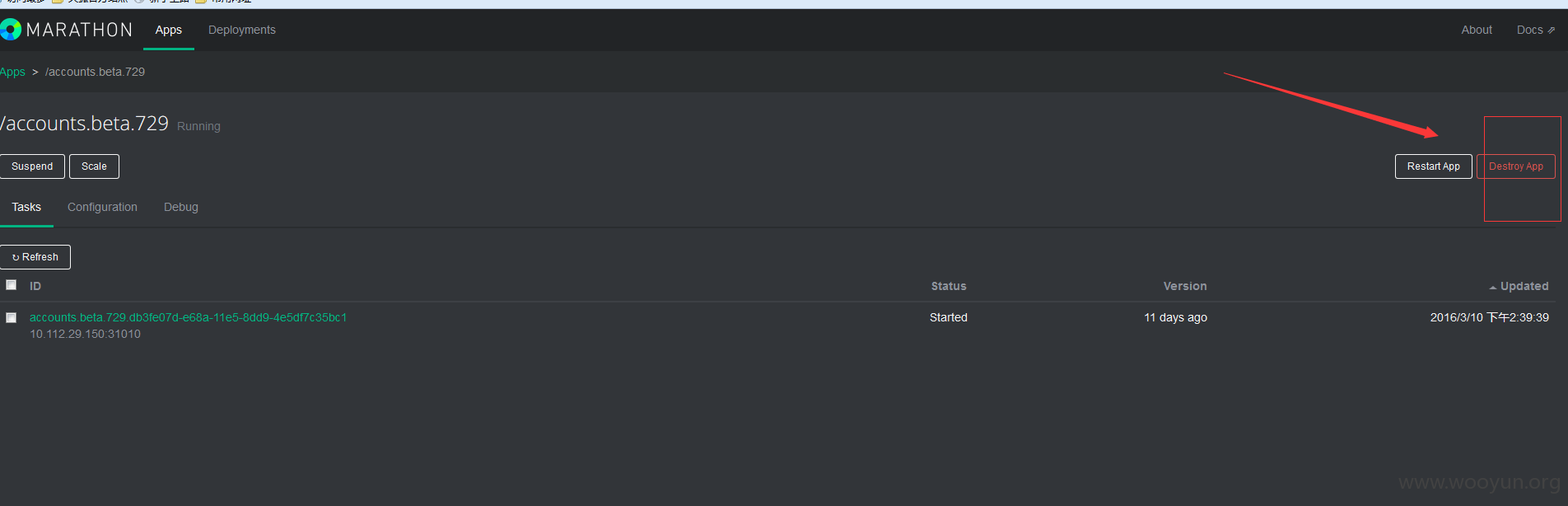

删除线上项目,这个也是可以造成线上业务的影响!

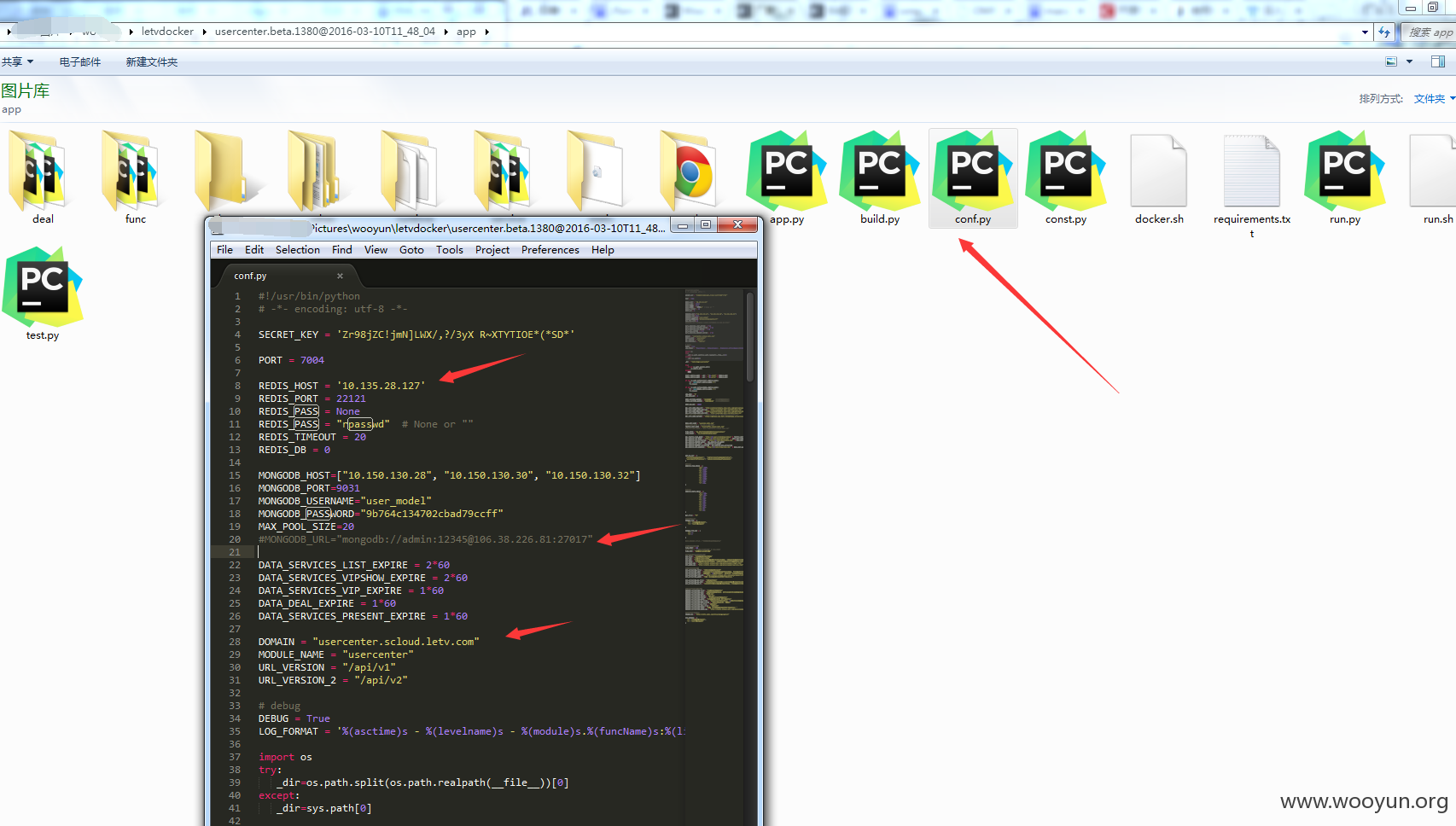

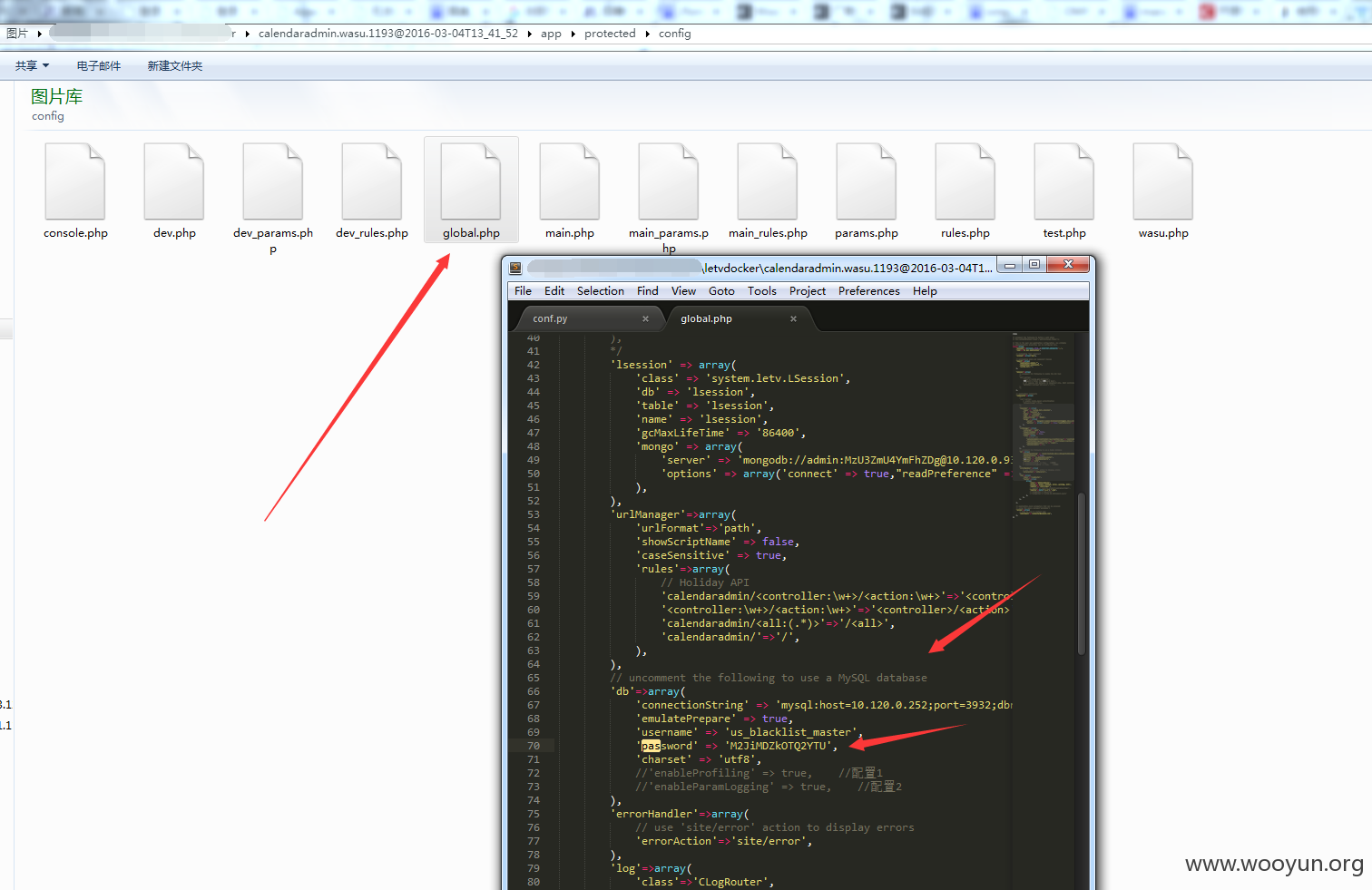

下载下来源文件可以查看配置信息,我觉得对着这么多线上的业务,完全可以挖到很多的洞!点到为止。

证明是线上业务

另一个项目的配置文件

测试完就全部删除了下载的源码。请厂商放心。

这么多项目 应该能够翻到好多 会有外网ip 且能连接数据库的吧。

修复方案:

有些访问权限还是外网的好。 请管理员帮忙酌情大打码辛苦了。

版权声明:转载请注明来源 suolong@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-03-23 11:36

厂商回复:

感谢suolong关注乐视安全!超级感谢~

最新状态:

暂无