漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0185946

漏洞标题:P2P金融安全之未来金服某系统命令执行漏洞/root权限/涉及45个项目源码

相关厂商:未来金服

漏洞作者: 路人甲

提交时间:2016-03-18 14:11

修复时间:2016-05-02 14:11

公开时间:2016-05-02 14:11

漏洞类型:命令执行

危害等级:高

自评Rank:12

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-18: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-05-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

rt

详细说明:

漏洞证明:

存在漏洞的url

http://123.57.232.120:8000/

先证明这个ip的归属

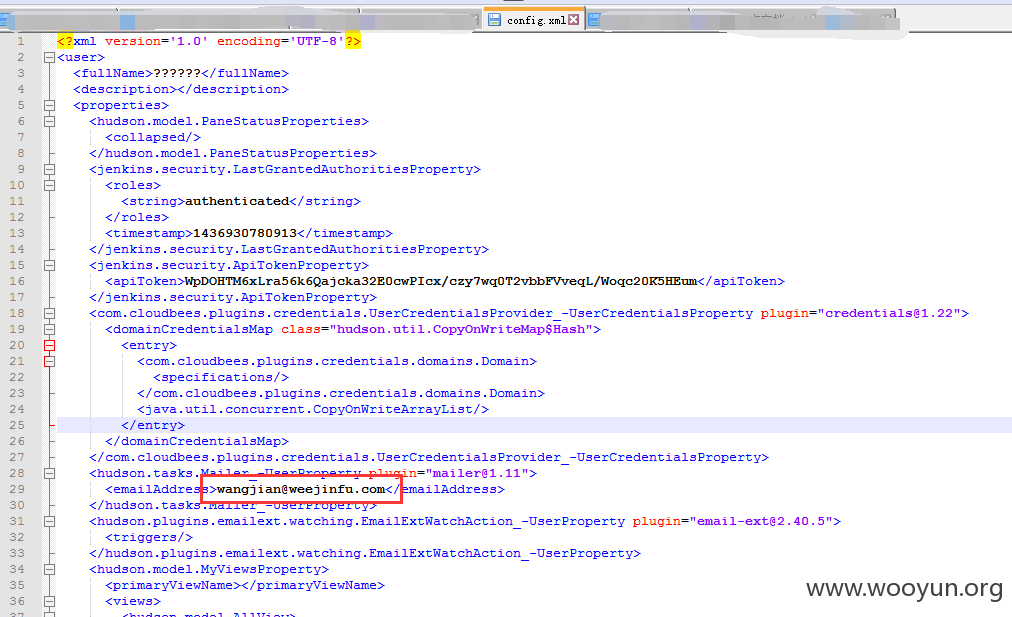

下了一个config.xml

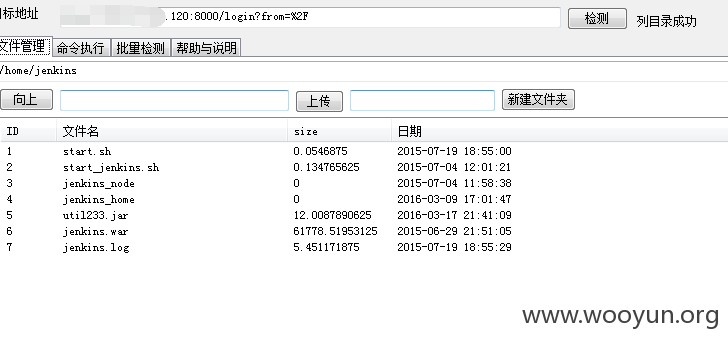

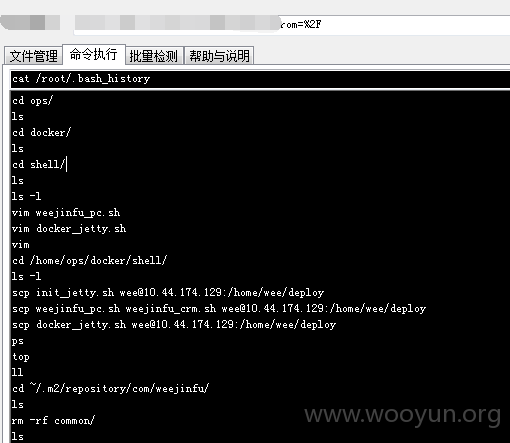

jenkins java反序列化命令执行

http://123.57.232.120:8000/login?from=%2F

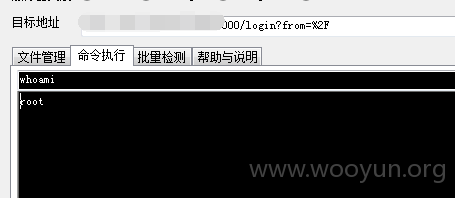

root权限

修复方案:

jenkins java反序列化命令执行

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:16 (WooYun评价)