漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0182809

漏洞标题:河狸家后台管理系统后台弱口令大量敏感信息泄露

相关厂商:helijia.com

漏洞作者: 胡阿尤

提交时间:2016-03-10 09:00

修复时间:2016-04-24 11:00

公开时间:2016-04-24 11:00

漏洞类型:后台弱口令

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-10: 细节已通知厂商并且等待厂商处理中

2016-03-10: 厂商已经确认,细节仅向厂商公开

2016-03-20: 细节向核心白帽子及相关领域专家公开

2016-03-30: 细节向普通白帽子公开

2016-04-09: 细节向实习白帽子公开

2016-04-24: 细节向公众公开

简要描述:

RT

详细说明:

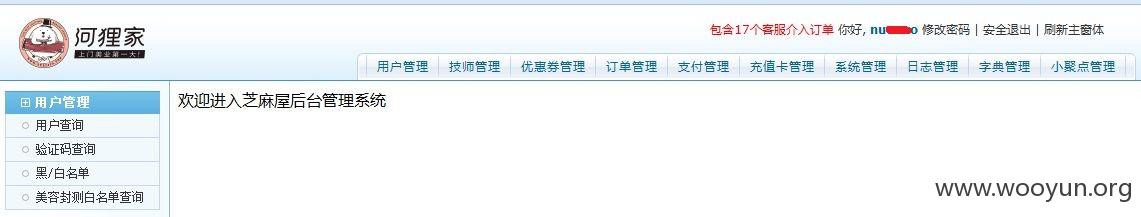

芝麻屋管理后台存在弱口令,用户名那默认设置的admin,然后对着admin这个用户试了好多口令都没成功,就快要放弃了,灵光一闪,为啥不试试别的用户名呢?于是就有下面的内容。

成功登录,有好多功能可以操作啊.

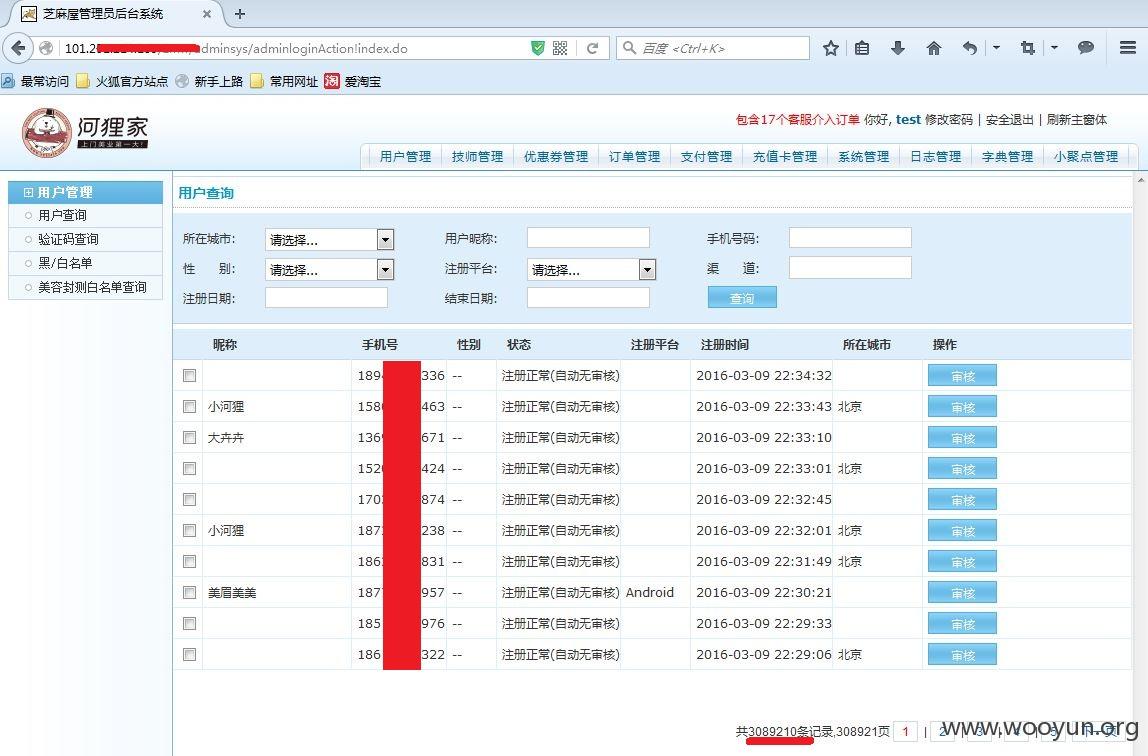

用户管理,已经有300多万用户了,而且每分钟都会增加几个新用户,推广的很好啊。

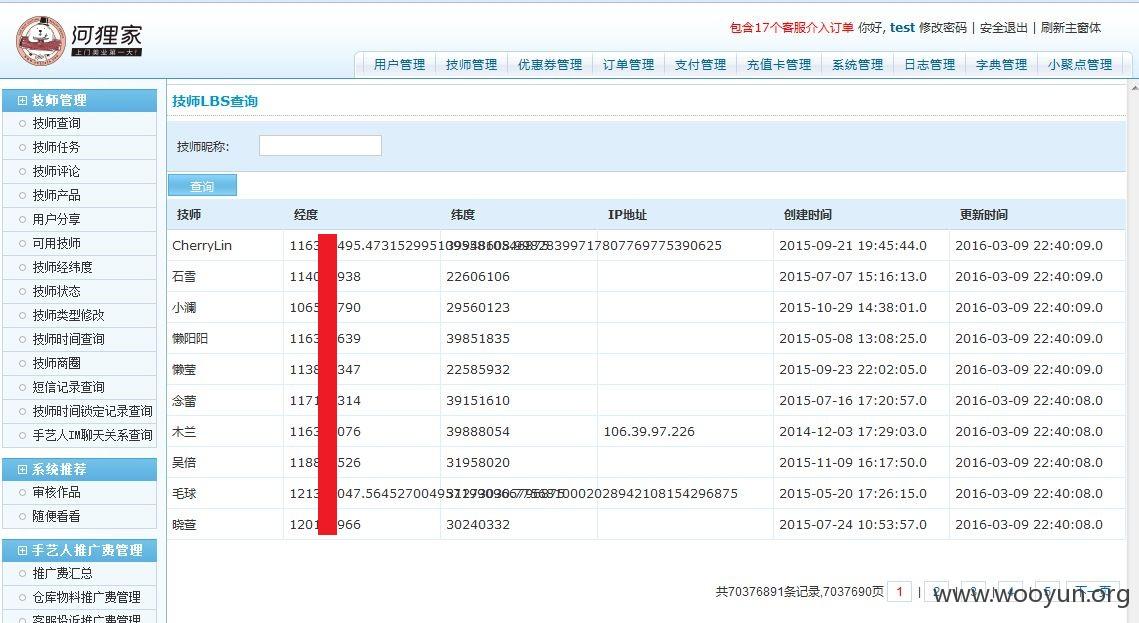

技师管理,一万六千多的技师呢,还有美女照片哦,当然也有怪蜀黍。

还可以定位技师的位置呢,基本是实时更新了。

然后是订单管理,有近350万条记录呢,客户的手机号、地址等信息应该是很敏感的吧。

再然后是充值卡管理,不但可以查询,还可以自己生成充值码哦,当然我没有试哈,不知道这个账户有没有这个权限。

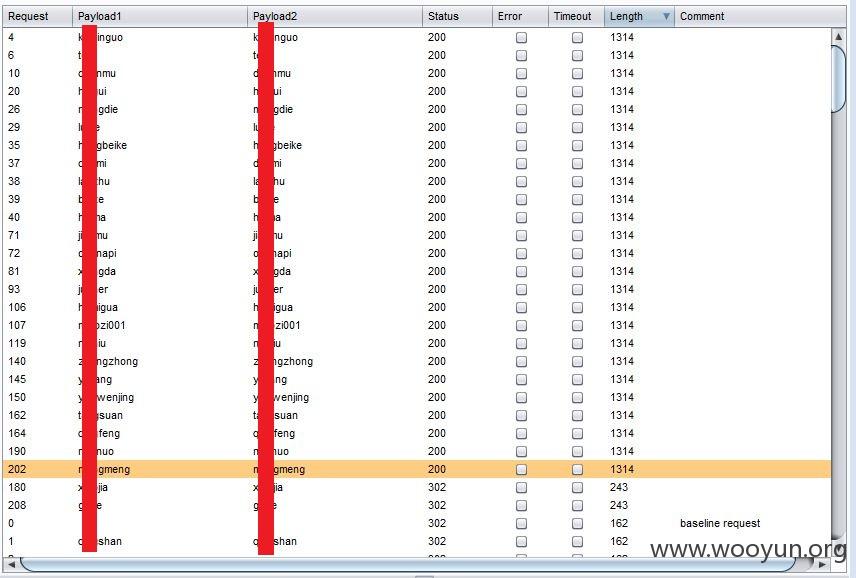

最后我们再看看管理员管理,好多管理员啊,200多个。。。

这么多人,不好管理吧。

以用户名作为密码爆破下,吓死我了,这么多,其他弱口令就不尝试咯。

漏洞证明:

修复方案:

加强员工安全意识

管理后台做必要隐藏

版权声明:转载请注明来源 胡阿尤@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-03-10 11:00

厂商回复:

谢谢白帽反馈此安全漏洞。已经确认存在内部系统若口令问题。正紧急排查所有系统的弱口令问题及实施外网访问的隔离。

最新状态:

暂无