漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0173562

漏洞标题:陌陌某APP登录任意用户账号漏洞

相关厂商:北京陌陌科技有限公司

漏洞作者: LongY

提交时间:2016-01-29 12:14

修复时间:2016-01-29 14:32

公开时间:2016-01-29 14:32

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-29: 细节已通知厂商并且等待厂商处理中

2016-01-29: 厂商已经确认,细节仅向厂商公开

2016-01-29: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

听说很牛b的团队,做了个很牛b的app,看了下好像没啥功能。

详细说明:

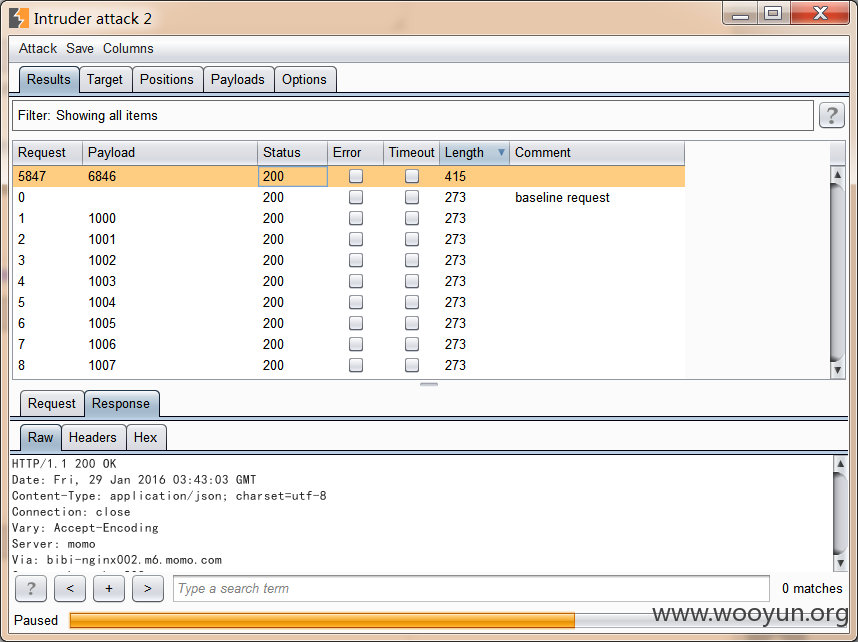

漏洞证明:

修复方案:

增加验证码长度;

设定验证码时间和次数限制。

版权声明:转载请注明来源 LongY@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-01-29 12:51

厂商回复:

干的漂亮,这个安全漏洞发现的很到位,综合技术难度和影响范围,高危。然后完全没有走内部的安全检测和审计过程,我们会加油努力。

最新状态:

2016-01-29:陌陌科技流星团队答复感谢如此快速关注流星,iOS的1.0.2版本在1月27日晚试发布,今天会提交优化各类体验、引导和安全隐患的1.0.3版本。同时,本次反馈的问题属实,非常感谢,而本次回复发布时问题已修复。流星iOS版目前处于小范围试运行阶段,Android版本尚未发布。截止目前尝鲜用户3000人,用户还很少,猜到一个手机号的概率比猜4位数字验证码还低 T_T 。我们设计之初意识到此有隐患,只是优先级排后了。现在先补好。——以下是流星团队针对乌云漏洞的通用答复——流星致力于通过更简单的聊天体验、更安全的消息销毁机制,让朋友间放下偶像包袱随意自拍、轻松聊天,让程序猿可以勇敢和设计师美女表白、勇敢吐槽产品经理。我们十分关注安全问题,尤其是对消息销毁机制的干预和破坏方面,也希望各位持续关注和帮助流星。对于所有被定义为中及以上的安全问题,流星团队都给予提交人无法正常注册到的5位数流星号作为感谢,毕竟礼品各位也看(bu)不(gan)上(yao),各位可以通过流星服务邮箱联系我们,也希望和各位做更多关于安全类的交流:[email protected]