漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0167879

漏洞标题:中粮集团某站两处漏洞打包(奇葩设计直入admin+存储型xss)

相关厂商:中粮集团有限公司

漏洞作者: 路人甲

提交时间:2016-01-07 12:40

修复时间:2016-01-07 16:09

公开时间:2016-01-07 16:09

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-07: 细节已通知厂商并且等待厂商处理中

2016-01-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

中粮集团某站两处漏洞打包(奇葩设计直入admin+存储型xss)

详细说明:

地址:

先来说奇葩设计,简直不要太奇葩

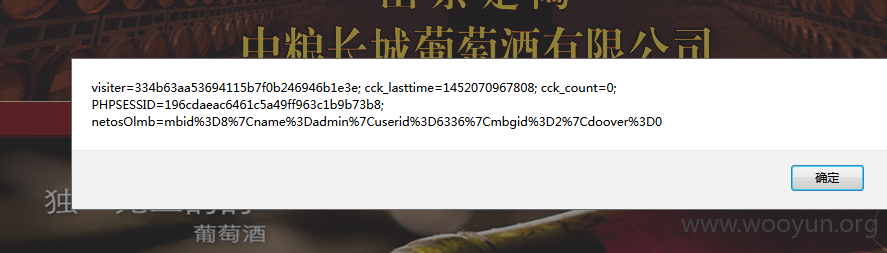

cookies设计缺陷

先注册一个帐号:

abc888999

123456abc

正常登入

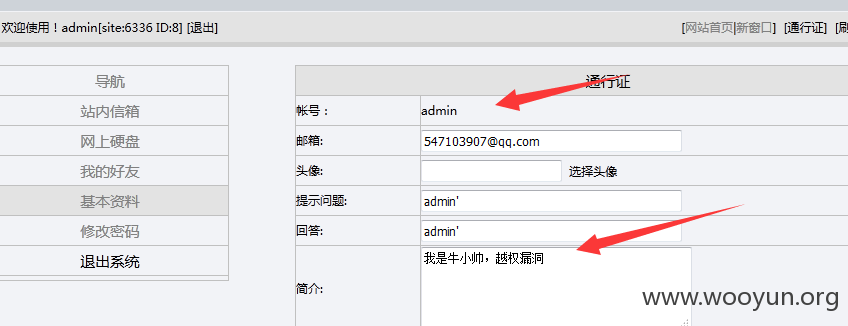

先来看看我的资料,id之类的都看清哈

接下来随便一个选择,修改包cookie

修改成admin id是8

给出代码:

cookies中这一段存在设计缺陷

直接进入admin

这不是越权,这是直接进入了,我不用抓包换id了,随便操作(这里说明,不然以为只是越权)

漏洞2:

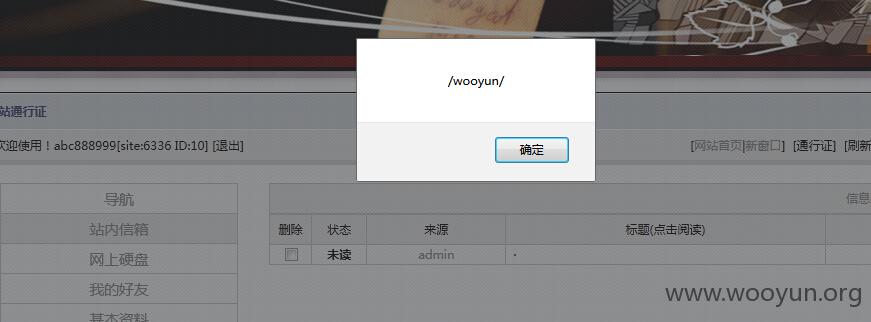

续集哈,我没退出,也没修改密码,cookie可以保持访问admin

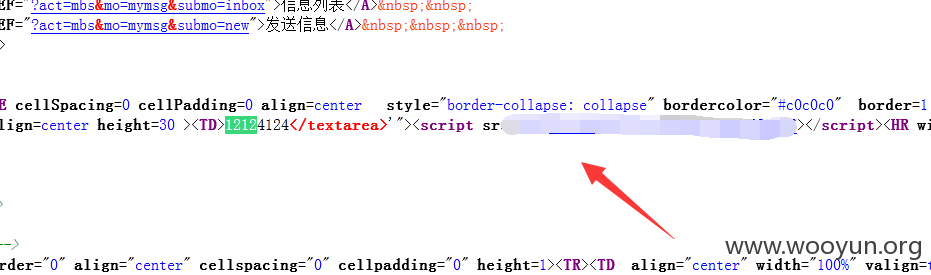

xss漏洞存在站内信中

这是我用abc888999给admin之前发的,一开始想打cookies,后来居然发现有奇葩直入admin,就省去这步了

完全没过滤

最后打cookies,完全没过滤吧

不过进我的xss平台好像服务器问题,进不去,证明到这里就可以了吧,管理员cookies是必打的

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-01-07 16:09

厂商回复:

你好!这个是假冒中粮的网站,我们已通知法务部门处理,请知晓,多谢!

最新状态:

暂无

![IYLL7~IV4R4%KY]ZUY]NQX1.png](http://wimg.zone.ci/upload/201601/06173947fd2aa95d180c45836f84f982e44ba605.png)

![BAL}H~38WA`FW]7DGI8Q0WY.png](http://wimg.zone.ci/upload/201601/06174056b063b5d336d499fc6572835e0b83ccc6.png)

![{GBI]ZOH49}}3ACEHHP3_3K.png](http://wimg.zone.ci/upload/201601/0617455079d868d411c3173d4d5140e9bdfdb298.png)