深圳市道成互联网金融服务有限公司于2015年1月30日在深圳市前海注册成功,注册资金5000万,旗下金硕果平台是一家综合性的专业金融中介服务机构。金硕果网络金融咨询平台集财富管理、信用风险评估与管理、金融行业投资及交易促成平台服务等业务一体,致力于为有融资及投资需求小微企业和个人提供高效、透明、便捷的互联网金融服务。(官网介绍)

1、注入点(抓的登录窗口包):

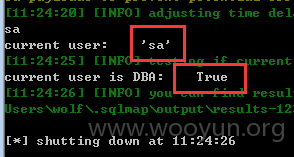

2、数据库当前用户:

3、所有数据库:

4、当前数据库是Y2D,其中的表及数据量:

5、看一下dbo.sysAdmin这个表中的某些字段的数据:

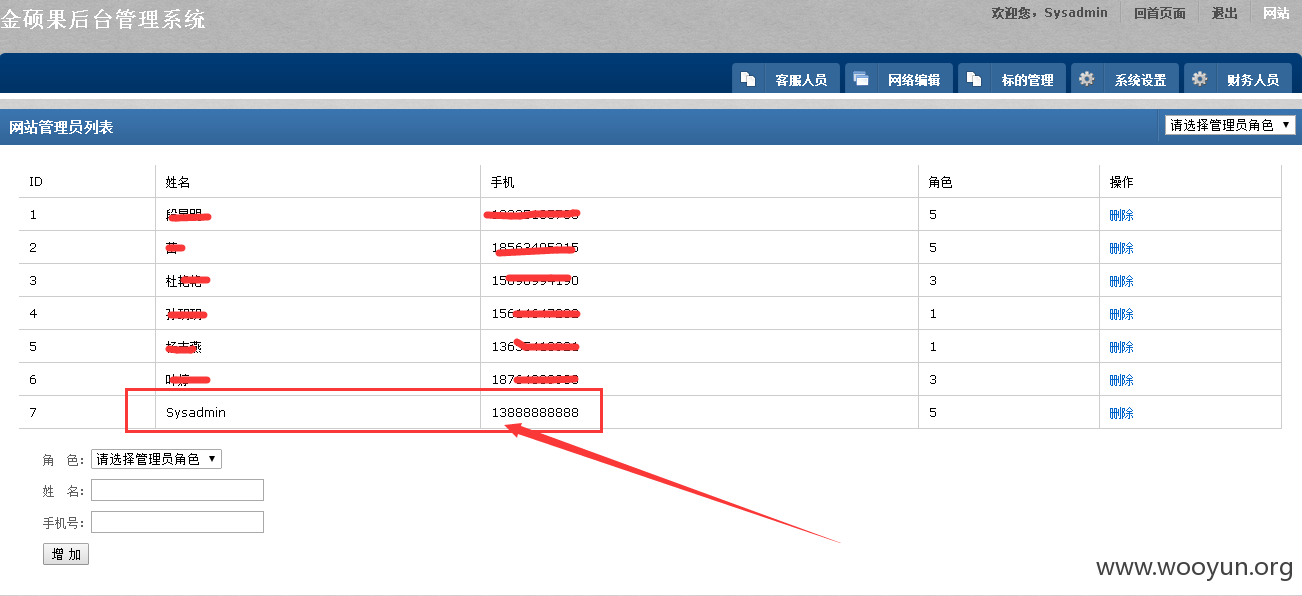

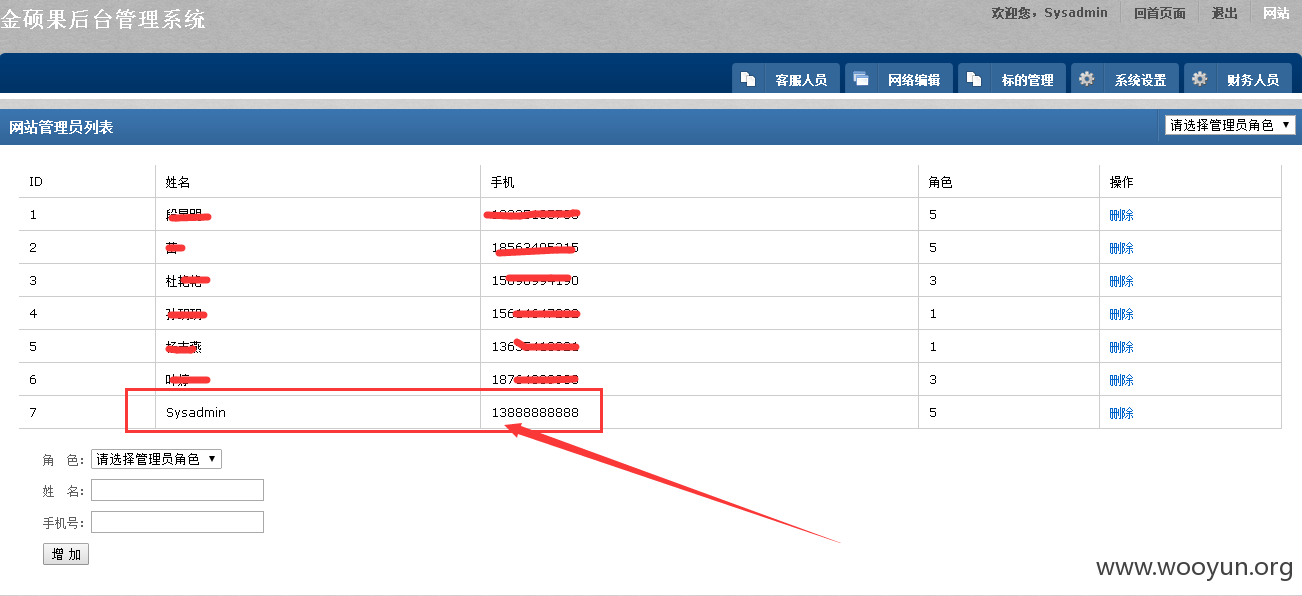

6、我们可以用中间adminpass这个字段的值来登录后台。(登录名和密码都是这个字段,即13655418921/13655418921)。我们看一下所有的系统管理员用户,最后一个Sysadmin是我自己加的:

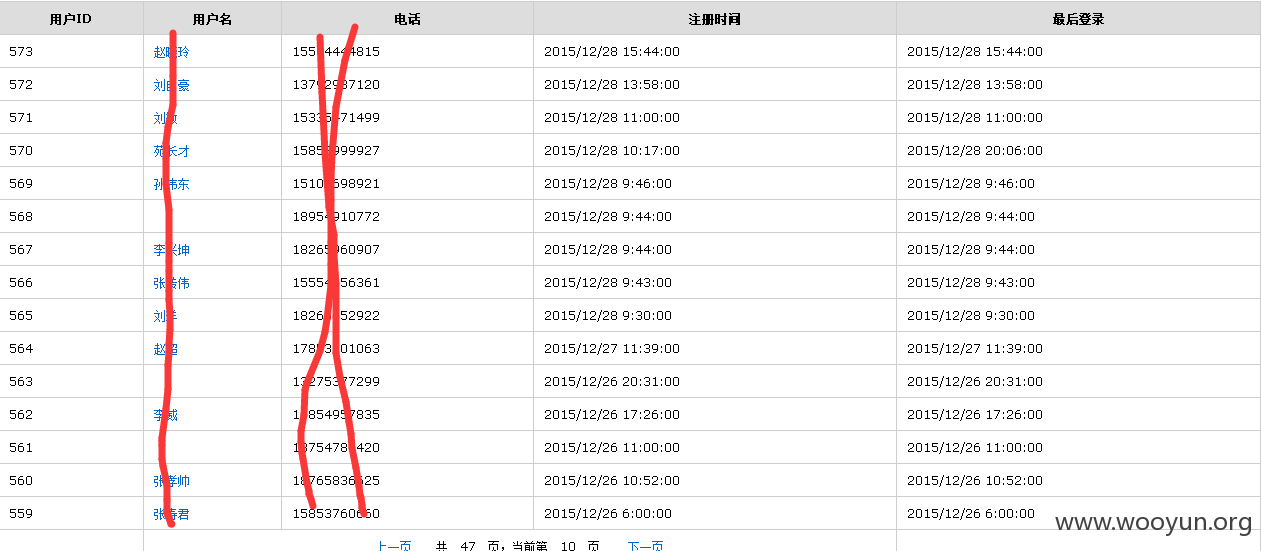

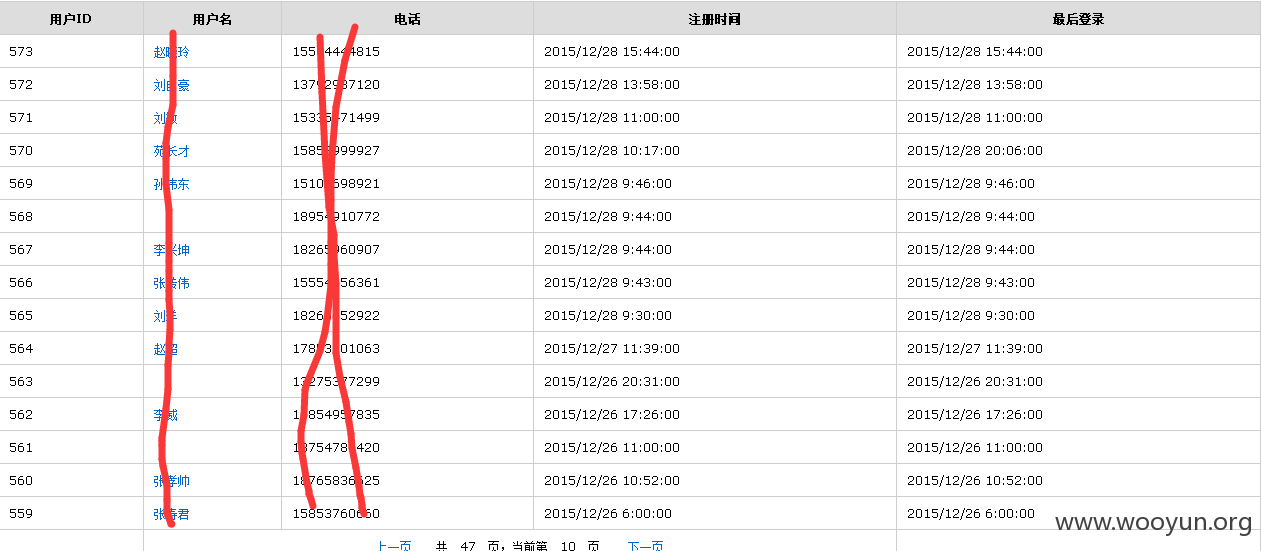

7、看一下用户信息:

8、还有其他的一些审批的功能我就不说明了。毕竟我不是破坏。