漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099885

漏洞标题:对金立旗下iuni手机一次内网数据窥探各种数据(所有论坛数据duang的一下泄露了)

相关厂商:iuni.com

漏洞作者: mango

提交时间:2015-03-09 10:09

修复时间:2015-04-23 10:10

公开时间:2015-04-23 10:10

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-09: 细节已通知厂商并且等待厂商处理中

2015-03-09: 厂商已经确认,细节仅向厂商公开

2015-03-19: 细节向核心白帽子及相关领域专家公开

2015-03-29: 细节向普通白帽子公开

2015-04-08: 细节向实习白帽子公开

2015-04-23: 细节向公众公开

简要描述:

在乌云zone 看到有人求这个牌子手机,我就手贱试试,然后 duang的一下弱口令来了,duang的一下getshell了~

不早提交一个漏洞能获得手机么~艾优尼~

虽然是金立旗下的~但我不希望金立认领,因为这么大的公司等到处理的时候完全太慢了,还是希望iuni 自!己!来!认!领!

详细说明:

http://blog.iunios.com

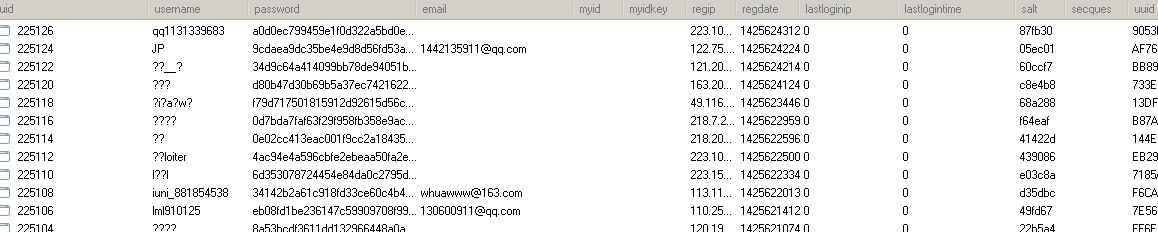

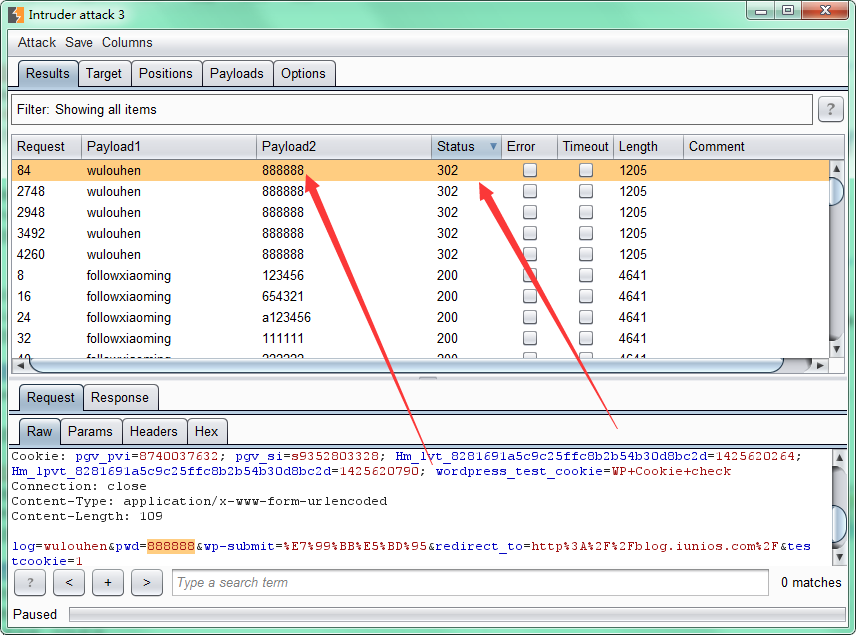

WordPress 博客只能进行爆破 果然存在一个弱口令

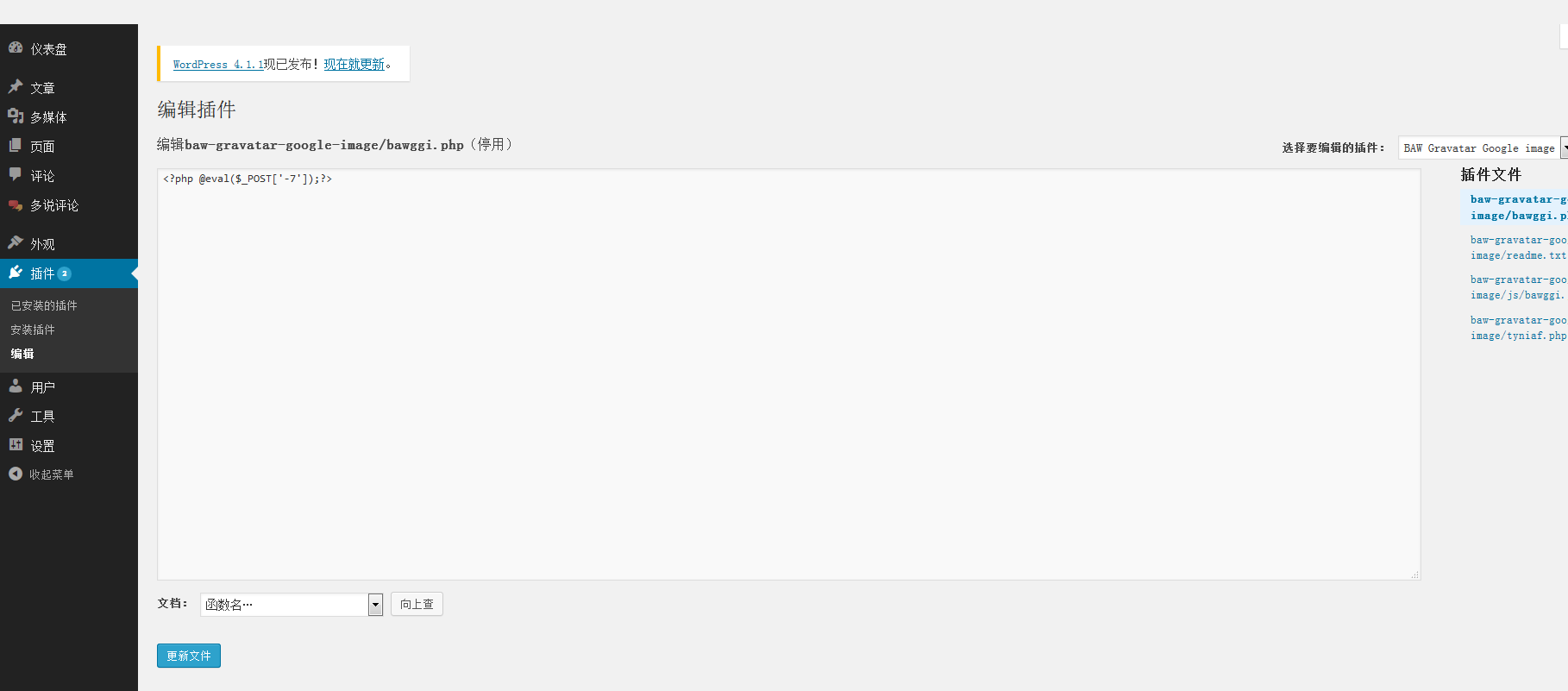

还是个管理员直接编辑插件getshell

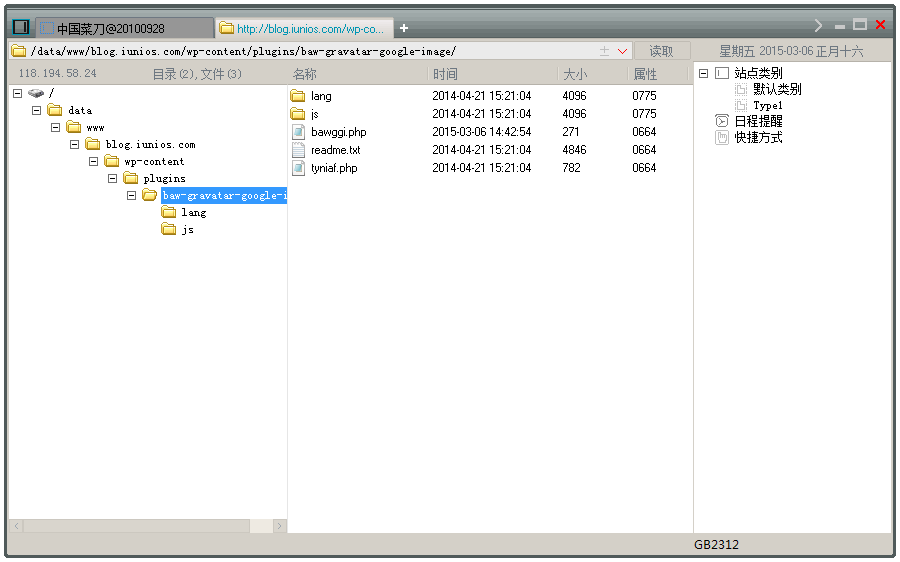

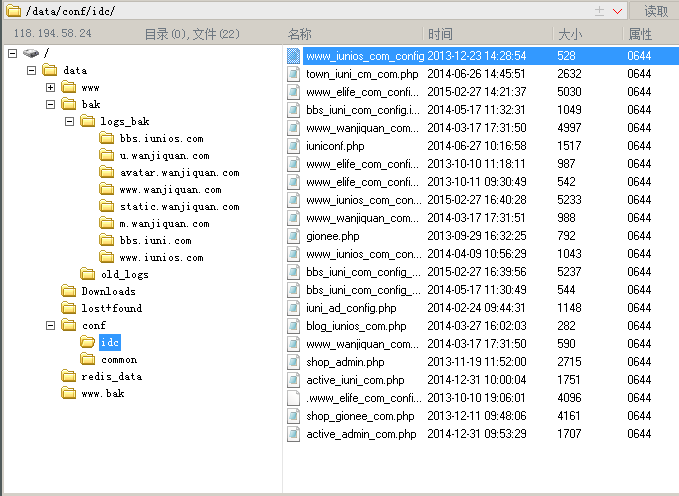

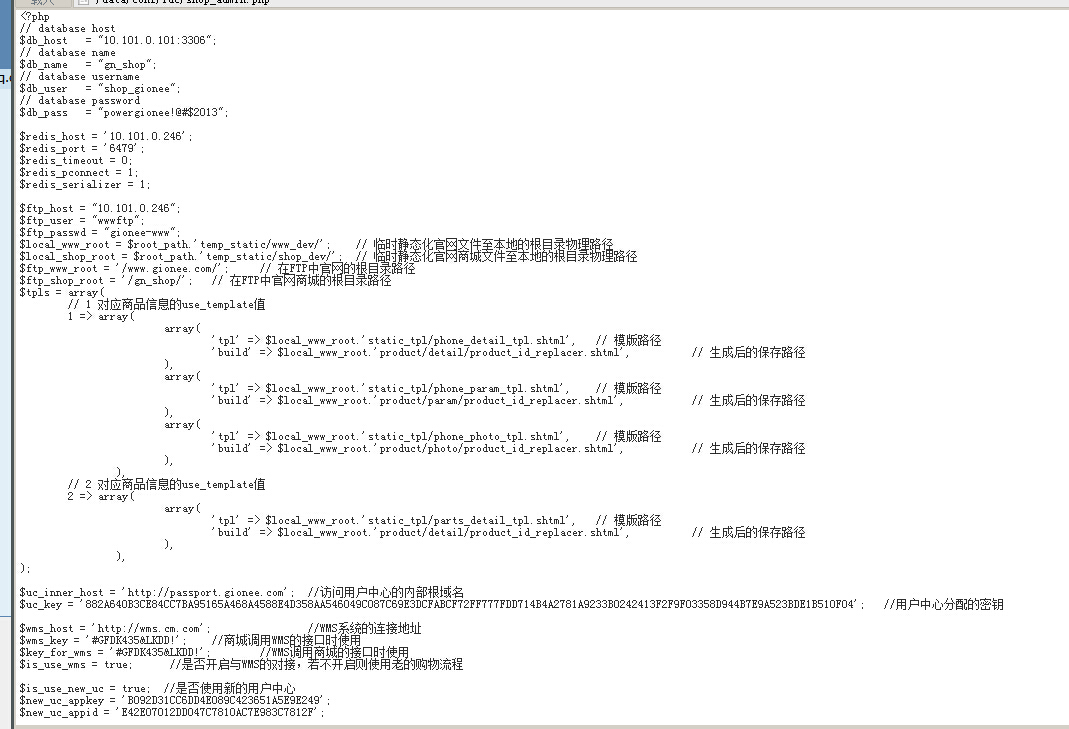

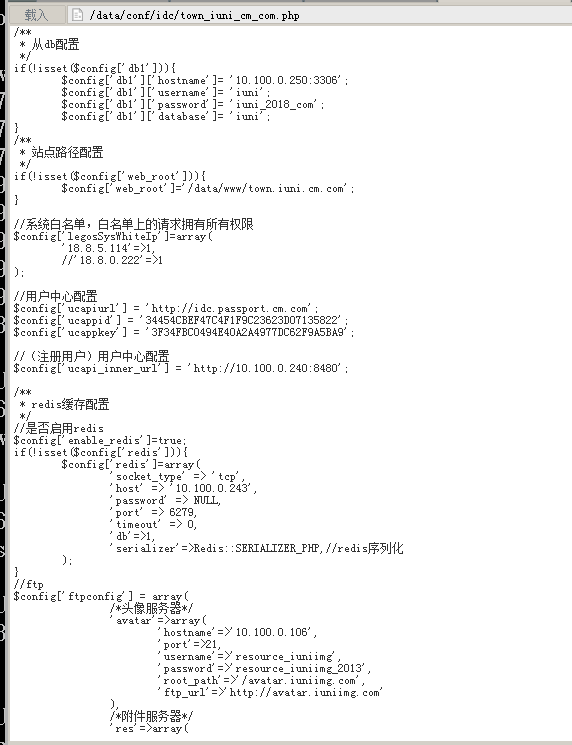

接着寻找一些敏感数据 发现在/data/conf/idc/ 目录下存在大量数据库配置文件

漏洞证明:

修复方案:

你们自己好好排查吧~~估计内网跟脆弱了~

版权声明:转载请注明来源 mango@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-09 10:12

厂商回复:

非常感谢对IUNI公司的安全作出的贡献。

最新状态:

暂无

![_SQ7_IU]HEDJ44@33FL`U(M.png](http://wimg.zone.ci/upload/201503/061559320e67ac91c32b8a38f3a2a9d25a14964b.png)

![`05NO32K~V_TW@X``%]6485.png](http://wimg.zone.ci/upload/201503/061559467f90d7b9c3f3e1761d5352296a231e3e.png)

![9N%A5XTI19MXU$~CS]ZYS44.png](http://wimg.zone.ci/upload/201503/06160015f863f84564ee6506cc282fcd987b7e34.png)

![0%)H9ZWZVAOF[{[]%`I9$(A.png](http://wimg.zone.ci/upload/201503/0616013939d29bed454857cd6ae3fd11e6d580ee.png)