漏洞概要

关注数(24)

关注此漏洞

漏洞标题:携程某管理系统存在缺陷导致大量商家密码泄漏(影响商家资金安全)

提交时间:2015-03-05 00:00

修复时间:2015-04-19 00:02

公开时间:2015-04-19 00:02

漏洞类型:网络设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-03-05: 细节已通知厂商并且等待厂商处理中

2015-03-05: 厂商已经确认,细节仅向厂商公开

2015-03-15: 细节向核心白帽子及相关领域专家公开

2015-03-25: 细节向普通白帽子公开

2015-04-04: 细节向实习白帽子公开

2015-04-19: 细节向公众公开

简要描述:

涉及到携程商家账号,信息泄漏,后台各种权限,以及商家收入金额,银行卡号等等。

详细说明:

问题出现在携程酒店管理系统

页面地址:https://ebooking.ctrip.com/hotel-supplier-ebookinglogin/EbookingLogin.aspx

可以看到是有验证码限制的,登录错误后验证码也会刷新。

但是,安全是一个整体,细节方面的疏忽导致了一场战役的失败

页面地址:m.ebooking.ctrip.com

WAP版的登陆页面并没有做任何限制

导致可以对商家账号进行fuzzing

以下是抓包数据

账号密码都为明文,我随便找个用户名字典进行测试下。

burpsuite开始fuzz测试

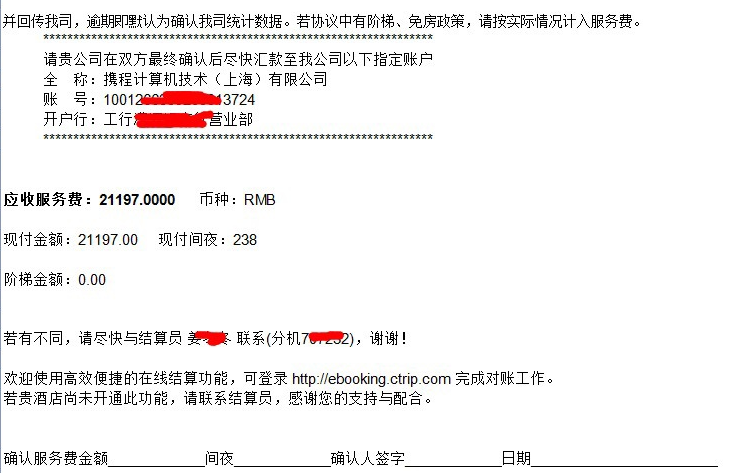

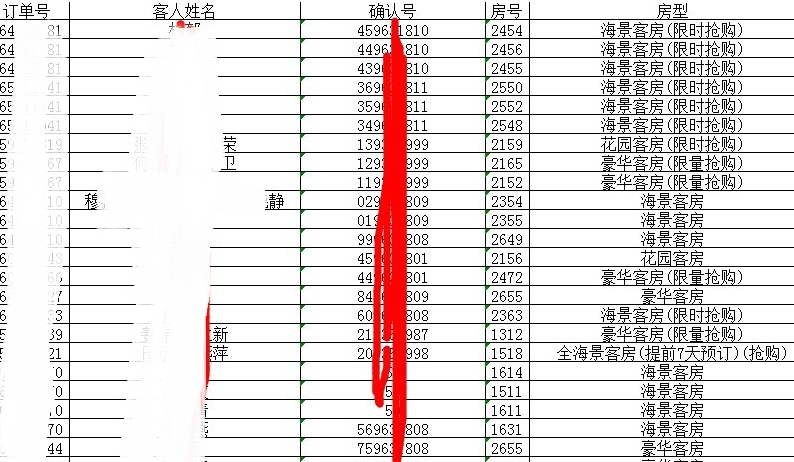

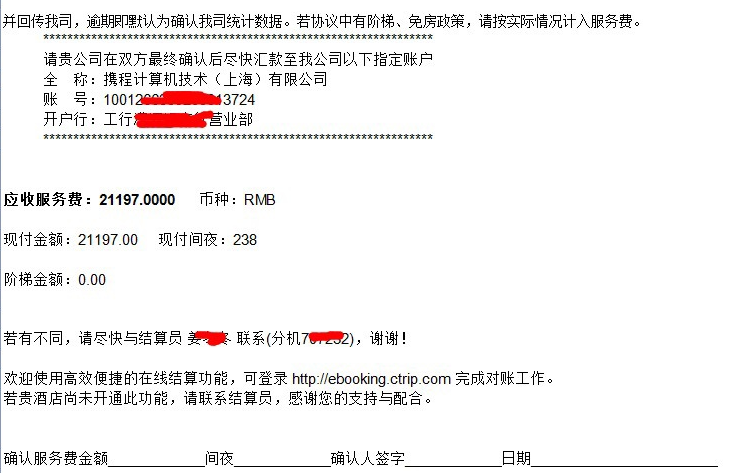

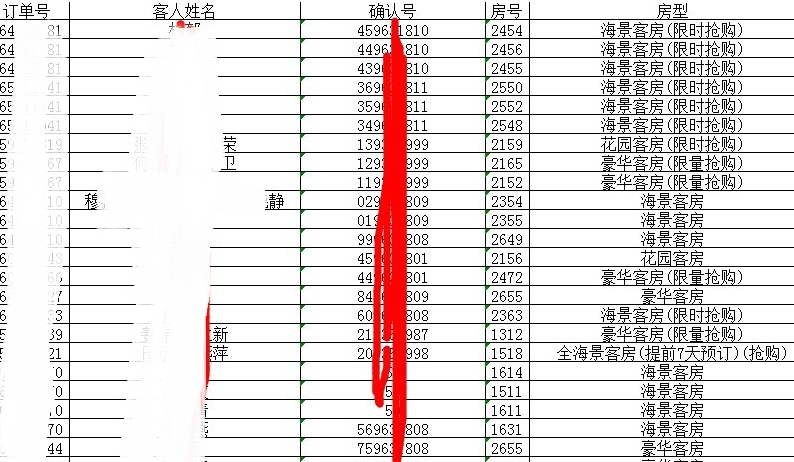

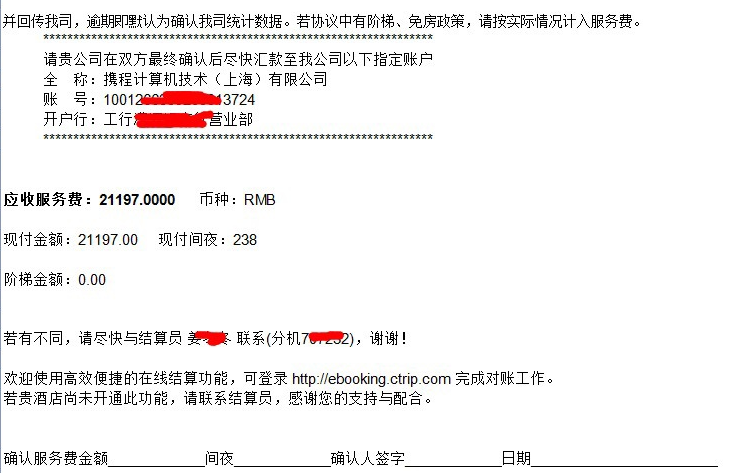

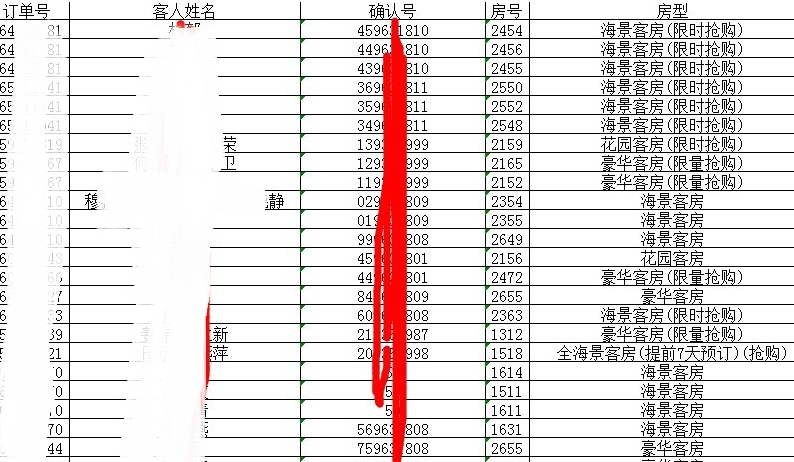

然后就:

可下载各种账单,修改房间信息,价格等等

漏洞证明:

问题出现在携程酒店管理系统

页面地址:https://ebooking.ctrip.com/hotel-supplier-ebookinglogin/EbookingLogin.aspx

可以看到是有验证码限制的,登录错误后验证码也会刷新。

但是,安全是一个整体,细节方面的疏忽导致了一场战役的失败

页面地址:m.ebooking.ctrip.com

WAP版的登陆页面并没有做任何限制

导致可以对商家账号进行fuzzing

以下是抓包数据

账号密码都为明文,我随便找个用户名字典进行测试下。

burpsuite开始fuzz测试

然后就:

可下载各种账单,修改房间信息,价格等等

修复方案:

版权声明:转载请注明来源 黑暗游侠@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-03-05 00:17

厂商回复:

该漏洞已有白帽子提交到我们的CSRC,目前正在修复中,感谢对携程安全的关注

最新状态:

暂无