漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098902

漏洞标题:蘑菇街多处csrf加一处无危害越权可查看粉丝

相关厂商:蘑菇街

漏洞作者: 小龙

提交时间:2015-03-02 15:48

修复时间:2015-04-16 15:50

公开时间:2015-04-16 15:50

漏洞类型:CSRF

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-02: 细节已通知厂商并且等待厂商处理中

2015-03-03: 厂商已经确认,细节仅向厂商公开

2015-03-13: 细节向核心白帽子及相关领域专家公开

2015-03-23: 细节向普通白帽子公开

2015-04-02: 细节向实习白帽子公开

2015-04-16: 细节向公众公开

简要描述:

123

详细说明:

发现厂商不怎么重视csrf,老衲特来提交csrf。。。

WooYun: 蘑菇街CSRF可批量增加粉丝

csrf蠕虫起来你就麻烦了,帖子都删到你手软了。。。

http://top.mogujie.com

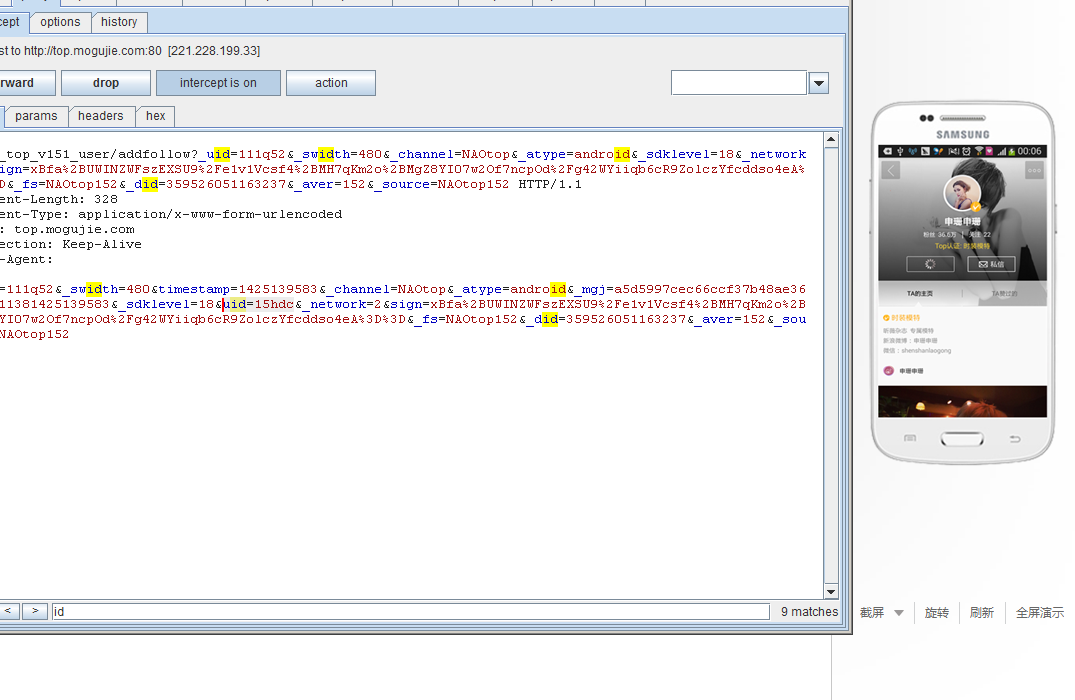

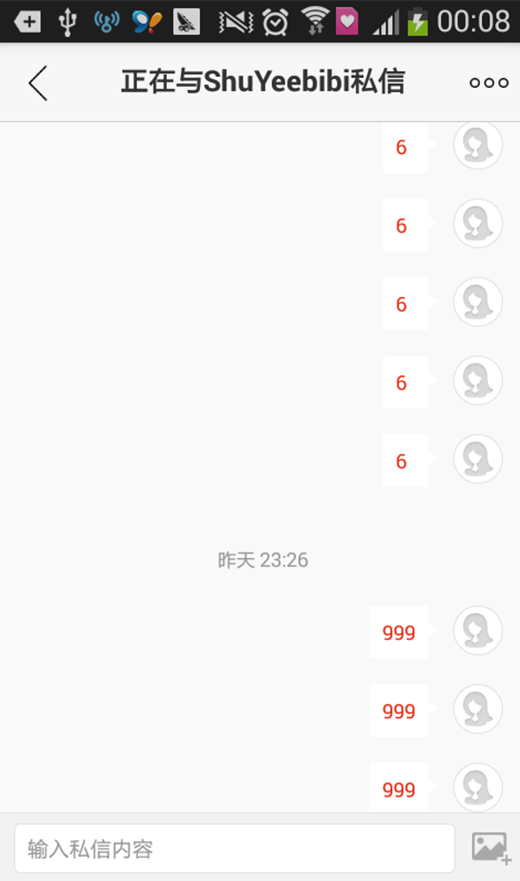

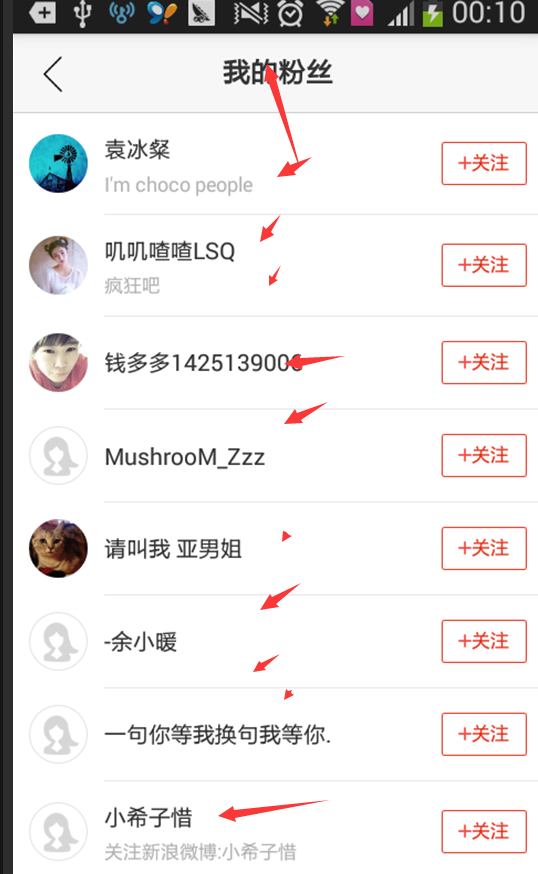

在手机私聊

可以越权

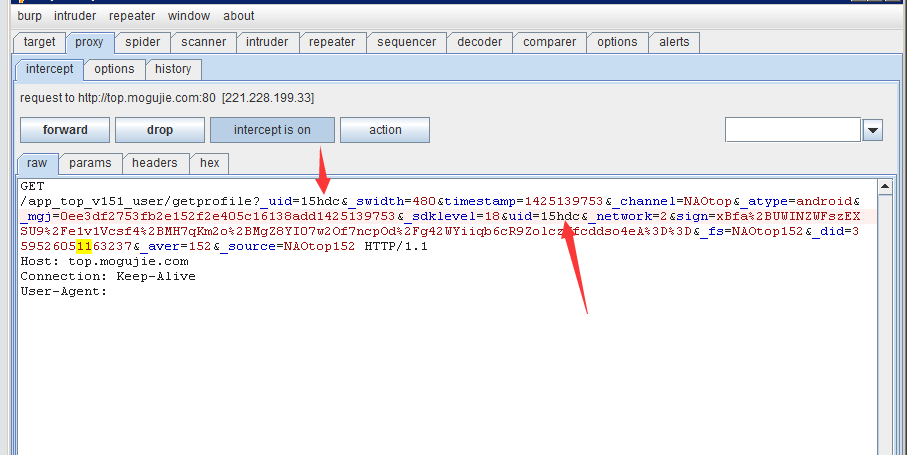

得到某人的ID是:15hdc

我的ID是 111q52

点头像然后抓包把自己的ID改成15hdc

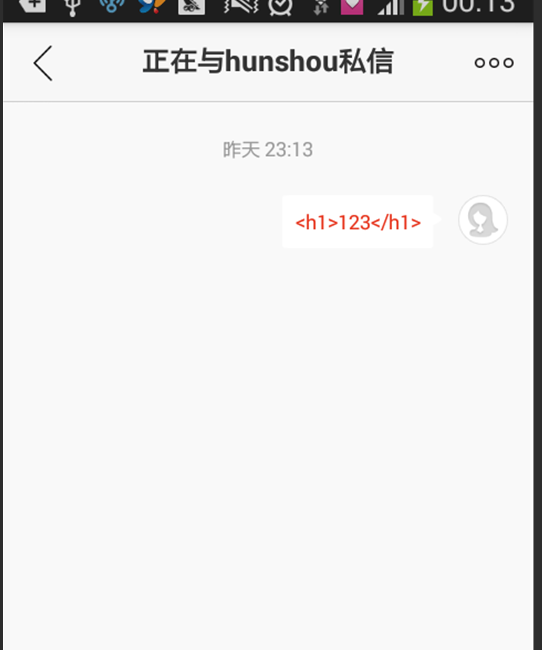

疑似xss:

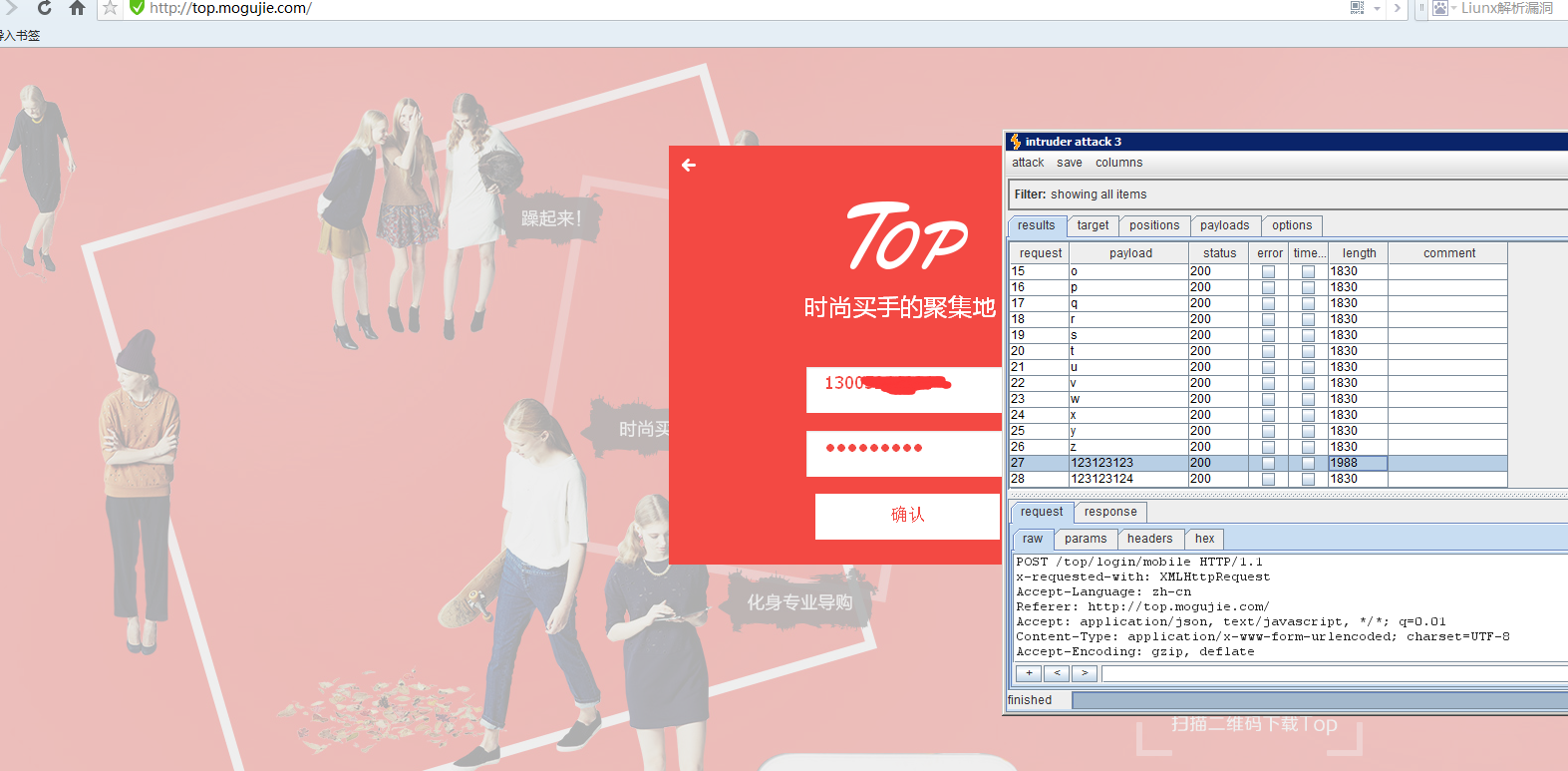

网页版登录还有一处爆破

在网页版有几个是get请求和post请求,没有token

漏洞证明:

发现厂商不怎么重视csrf,老衲特来提交csrf。。。

WooYun: 蘑菇街CSRF可批量增加粉丝

csrf蠕虫起来你就麻烦了,帖子都删到你手软了。。。

http://top.mogujie.com

在手机私聊

可以越权

得到某人的ID是:15hdc

我的ID是 111q52

点头像然后抓包把自己的ID改成15hdc

疑似xss:

网页版登录还有一处爆破

在网页版有几个是get请求和post请求,没有token

修复方案:

1:加个验证

2:验证码

3:一串长不垃圾的token

版权声明:转载请注明来源 小龙@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-03-03 10:56

厂商回复:

感谢@小龙对蘑菇街安全的关注

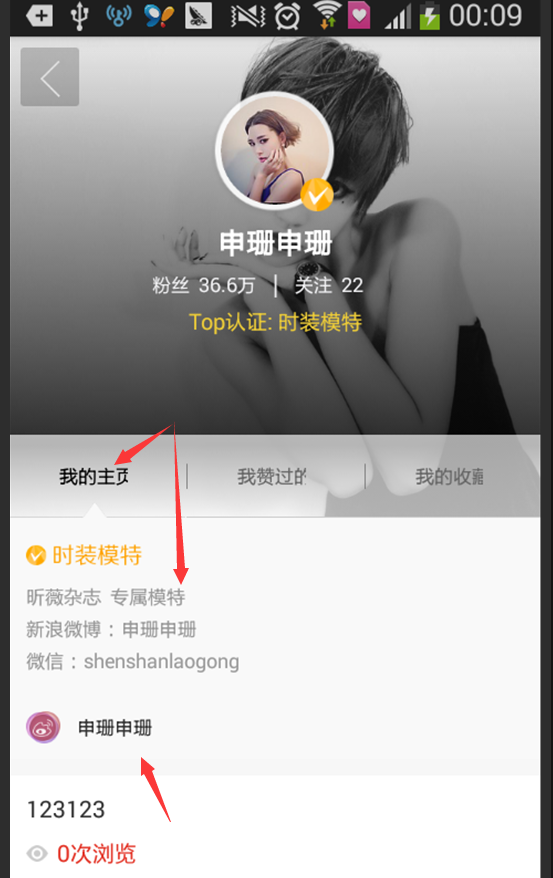

一、用户的粉丝、收藏、个人信息等都是对所有人开放的。不算越权

二、私信里面不是XSS,是我们自己的一套内容解析,并且只在Android上存在

三、Top登陆存在被爆破可能

最新状态:

暂无