漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098850

漏洞标题:35互联客服安全意识不高可任意解析域名ip

相关厂商:35.com

漏洞作者: hope

提交时间:2015-03-04 18:08

修复时间:2015-04-18 18:10

公开时间:2015-04-18 18:10

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-04: 细节已通知厂商并且等待厂商处理中

2015-03-05: 厂商已经确认,细节仅向厂商公开

2015-03-15: 细节向核心白帽子及相关领域专家公开

2015-03-25: 细节向普通白帽子公开

2015-04-04: 细节向实习白帽子公开

2015-04-18: 细节向公众公开

简要描述:

1.客服安全意识不高可被人恶意解析网站域名ip

2.客服允许匿名获取他人的敏感信息如网站对应用户ID等

详细说明:

我以我前几天一个具体事例来作为例子:

过程如下:

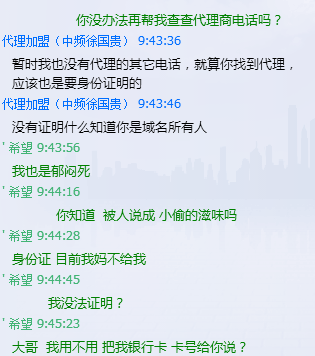

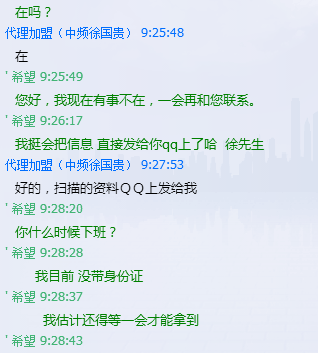

一个卡乐购的网站刷钻卡盟,渗透没有办法原谅我小白 只好走了下社工路线whois了下 发现时35互联的 便怀着试试的心态看看能不能社工下域名 知道了网站注册着的信息 便开始拨打电话 客服人员说 是代理商的 让我找下代理商 这可就郁闷了 客服让我转接 0592-2957-082 这个电话 经过 一大圈折腾 代理商联系不上 我就开始缠这个35的客服 他说这样吧 让我 扫描下身份证 发到他的邮箱 暂时先答应了他 趁机要了他的qq 然后开始qq装可怜 很显然弄不到身份证附上聊天记录

就是操蛋

然后 我看不行 就打了个电话 接着 我说我用我那个邮箱发个邮件给你证明 他就同意了

然后 大家都懂得 伪造邮件 派上了用场

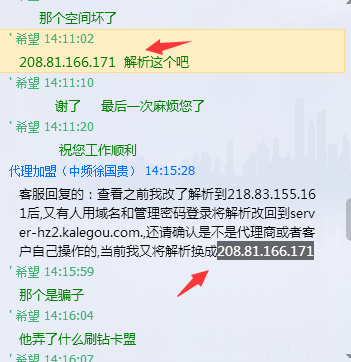

当然客服给我解析了{前面弄错了一次 解析了 这是第二次 可见客服安全意识的确不行这样真的会很糟糕}

附上

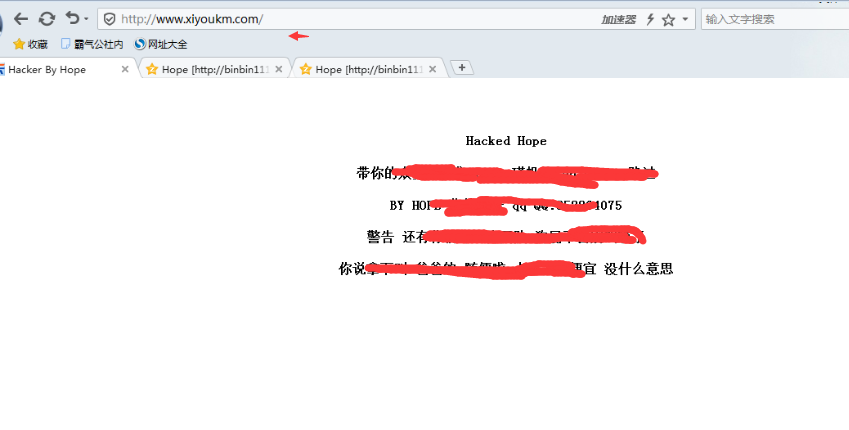

就这样 社工下了网站

漏洞证明:

这就不需要了吧

修复方案:

加强客服安全意识 否则这样很多网站包括大的网站都会被恶意解析 出很大的乱子

版权声明:转载请注明来源 hope@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2015-03-05 13:52

厂商回复:

谢谢提醒,将强化客服人员安全意识培训教育

最新状态:

暂无