漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098261

漏洞标题:#花礼网#多处存储型XSS、1元买任意商品

相关厂商:hua.com

漏洞作者: 浅蓝

提交时间:2015-03-10 14:34

修复时间:2015-03-15 14:36

公开时间:2015-03-15 14:36

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-10: 细节已通知厂商并且等待厂商处理中

2015-03-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

花礼网,我也是呵呵了。我朋友给你提交漏洞 你是唬还是咋的?

提醒你得网站存在漏洞没有影响任何数据又没要你钱(是TM咋的你了,没吃药吗)

你就报警是吧? 真逗, 来吧 报警 呵呵!

花礼管理员 看的爽么? 气着了没?

详细说明:

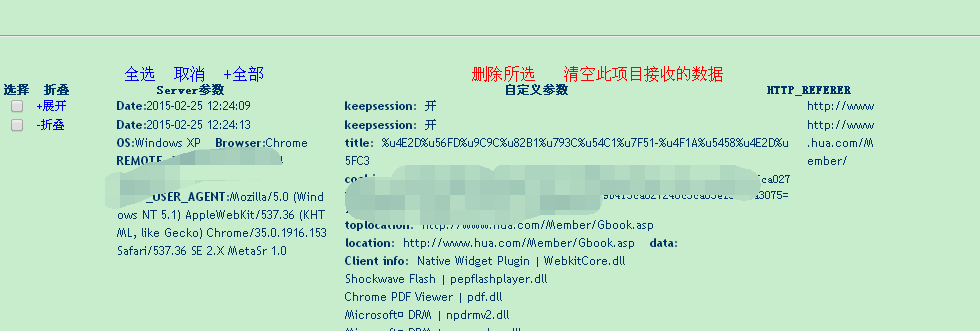

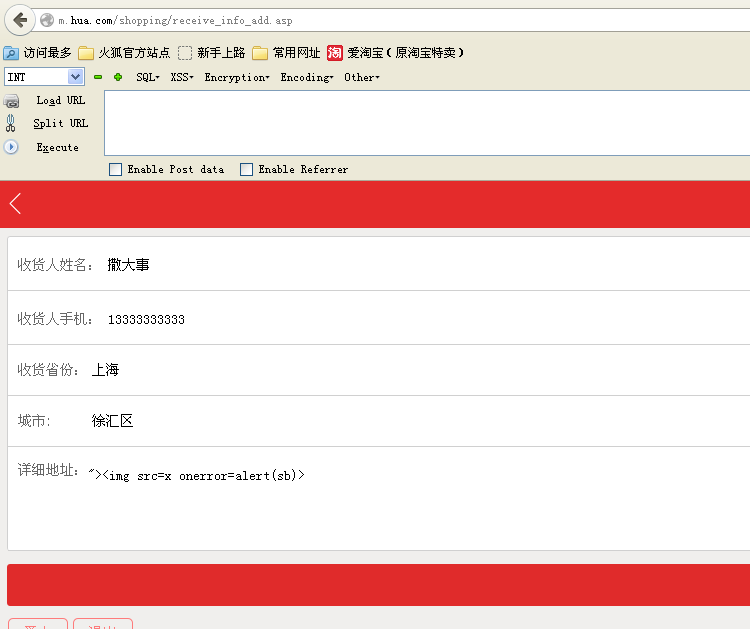

#存储xss

客服留言 和 投诉留言处

后端对数据没有任何处理 写任意html代码

XSS一大堆的

#一元买任意商品

http://www.hua.com/product/4050001.html 拿这个开刀吧

25元 加入到购物车去结算

到最后一步

http://www.hua.com/shopping/Success.asp?lq3_status=no&lq3_code=&lq3_sum=0&gmrid=9445886&order_amount=1&payment=

参数gmrid是ID

参数order_amount是金额

不过改order_amount没用 没事 继续看

可以看到链接地址

http://www.hua.com/shopping/payment/alipaynew/alipayapi.asp?OrderID=9445886&OrderAmount=25

OrderAmount参数的值为25 我们将他改成1

金额变为一元,我才不会给你们一分钱 呵呵呵!!!

漏洞证明:

如上

修复方案:

爱咋修复咋修复

版权声明:转载请注明来源 浅蓝@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-03-15 14:36

厂商回复:

最新状态:

暂无

![5U`T4V(}2[JMHR)G]2BG{(7.png](http://wimg.zone.ci/upload/201502/251240274cb5dda6202176c7469716f608fb36e7.png)

![GAXAROS`D]V11JC@PAJP%0U.png](http://wimg.zone.ci/upload/201502/251240357e37301d1053e04f1ffeb0479addf902.png)

![RM$KX$`7JWB3L)TK]EXLFTL.png](http://wimg.zone.ci/upload/201502/251332005973270bf5e94912ee106ea2c76cabf5.png)

![X)`KY007Y]JXC~38C~855~8.png](http://wimg.zone.ci/upload/201502/25133209f4e3653c4469f1145331a995bd591482.png)

![9X3C~$7L`1VVL3D02PE]`~L.png](http://wimg.zone.ci/upload/201502/251353151bbc6622d2533c4d1da26eab0eee4f7c.png)