漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095731

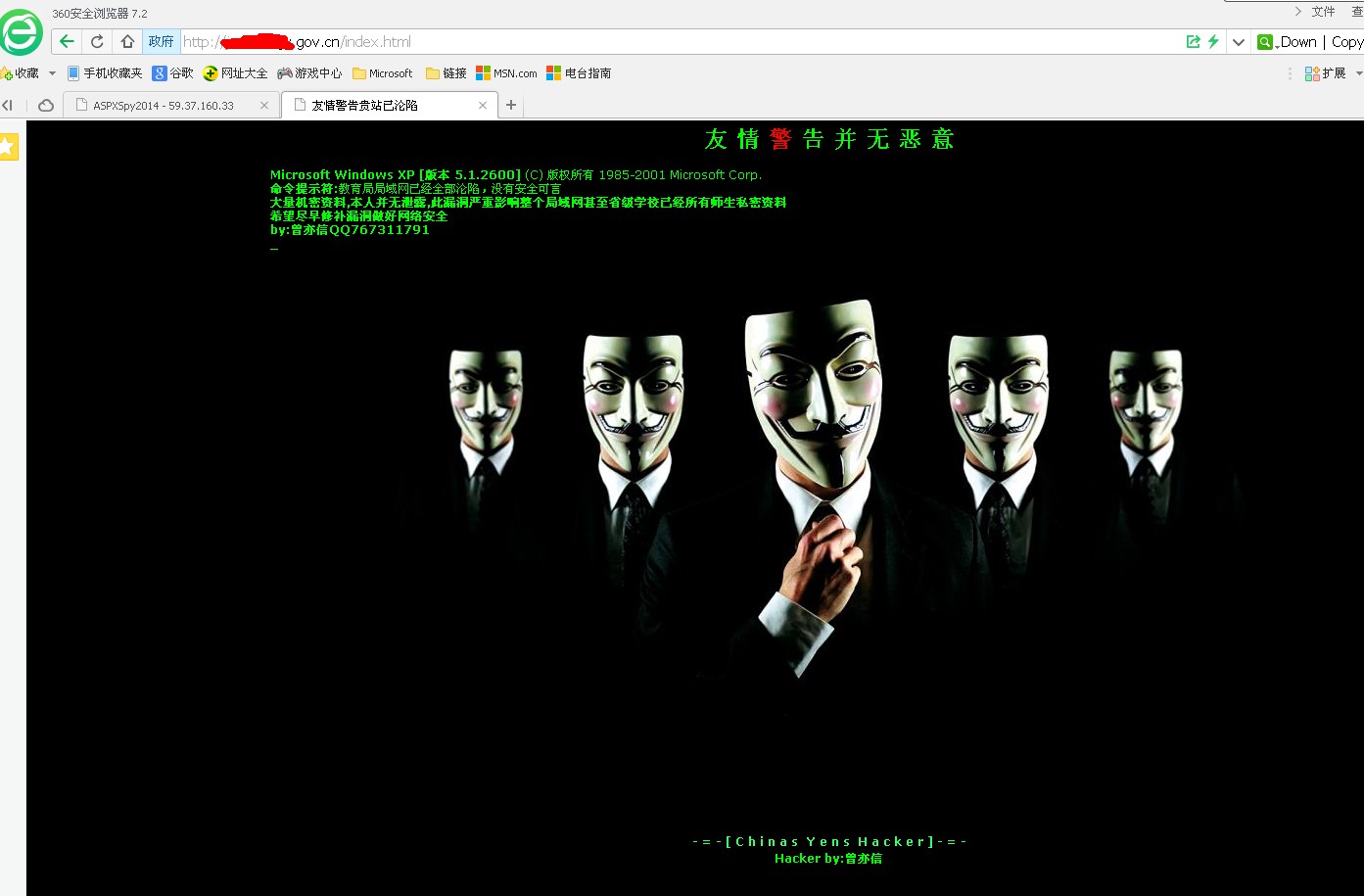

漏洞标题:开平以及新会教育局全网沦陷

相关厂商:cncert国家互联网应急中心

漏洞作者: 曾亦信

提交时间:2015-02-05 17:38

修复时间:2015-03-22 17:40

公开时间:2015-03-22 17:40

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-05: 细节已通知厂商并且等待厂商处理中

2015-02-10: 厂商已经确认,细节仅向厂商公开

2015-02-20: 细节向核心白帽子及相关领域专家公开

2015-03-02: 细节向普通白帽子公开

2015-03-12: 细节向实习白帽子公开

2015-03-22: 细节向公众公开

简要描述:

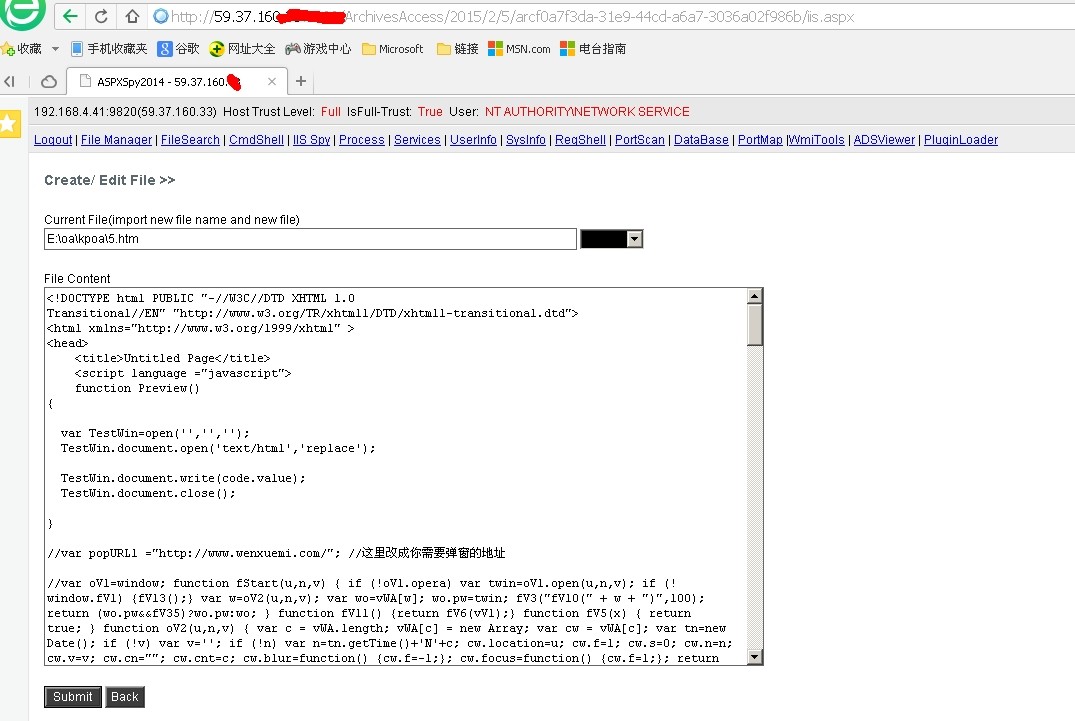

弱口令居多,网站程序漏洞太多,服务器安全未做到位

详细说明:

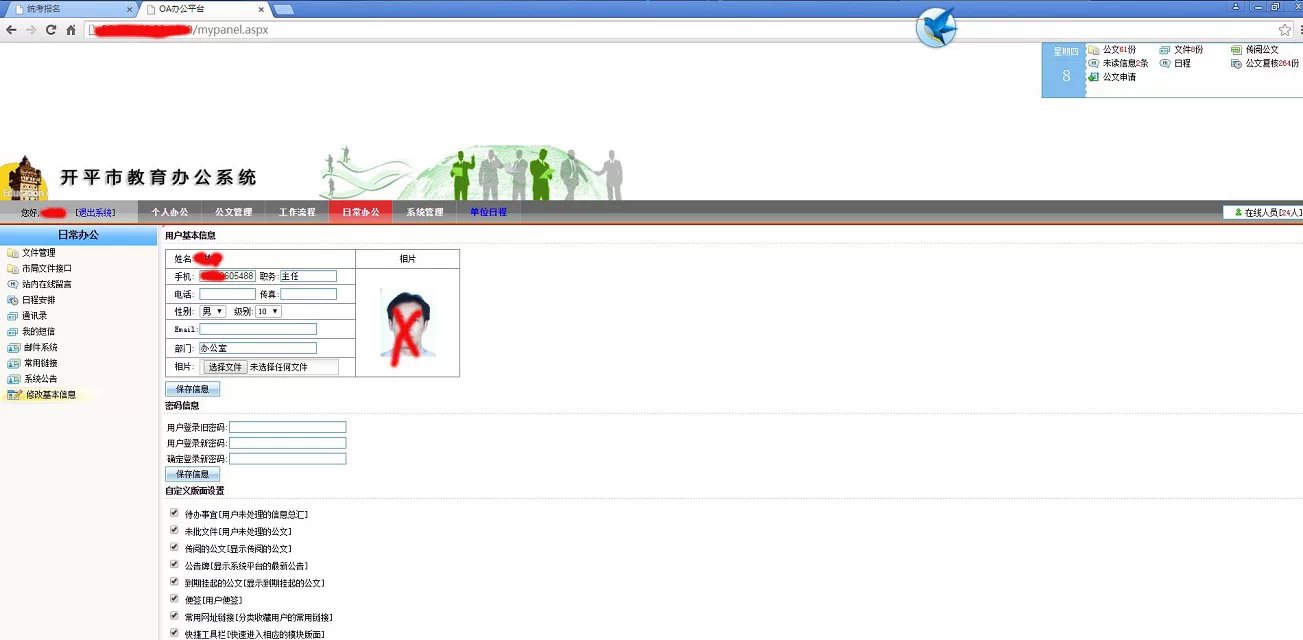

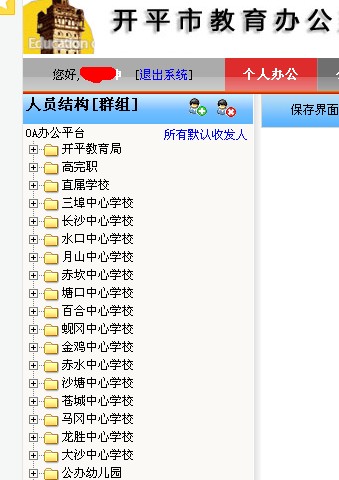

开平省教育局oa系统,影响到所有分教育局领导和学校的师生的私人资料信息电话住址相片等泄露,服务器里还能用教育局公话号码批量发任意短信内容,涉及到国家教育局机密文件还有招标项目以及经费支出收入,银行账户等等。。。。,整个教育局的内部局域网所有电脑可控制。

严重性可想而知

漏洞证明:

修复方案:

还有钱用哪去了?

版权声明:转载请注明来源 曾亦信@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-02-10 11:03

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给广东分中心,由广东分中心后续协调网站管理单位处置。

最新状态:

暂无