漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-092600

漏洞标题:极客公园官方网站管理员Cookie泄漏直入后台

相关厂商:geekpark.net

漏洞作者: Coffee

提交时间:2015-01-19 11:02

修复时间:2015-01-19 11:25

公开时间:2015-01-19 11:25

漏洞类型:钓鱼欺诈信息

危害等级:高

自评Rank:10

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-19: 细节已通知厂商并且等待厂商处理中

2015-01-19: 厂商已经确认,细节仅向厂商公开

2015-01-19: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

紧随猪哥的脚步~ @猪猪侠

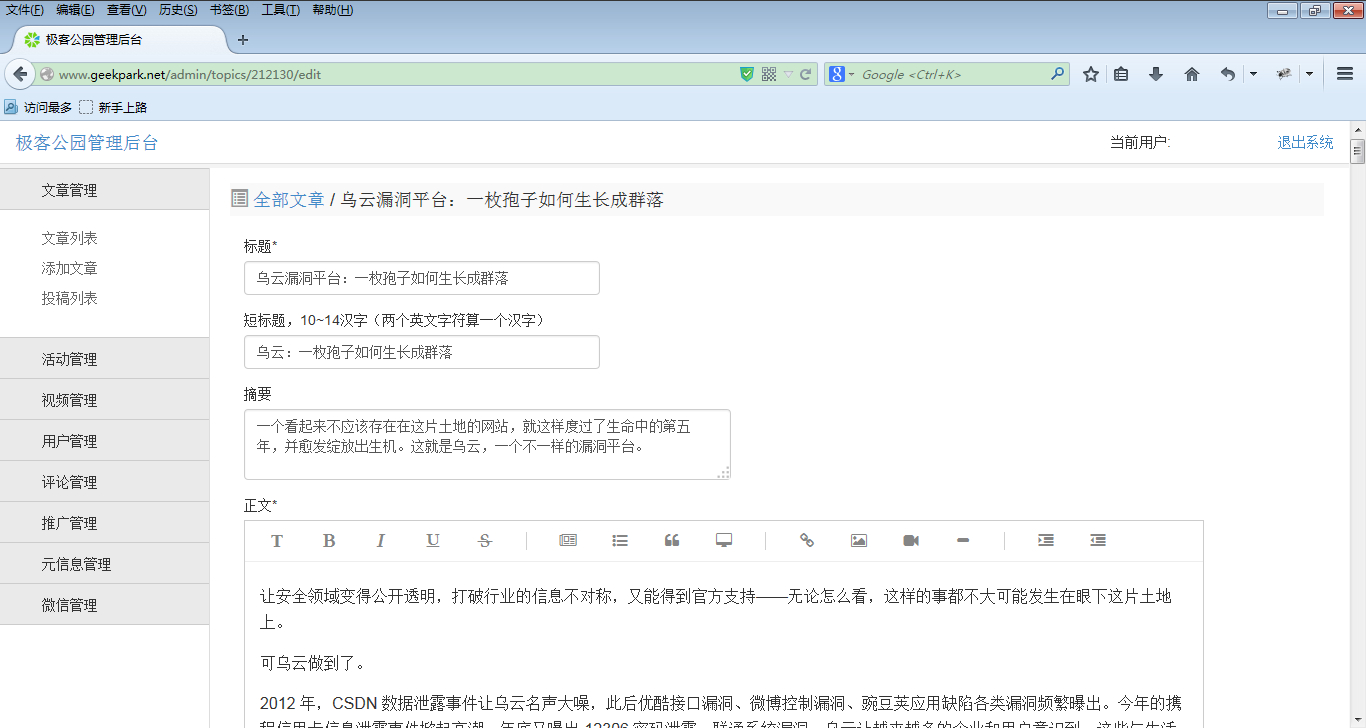

极客公园官方网站管理员Cookie泄漏直入后台,前面那个白帽子漏洞打偏,给剑心(顿神)(叫兽易小星)丢脸了,就发一个,再找不着了。

详细说明:

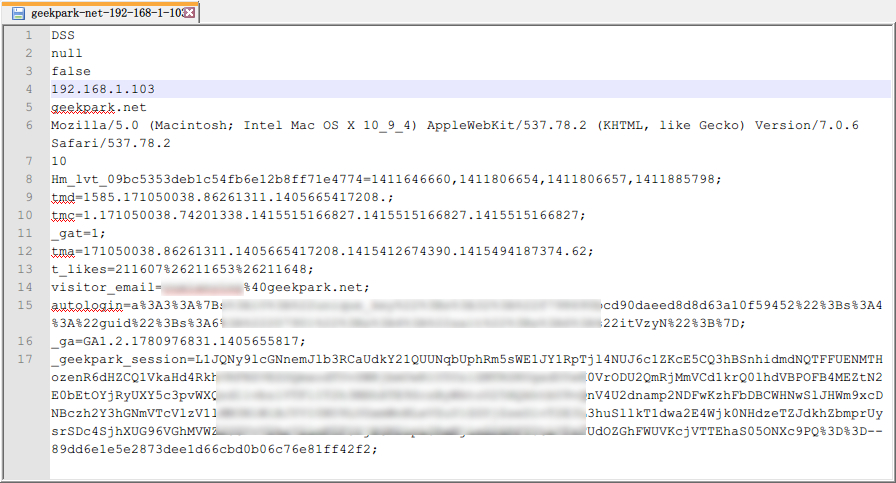

geekpark.net

几个月前的WooYun沙龙上和极客公园的记者妹子连上了同一个WiFi,用手机的dSploit抓到了她的Cookie。

本来也觉得没什么必要报上来了,但今天看到猪哥漏洞以后随手测了一下,3个多月之前的Cookie竟然还有效!

缺陷:

1、用户注销后原Cookie未失效

2、Cookie未设定失效时间或失效时间过长

风险:

1、管理员的Cookie一旦被获取,官网可被长期控制

2、减小了可能存在的XSS漏洞的利用成本(否则可能需要不断Keep-Alive来确保Cookie有效)

漏洞证明:

修复方案:

1、引入Cookie失效机制(注销后原Cookie失效、同时对Cookie设定失效时间)

2、强化记者安全意识(记者们到处跑好辛苦,注意陌生WiFi带来的安全隐患啊)

PS:发漏洞的本意就是想提出下问题,你们千万不要怪那个妹子啊(::>_<::),感谢她给WooYun写了那么多好的稿件。

版权声明:转载请注明来源 Coffee@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-01-19 11:05

厂商回复:

哈哈,我们不会怪她的,这边 Cookie 的设定的确存在问题。谢谢

最新状态:

2015-01-19:感谢反馈!