漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091075

漏洞标题:CCF计算机职业资格认证系统存在低级上传漏洞

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-01-13 12:39

修复时间:2015-02-27 12:40

公开时间:2015-02-27 12:40

漏洞类型:文件上传导致任意代码执行

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-13: 细节已通知厂商并且等待厂商处理中

2015-01-16: 厂商已经确认,细节仅向厂商公开

2015-01-26: 细节向核心白帽子及相关领域专家公开

2015-02-05: 细节向普通白帽子公开

2015-02-15: 细节向实习白帽子公开

2015-02-27: 细节向公众公开

简要描述:

CCF计算机职业资格认证系统,用户可以通过上传网页木马,取得网站控制权进而获取和修改网站和数据库信息。

详细说明:

1.首先注册并登陆该系统(www.cspro.org)。然后进入“我的信息”——“考生个人信息”页面。

(具体页面应该是:http://www.cspro.org/lead/leadbpm.do?__action=goto_iframe&path=CCF_KS_BMXX&djtype=TT)

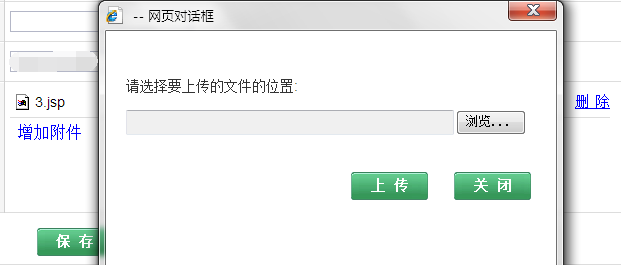

在考生简历部分有一个“上传附件”,点开,直接上传一个JSP马。

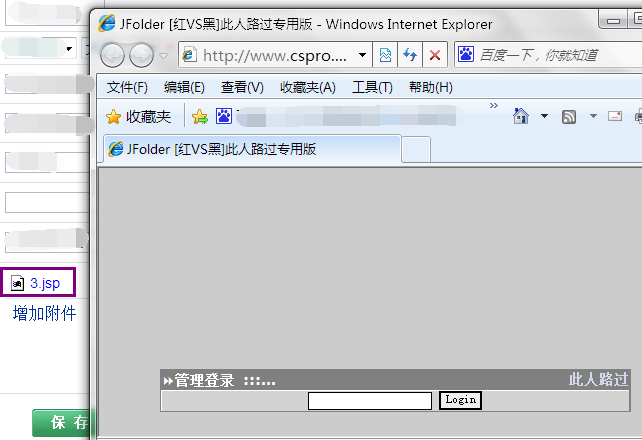

2.之后点击保存。然后重新进入“考生个人信息”页面。点开刚才上传的JSP的链接。

——竟然能访问!!!

3.之前我做测试的时候,马是很稳定的,一直能访问到。

后来可能有所察觉,大概是加了个扫描并删除JSP文件的机制。但是毕竟是传上去了,毕竟已经访问到了。之后,你有大概30秒的时间做你想做的工作。

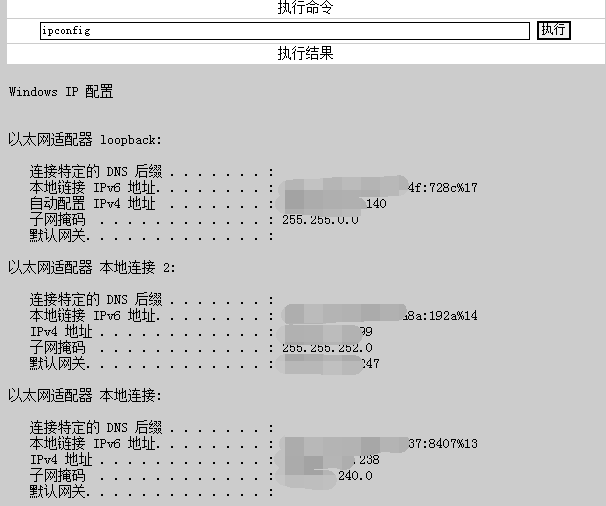

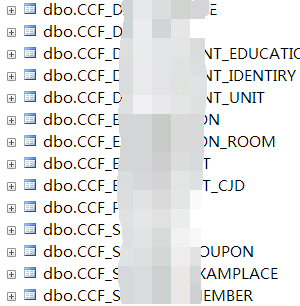

4.翻一翻网站的源文件,就能顺势拿下数据库。

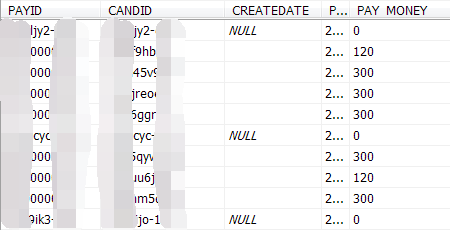

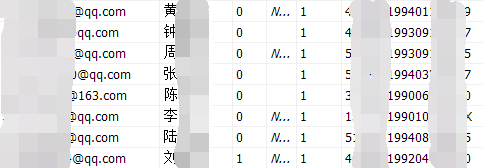

这个认证考试,考生是要交费的。虽然一大部分组团的考生有优惠(免费、100元/人),但是个人报名要多少钱呢?三百块!!!数据库拿到了sa权限,就能改成绩、改缴费状态、看考生个人信息等等……

该服务器貌似是托管在阿里云上的。

漏洞证明:

没有下载其源代码。

想想也知道根本没有对上传进行有效过滤,连基本的后缀名过滤也没有。

修复方案:

进行上传过滤。

同时不要解析上传目录下的jsp文件。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-01-16 16:53

厂商回复:

CNVD确认并复现所述情况,暂未建立与网站管理单位的直接处置渠道,待认领。

最新状态:

暂无