百度关键字:技术支持:厦门金才科技有限公司

或:"首页 招聘动态 招聘公示 政策法规 岗位查询 报名流程 常见问题"

或:inurl:sydwzk/policy

该类型cms之前提交的任意文件下载和简历未授权访问未修复,具体可以参考白帽子酱油甲的 WooYun: 某事业单位用人才系统存在任意文件下载漏洞和越权查看简历

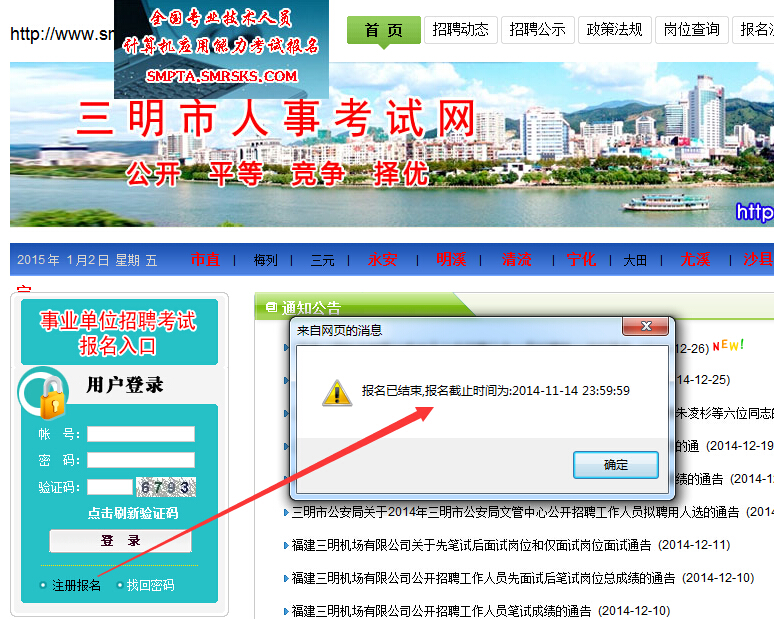

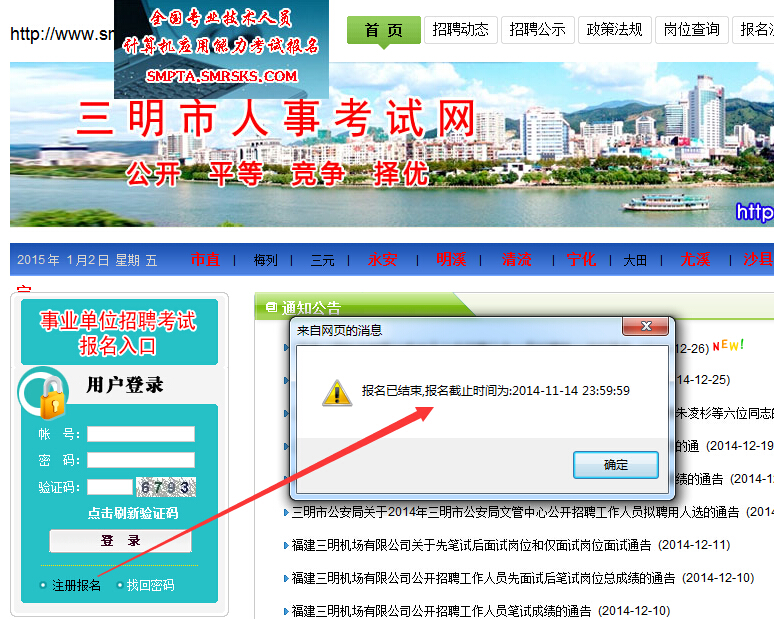

本漏洞以三明人事考试网为例

1#任意用户注册,部分网站有设置用户注册时间段

没有关系,我们可通过POST以下数据进行普通用户注册

以刚才POST注册的用户登录系统(wooyun/123456)

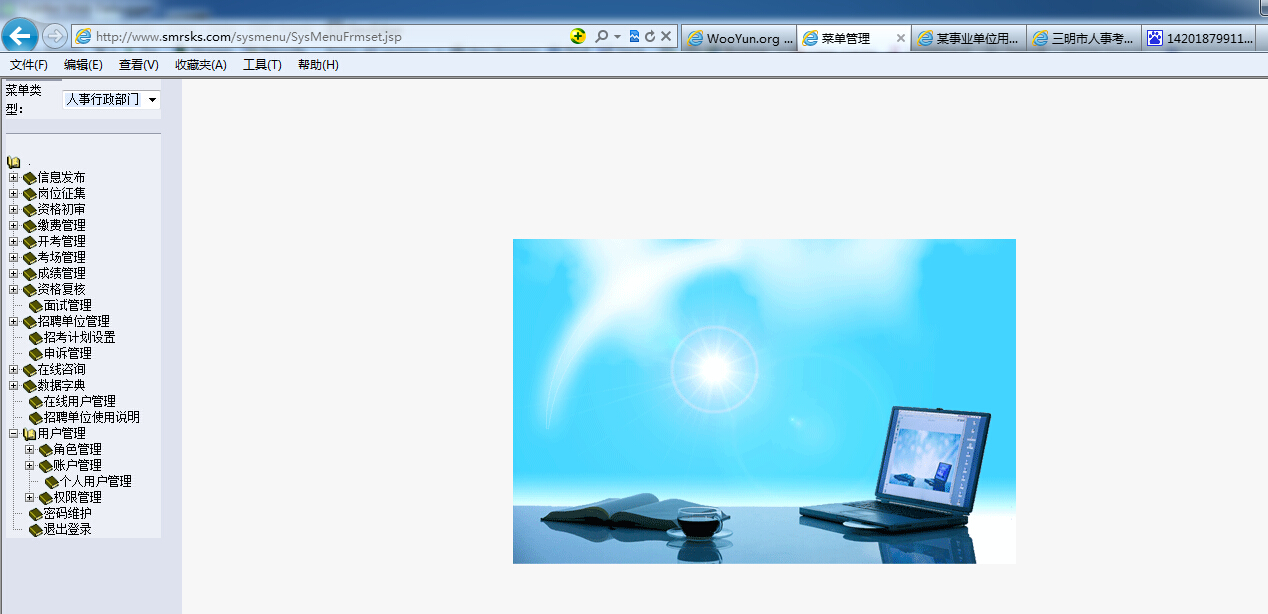

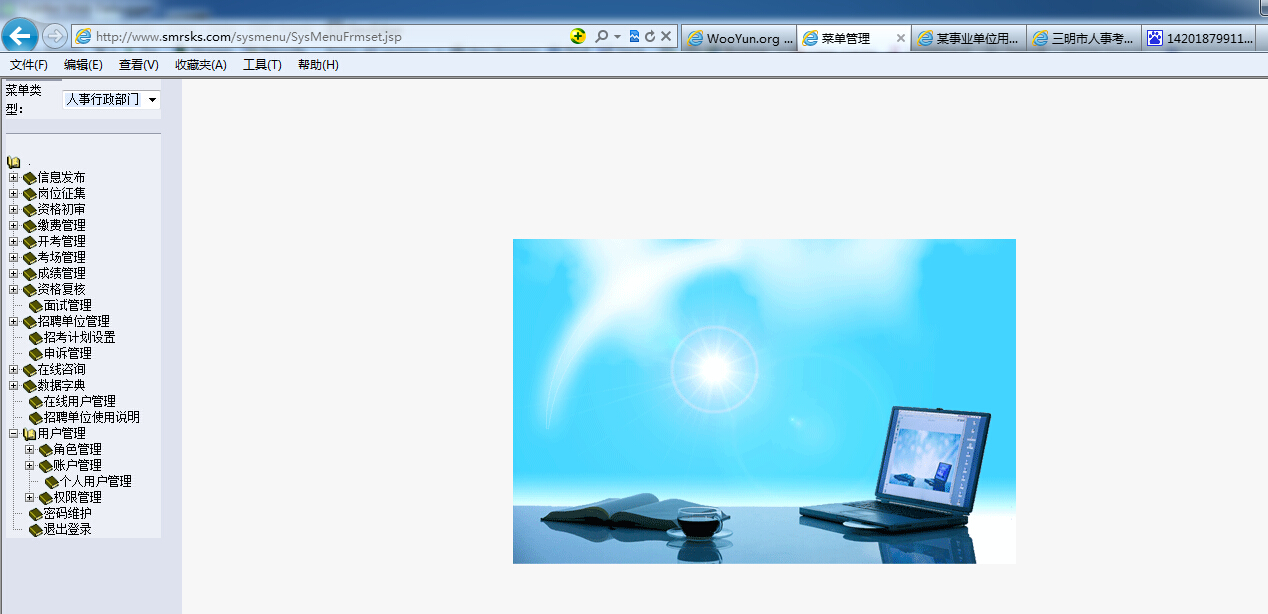

2#管理页面越权访问(使用wooyun/123456登录)

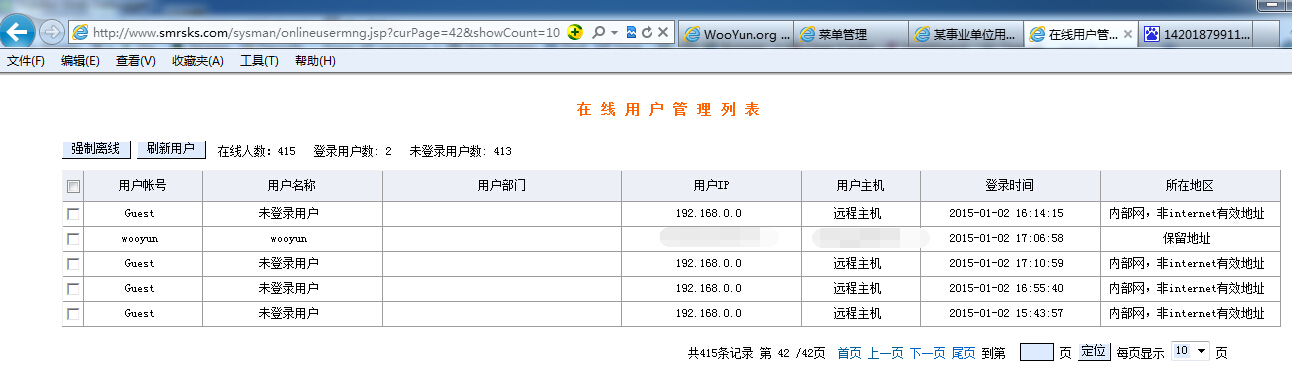

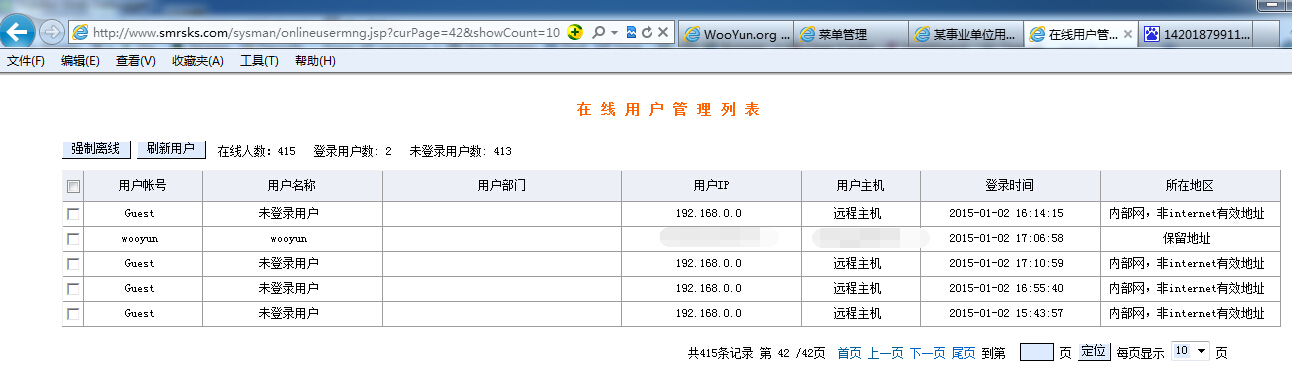

从该页面可得到非常多的系统关键信息 在线用户管理链接地址 http://www.smrsks.com/sysman/onlineusermng.jsp

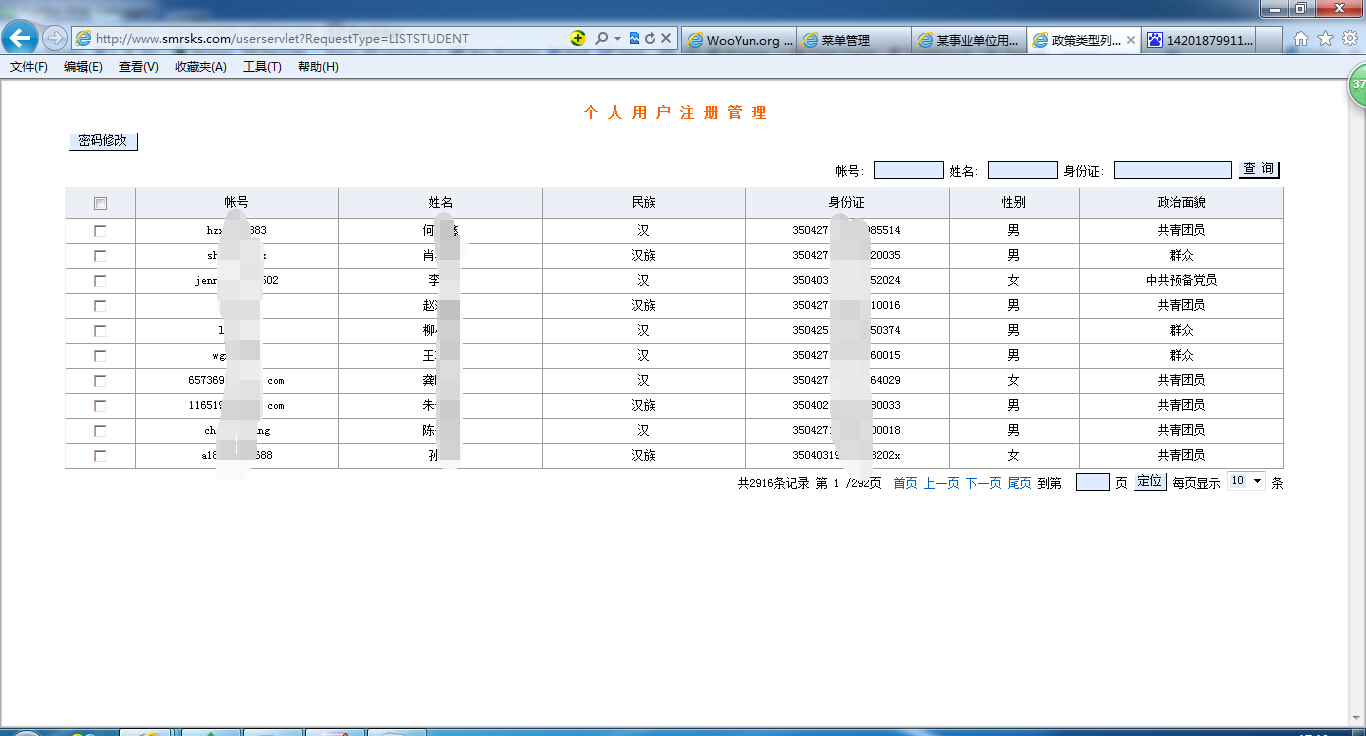

个人用户管理链接地址

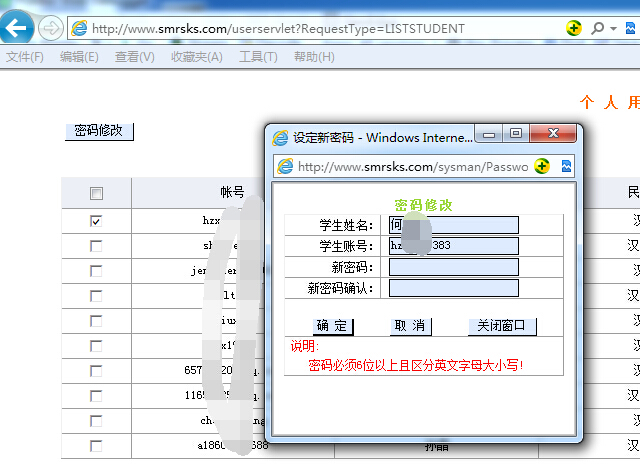

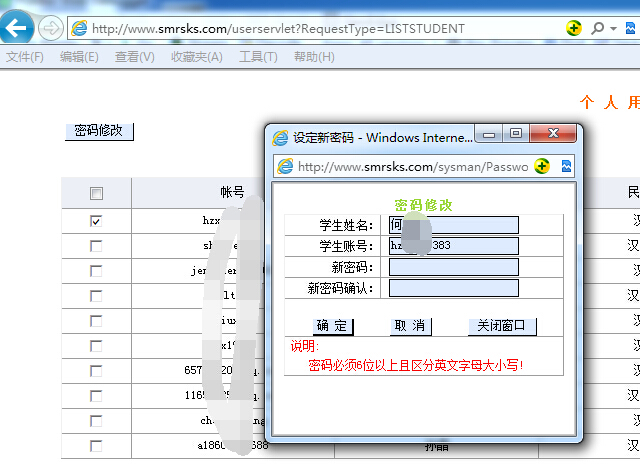

甚至可以通过该页面直接修改用户密码

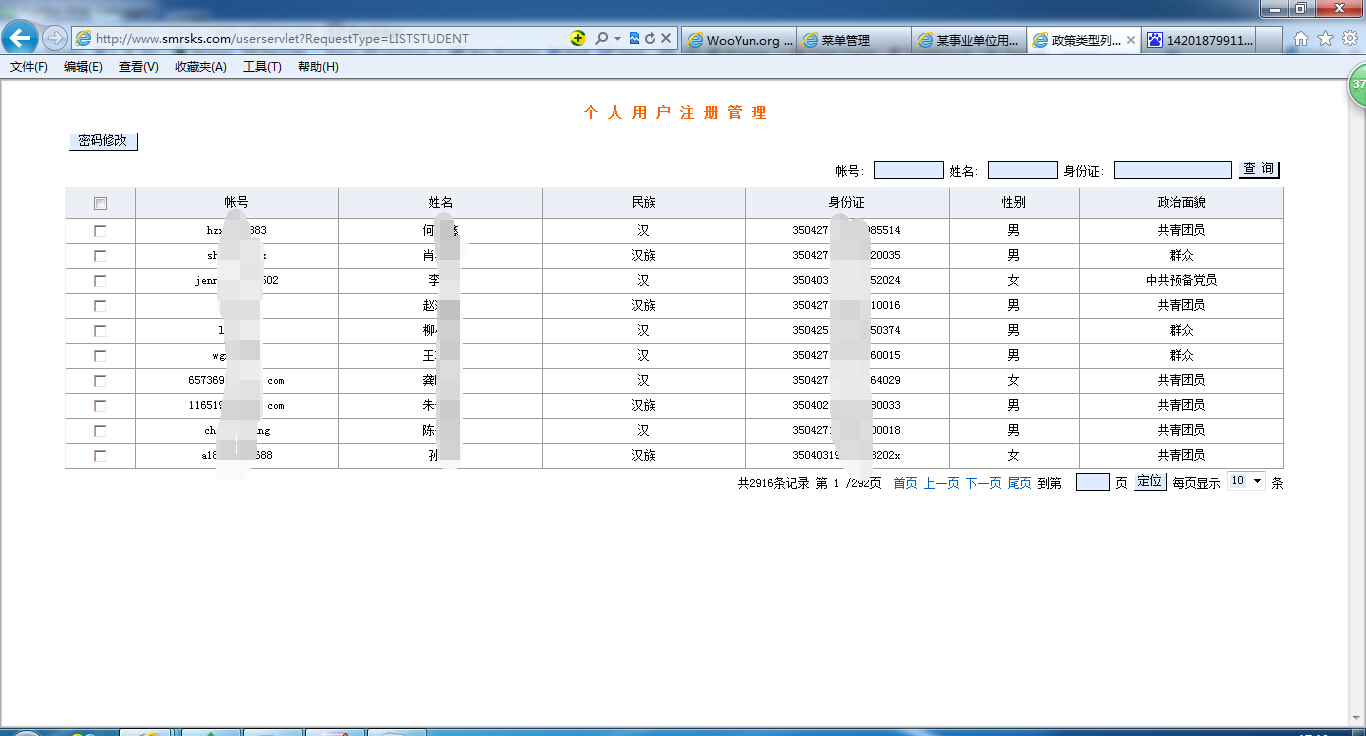

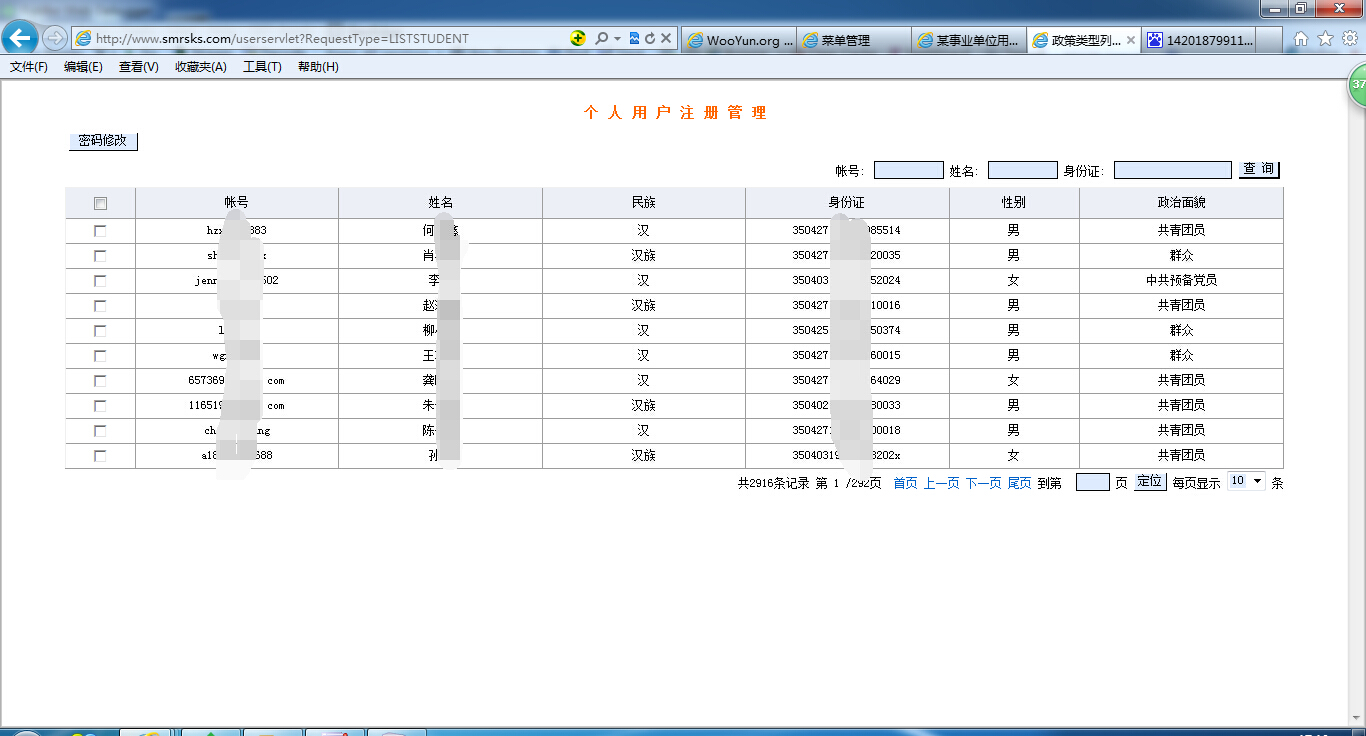

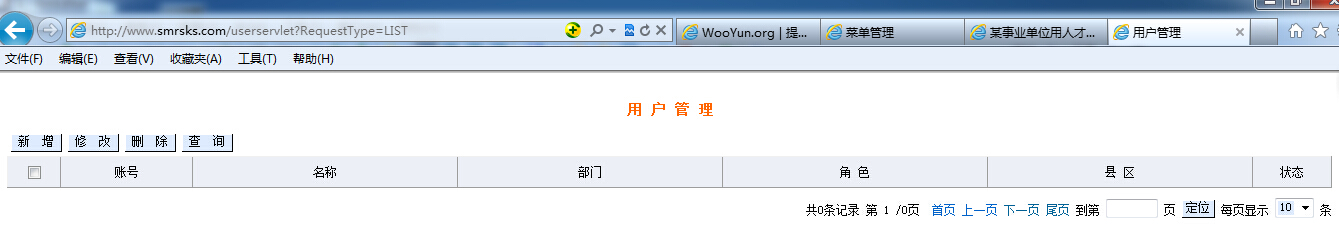

通过该链接的参数RequestType,我就在想,把LISTSTUDENT改改会有什么效果

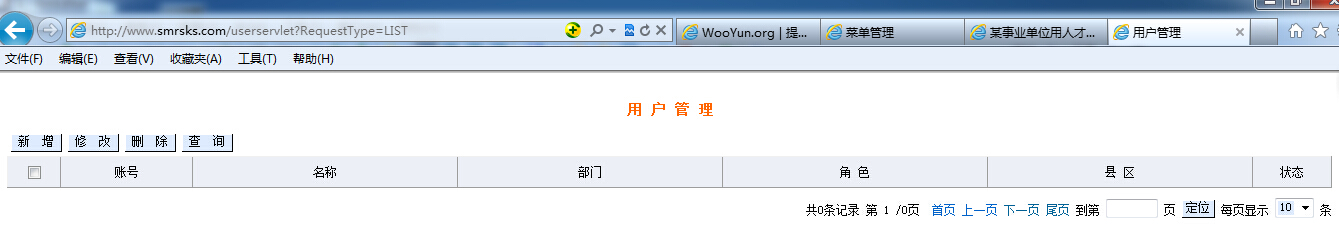

很普通的一个用户管理界面,但木有用户

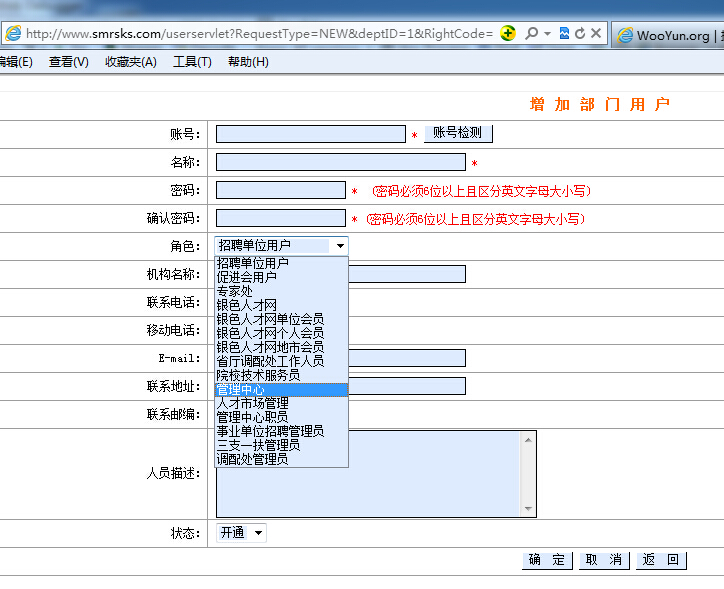

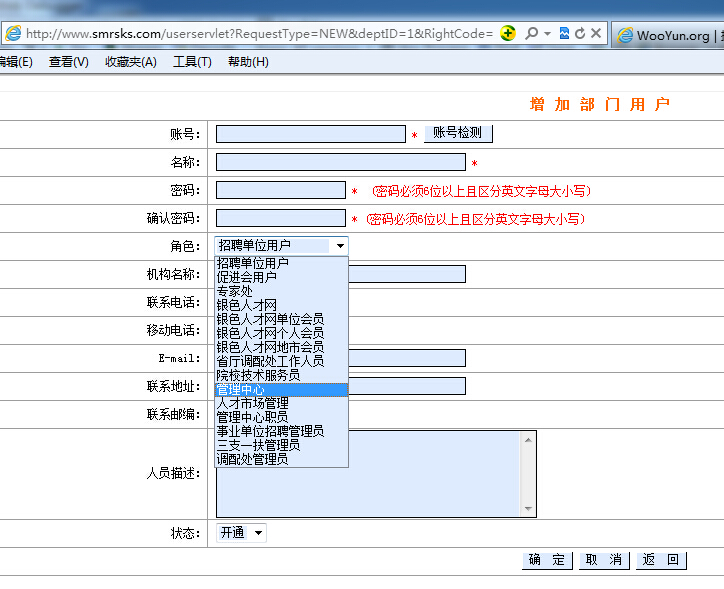

新增:

这里我仿佛看到了什么deptID=0 然后我就deptID=1~10了下,果然可行

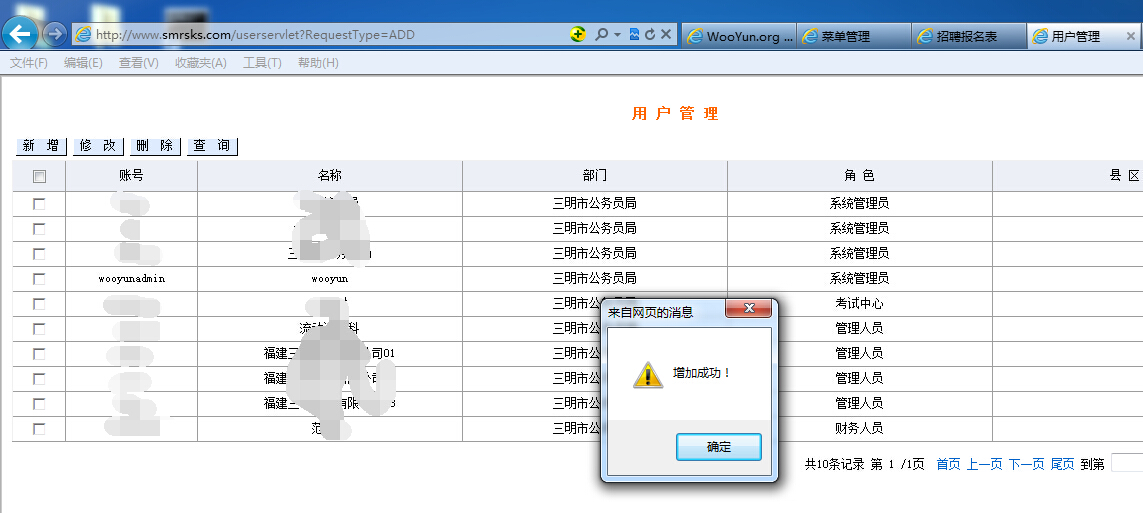

接着我又发现了查询,通过查询获得了所有管理用户帐号和信息,这时可以尝试一下弱口令,略过 http://www.smrsks.com/userservlet?RequestType=HIGHFIND&deptID=0

利用

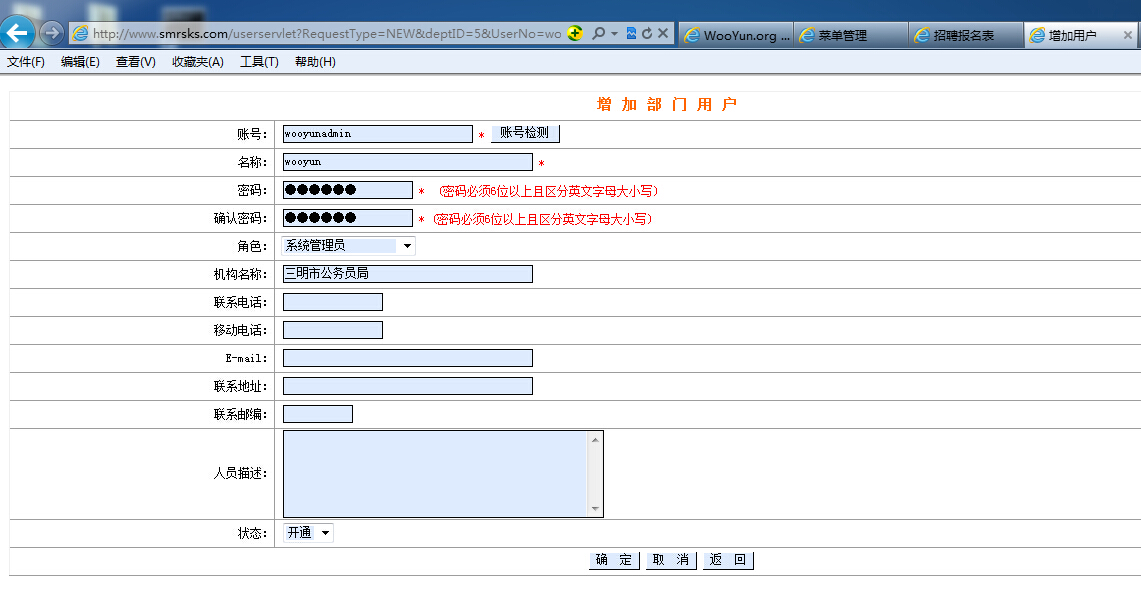

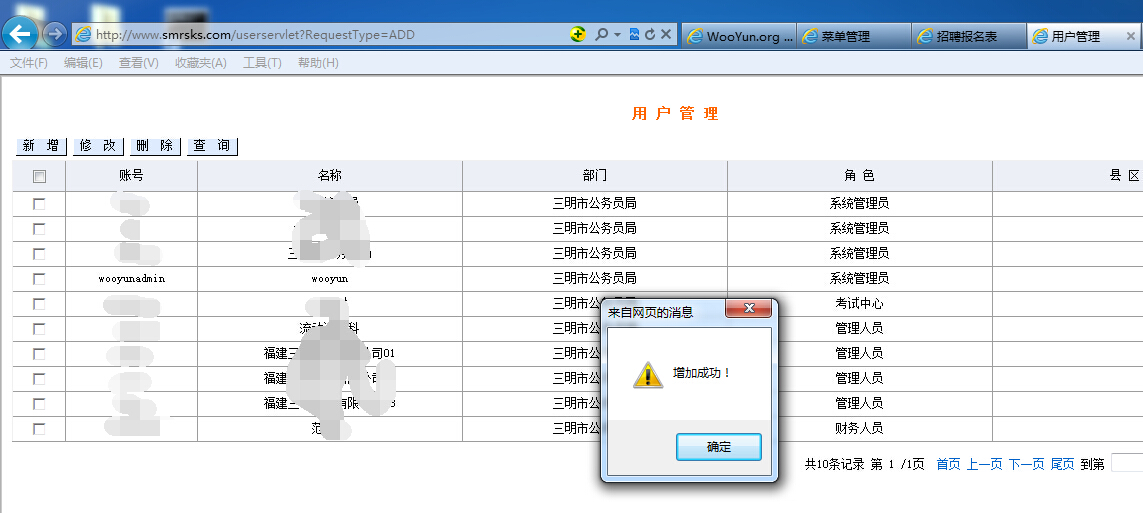

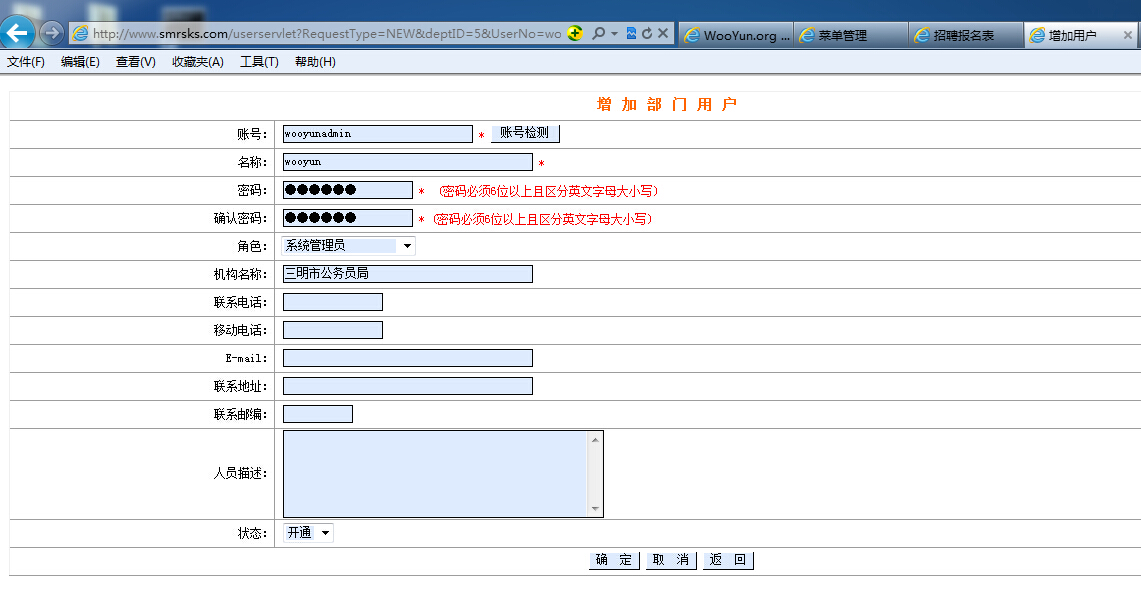

我们尝试新建一个管理员账户

删除管理员我就不试了,你们懂的。 退出现有帐号,尝试用刚才新建的wooyunadmin/123456登录系统

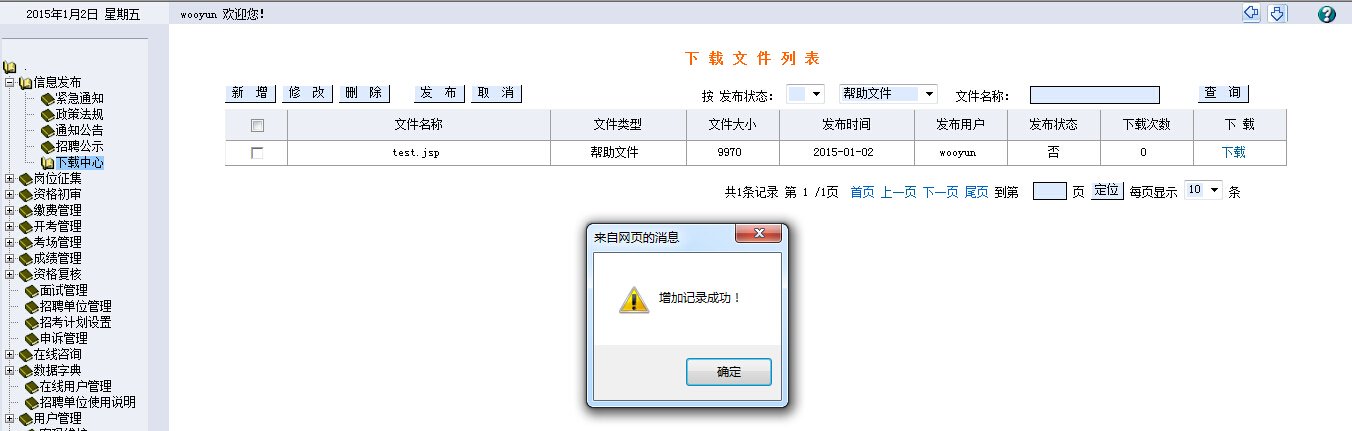

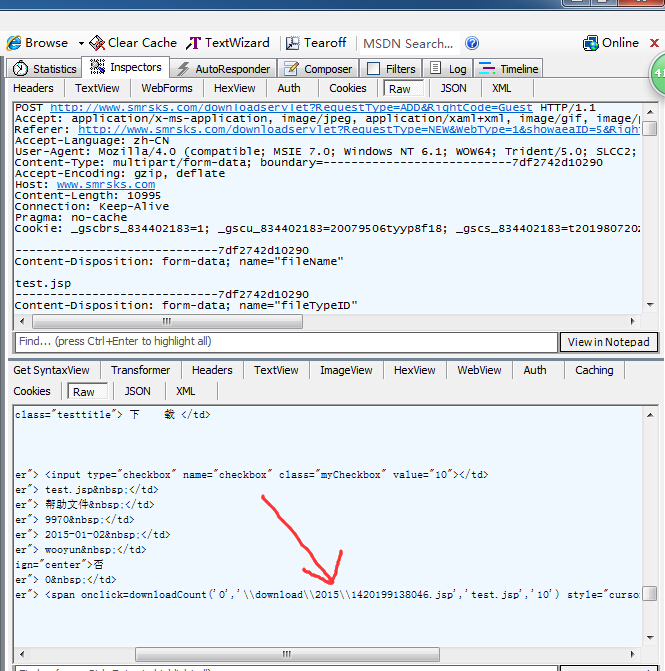

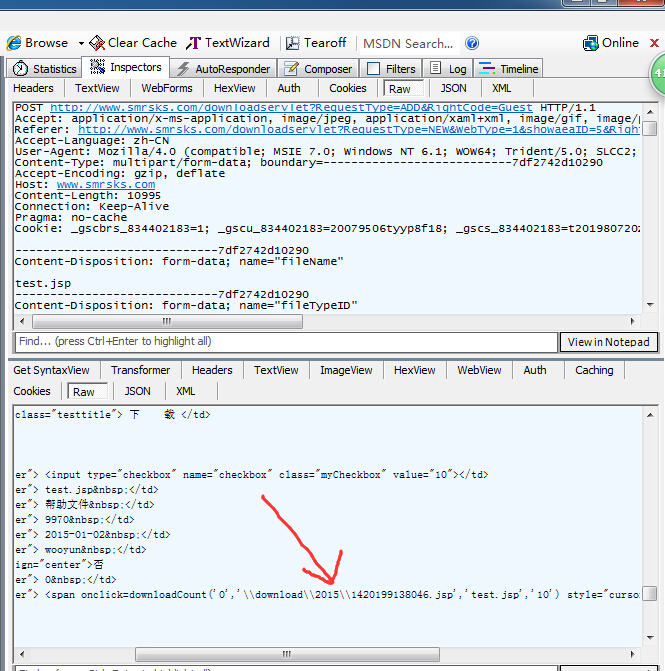

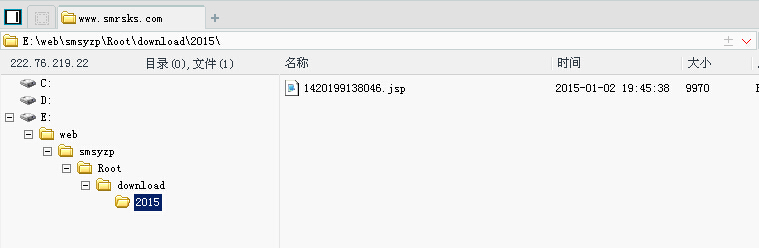

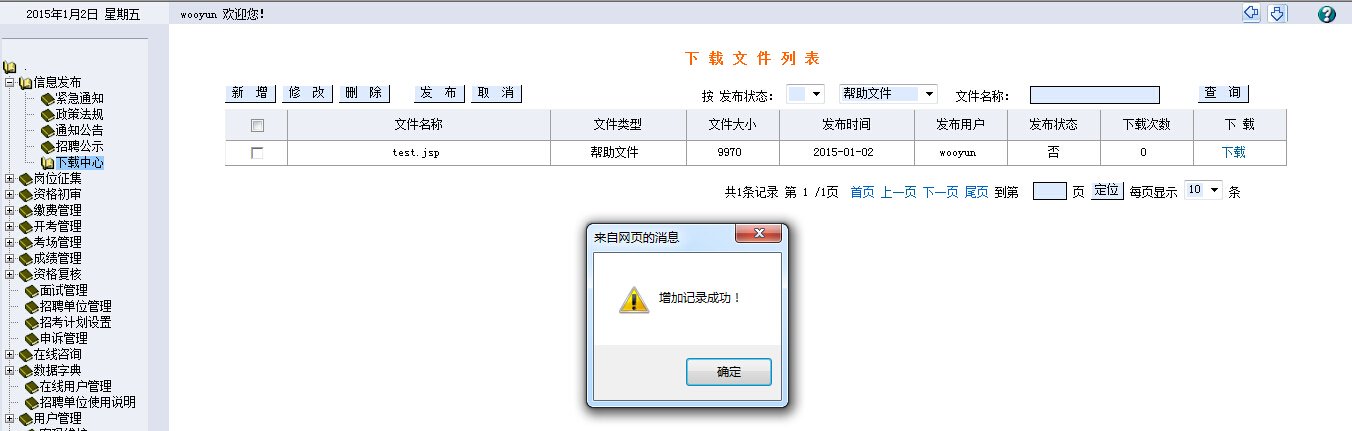

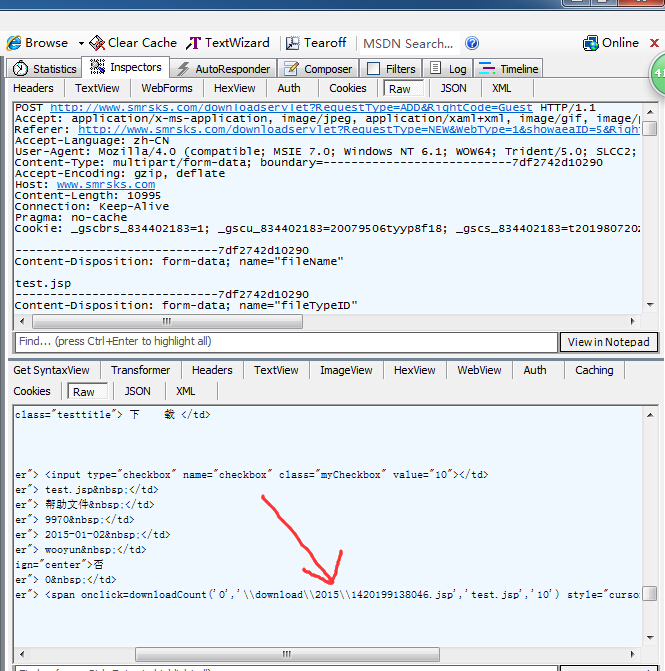

3#任意文件上传(使用wooyunadmin/123456)在信息发布->下载中心处,可任意上传shell,普通用户也有上传权限(但上传后不会返回上传路径及文件名)

4#站点备份文件下载(部分站点)

http://125.89.152.180:888/Root.rar

http://www.smrsks.com/Root.rar

等等,不一一列举