漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090152

漏洞标题:电玩巴士某漏洞导致getshell威胁千万用户数据

相关厂商:电玩巴士

漏洞作者: greg.wu

提交时间:2015-01-05 23:03

修复时间:2015-02-19 23:04

公开时间:2015-02-19 23:04

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-05: 细节已通知厂商并且等待厂商处理中

2015-01-06: 厂商已经确认,细节仅向厂商公开

2015-01-16: 细节向核心白帽子及相关领域专家公开

2015-01-26: 细节向普通白帽子公开

2015-02-05: 细节向实习白帽子公开

2015-02-19: 细节向公众公开

简要描述:

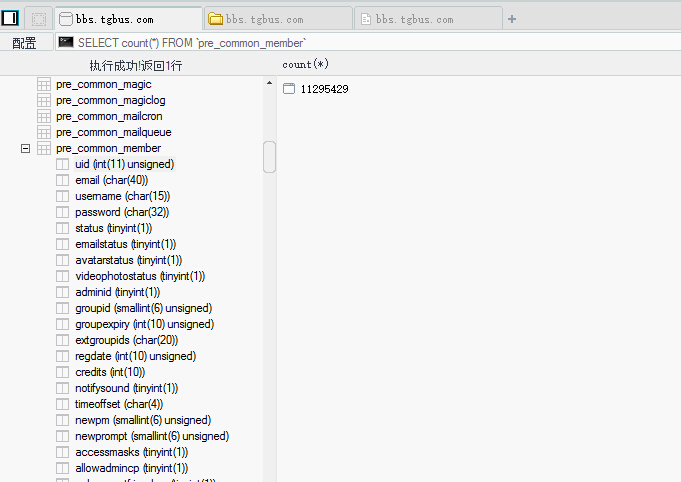

千万级别的用户数据,希望厂商赶紧修复

详细说明:

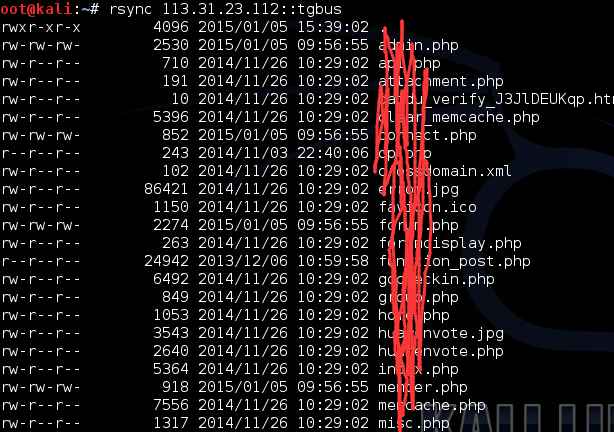

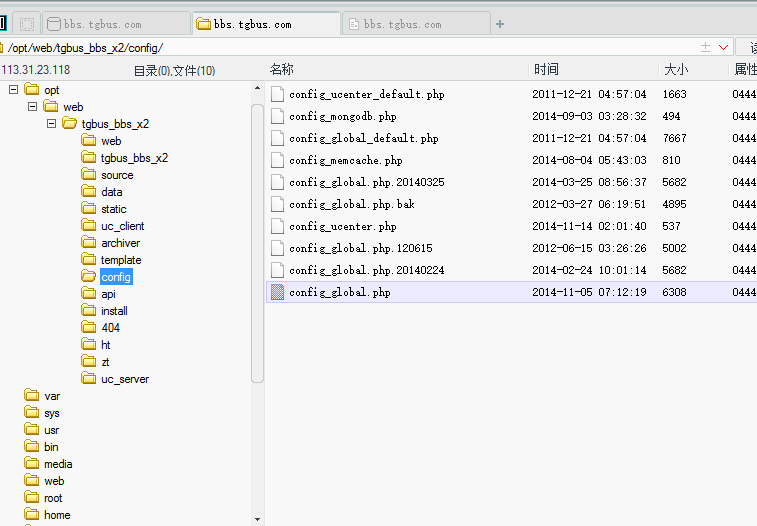

电玩巴士论坛的某一台server出现rsync空口令未授权访问,直接暴露整个web目录,而且权限巨高,可以直接上传或者覆盖远程文件,导致getshell,威胁千万论坛用户的数据安全!

看图:

getshell

用户数据1129w条

漏洞证明:

原则上这个漏洞可以干任何想做的事情,比如挂马,内网渗透等等,鉴于只是安全测试,所以点到为止,希望乌云能确保尽早通知到电玩巴士,避免用户数据落入不法之徒手中。

修复方案:

你懂的,求20rank

版权声明:转载请注明来源 greg.wu@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-01-06 10:43

厂商回复:

感谢白帽发现这个惊天大bug...此bug为低级运维工程师维护设备不当,将端口暴露公网导致.现已立即处理.再次感谢白帽

最新状态:

暂无