漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0166078

漏洞标题:北京师范大学某系统存在漏洞(导致学生,教师信息泄露)

相关厂商:北京师范大学

漏洞作者: Lar2y

提交时间:2015-12-30 16:27

修复时间:2016-02-12 18:49

公开时间:2016-02-12 18:49

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-30: 细节已通知厂商并且等待厂商处理中

2015-12-31: 厂商已经确认,细节仅向厂商公开

2016-01-10: 细节向核心白帽子及相关领域专家公开

2016-01-20: 细节向普通白帽子公开

2016-01-30: 细节向实习白帽子公开

2016-02-12: 细节向公众公开

简要描述:

RT~

详细说明:

上个洞洞忽略了,所以我又来了。。。

请不要轻易忽略,也不要觉得小问题没影响,因为大问题往往就是从小问题开始积累的。。。

好了,进入正题。。

漏洞证明:

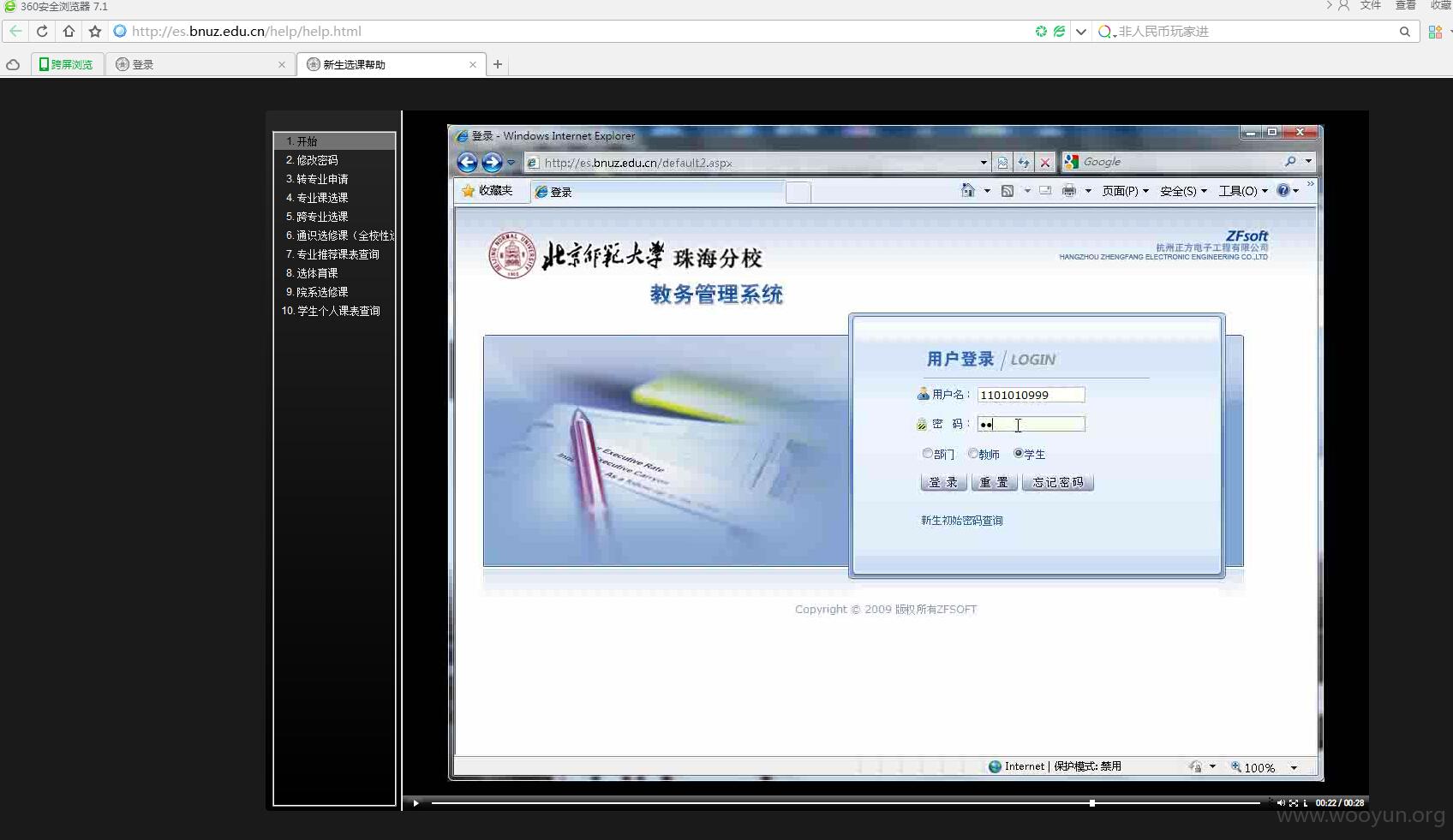

目标地址:es.bnuz.edu.cn

正方教务管理系统,之前的BUG修复了,查询接口的strKey也屏掉了,是最近修复的吗

不管了,只能硬上了。。。

登录没什么防爆破,看了下选课操作,

看到10位的学号命名,于是设个范围就开搞:

payload1:1501010000-1501019999

payload2:123456

结果如下:

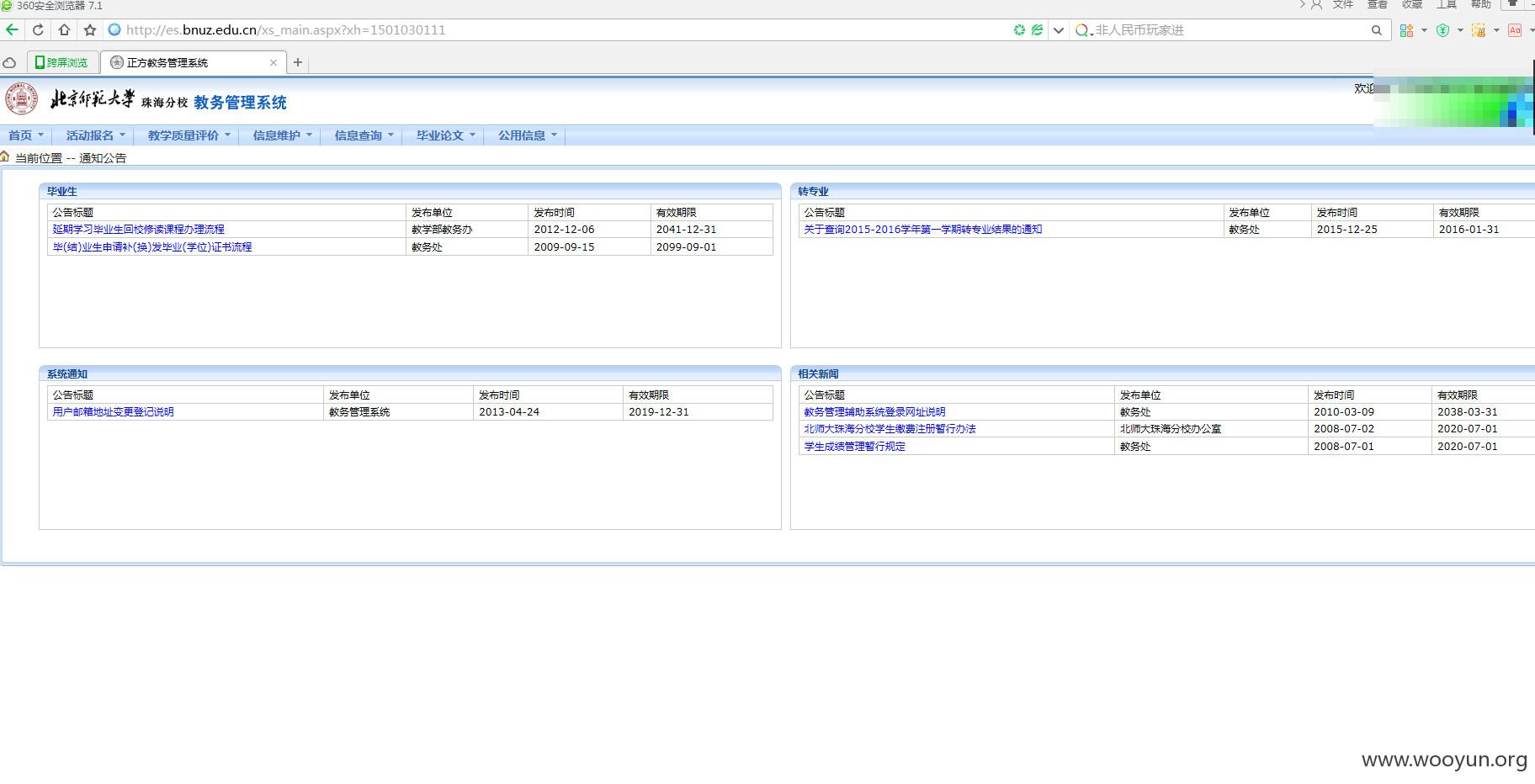

1501030111 123456

1501030055 123456

1501030105 123456

1501050066 123456

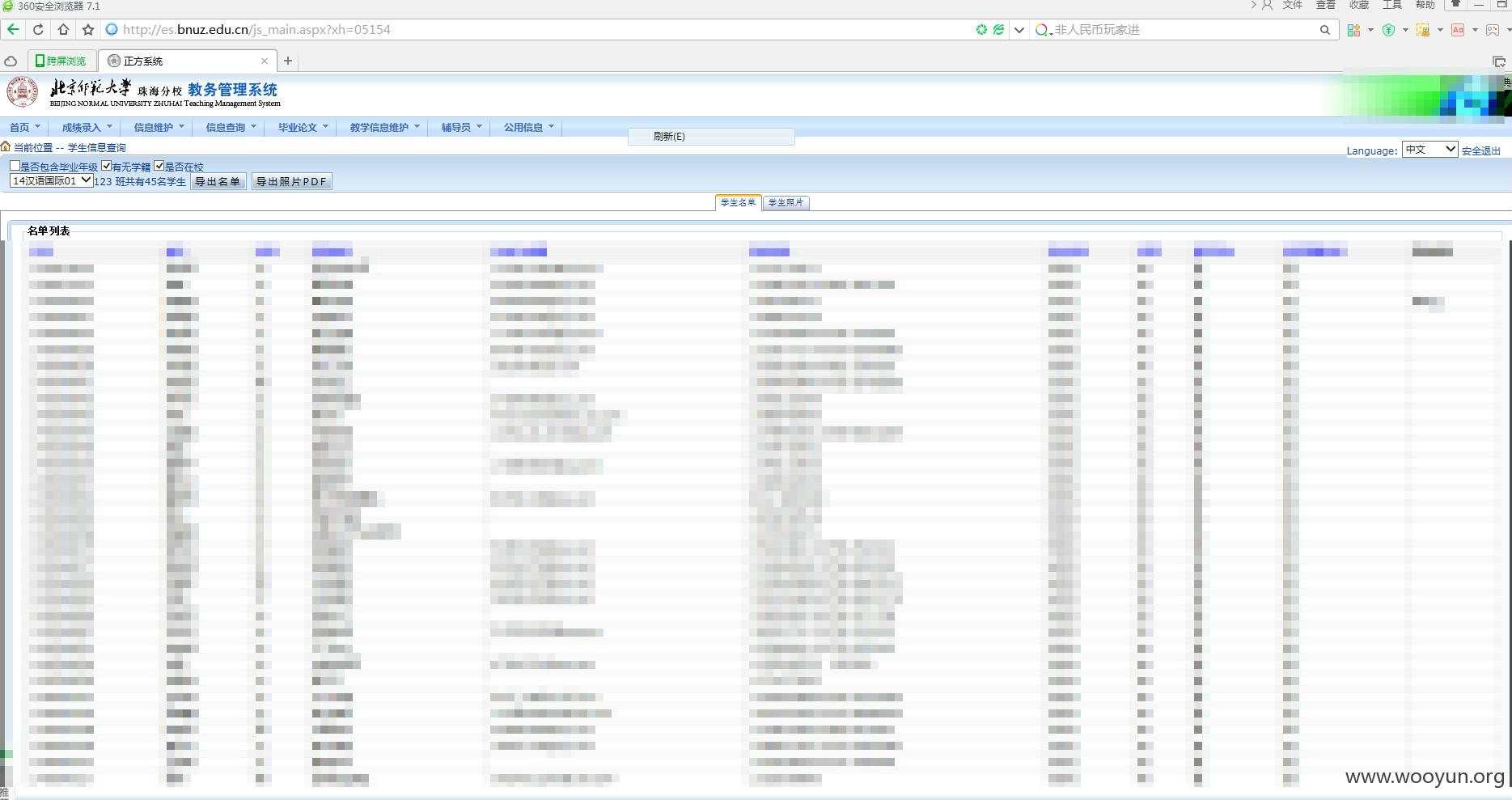

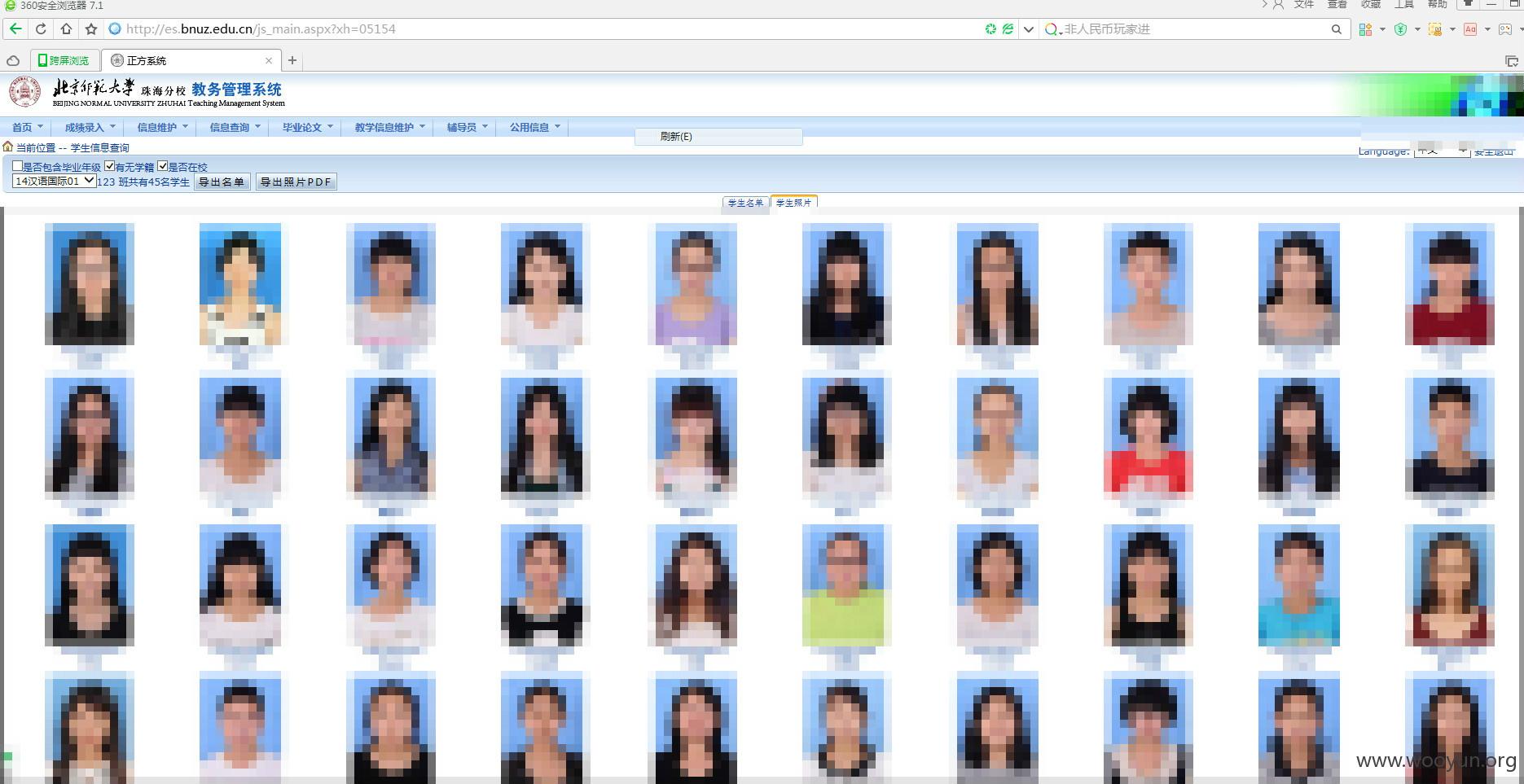

找不到系统管理员只能找找老师了

课程号后面的应该就是老师们的工号了

payload1:1111-22222

payload2:123456

结果如下:

7319 123456

10122 123456

12033 123456

13033 123456

13146 123456

13308 123456

13312 123456

13316 123456

13313 123456

15044 123456

15084 123456

15092 123456

19022 123456

21011 123456

21054 123456

21023 123456

只为证明,到此为止了

写完。。。再过隔壁学校看看

修复方案:

修复

版权声明:转载请注明来源 Lar2y@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-12-31 08:29

厂商回复:

通知管理员修复

最新状态:

暂无