漏洞概要

关注数(24)

关注此漏洞

漏洞标题:中航工业信息中心问吧开发者论坛系统Redis未授权访问

提交时间:2015-12-08 00:30

修复时间:2016-01-23 15:16

公开时间:2016-01-23 15:16

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-12-08: 细节已通知厂商并且等待厂商处理中

2015-12-11: 厂商已经确认,细节仅向厂商公开

2015-12-21: 细节向核心白帽子及相关领域专家公开

2015-12-31: 细节向普通白帽子公开

2016-01-10: 细节向实习白帽子公开

2016-01-23: 细节向公众公开

简要描述:

金航数码科技有限责任公司(中航工业信息技术中心)是中航工业信息化专业支撑机构,作为国内外先进信息技术的创造性应用者和本地化推进者,肩负着“推进产业信息化,实现信息产业化”的使命,致力于做信息化集大成者,成为行业系统级供应商。

平台V5R4版本

金航数码自主研发,面向航空和国防领域的业务基础平台,是金航数码产品研发的底层支撑平台,也是业务集成和业务融合的平台

详细说明:

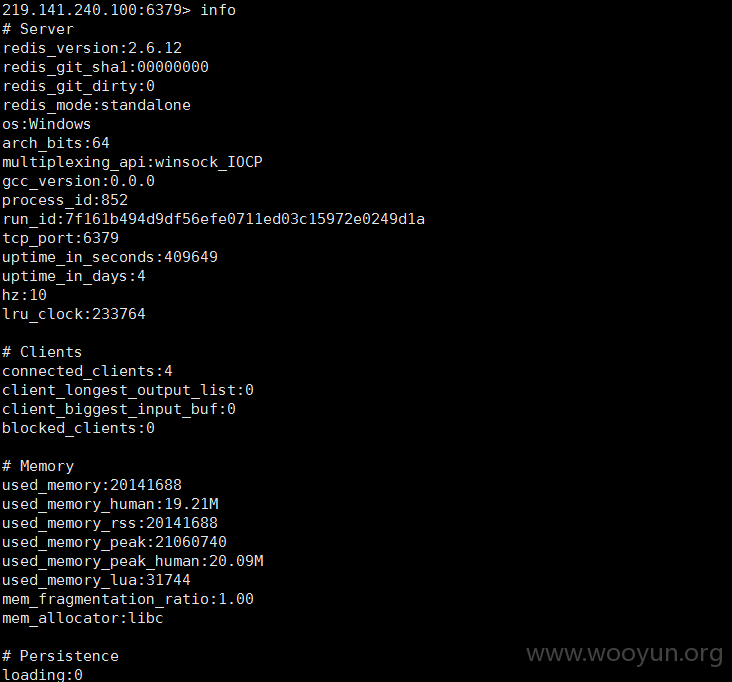

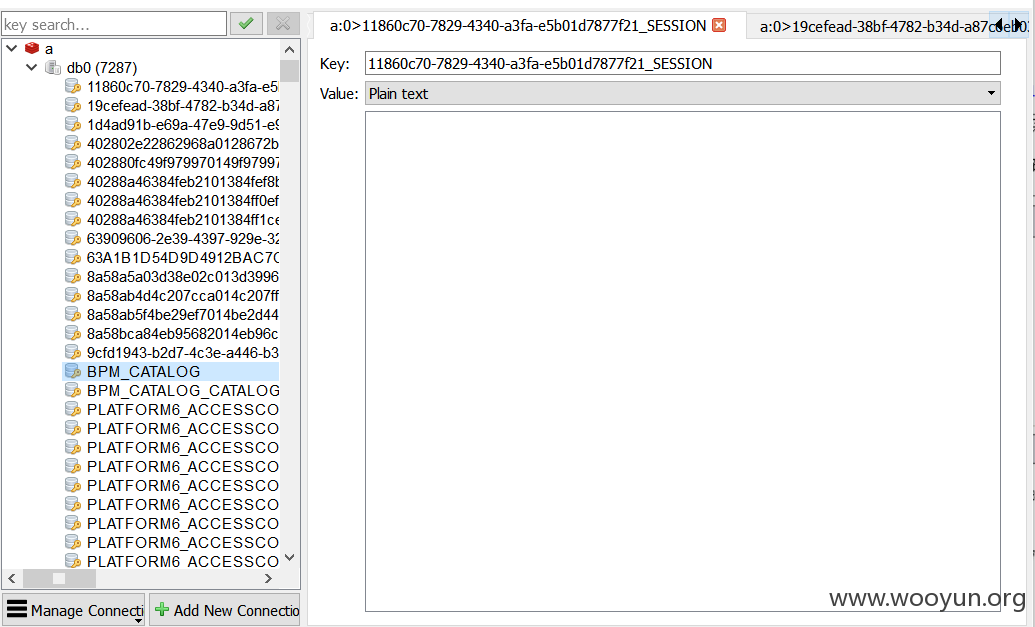

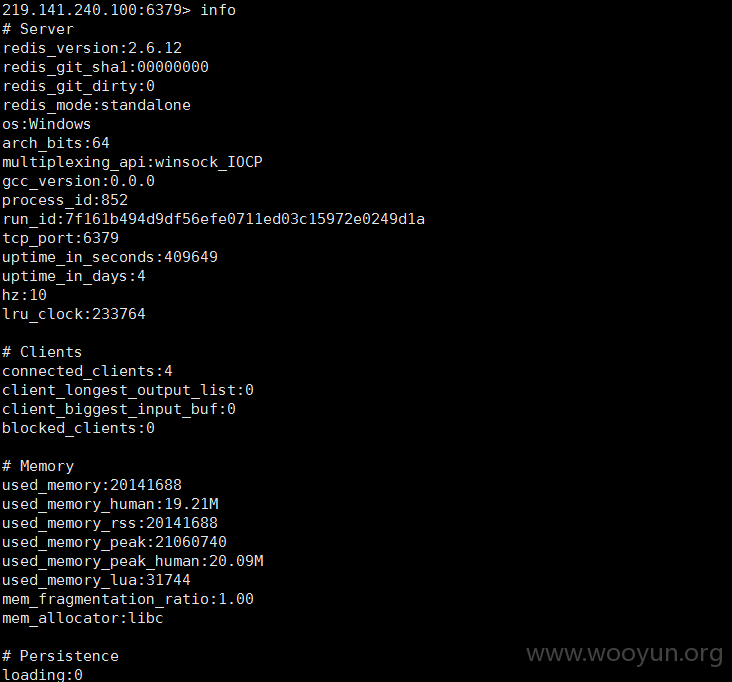

中航工业信息中心问吧开发者论坛系统Redis未授权访问

漏洞证明:

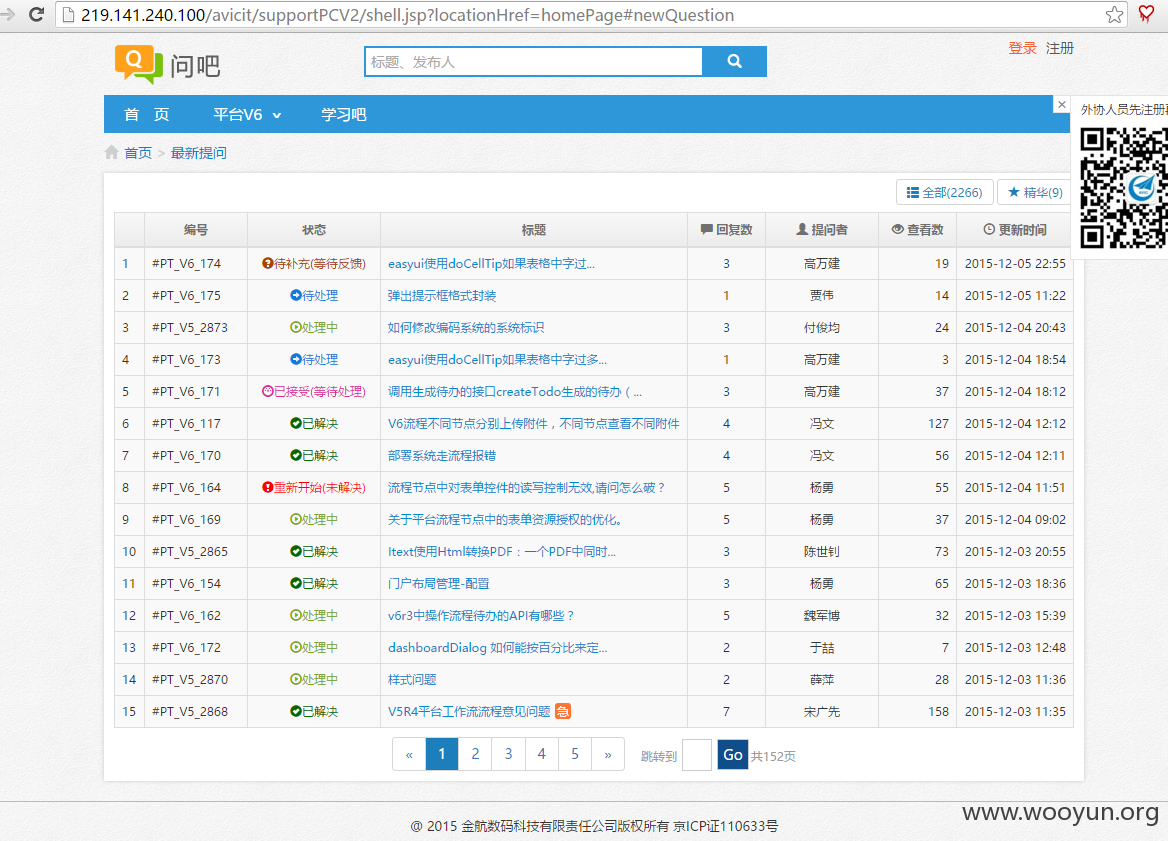

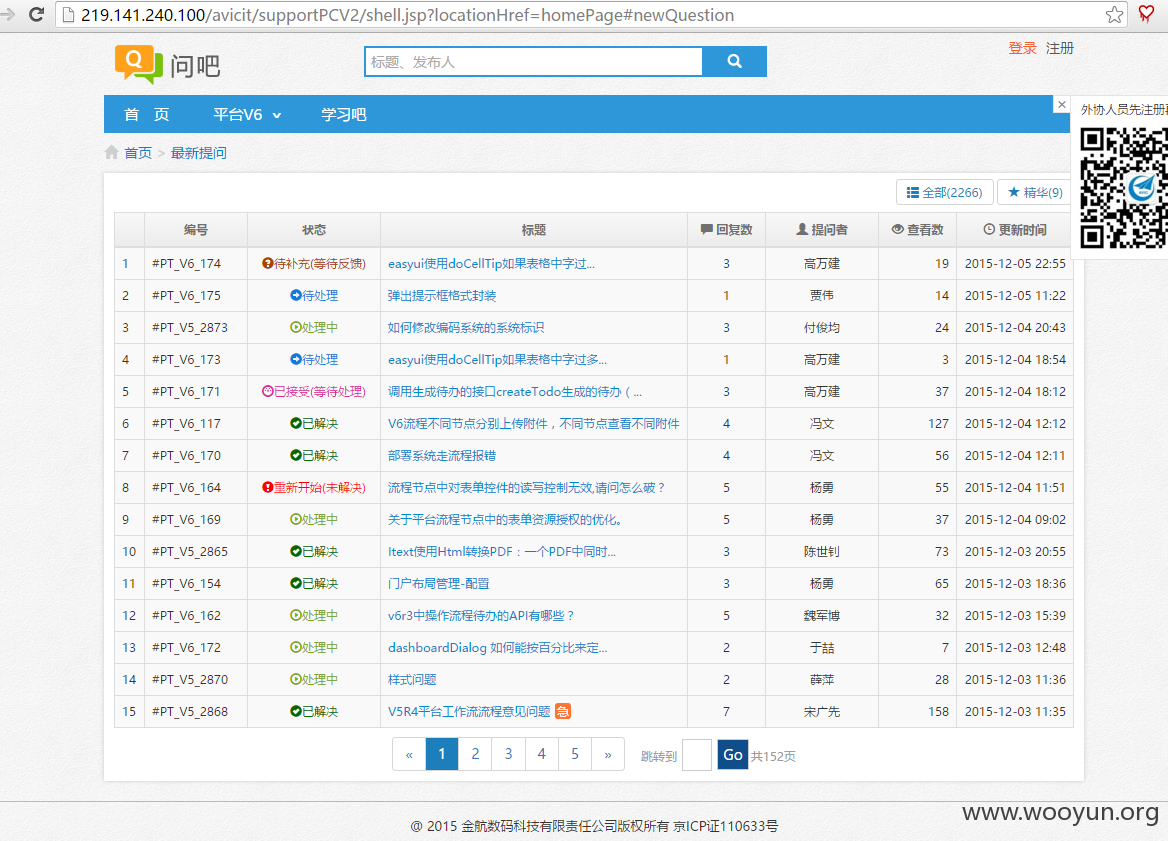

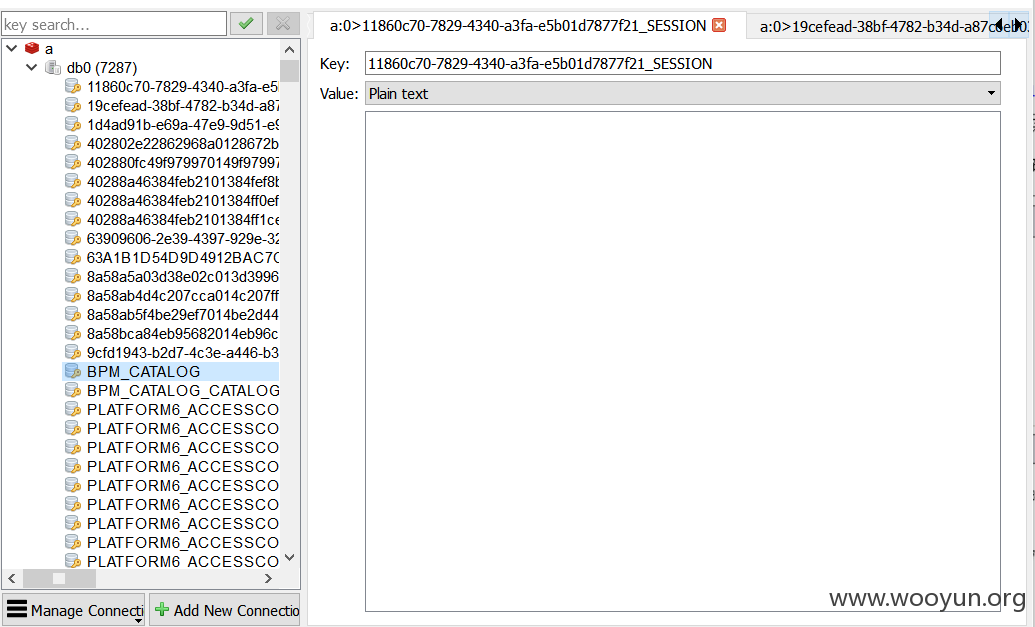

开发者平台

windows系统未能找到web目录路径shell没写成功,不过应该能通过注册表或者mof文件提权等方式拿下权限,并且3389端口对外开放只要想办法创建用户后就可以登录。

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-12-11 17:00

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件和电话通报,由其后续提供解决方案;同时转由国家上级信息安全协调机构通报。

最新状态:

暂无