漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0158025

漏洞标题:程光快递某处漏洞泄露大量身份证扫描件正反面

相关厂商:程光快递

漏洞作者: 路人甲

提交时间:2015-12-04 16:42

修复时间:2016-01-18 16:50

公开时间:2016-01-18 16:50

漏洞类型:网络设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-04: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

新西兰程光快递有限公司拥有一批非常优秀的专业业务队伍,所有业 递服务经验的优秀业务员,他们都具有良好的个人素质,并且具有专业能力强、服务态度好、业务水平和办事效率高等特点

详细说明:

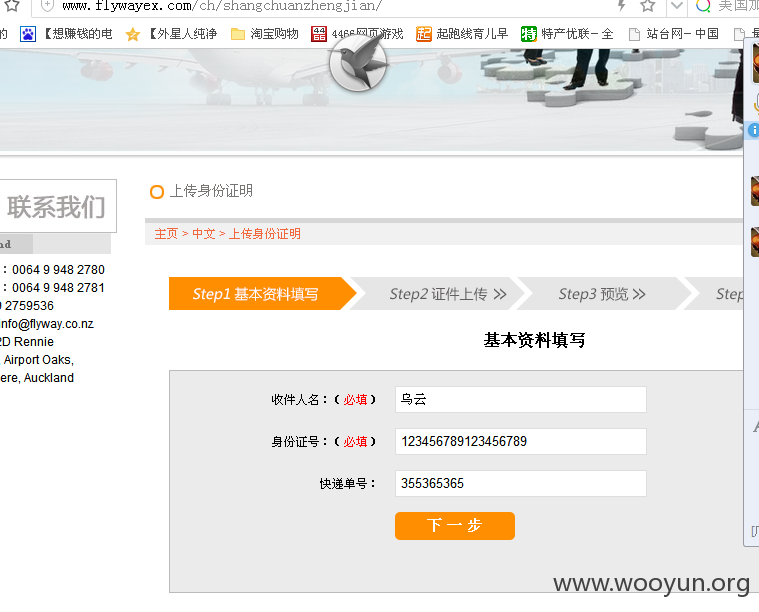

直接来到http://www.flywayex.com/ch/shangchuanzhengjian/处 资料随便填写选择下一步

然后来到上传身份证处选择从电脑选取,然后随便上传两张图片

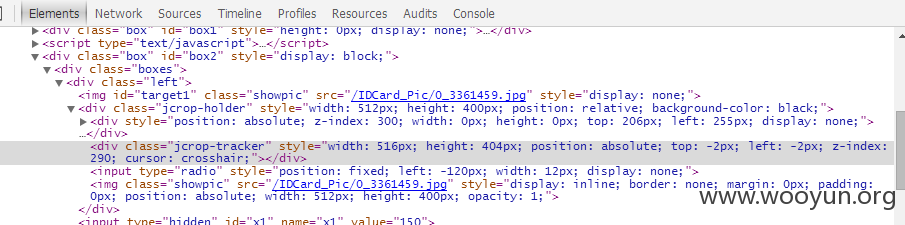

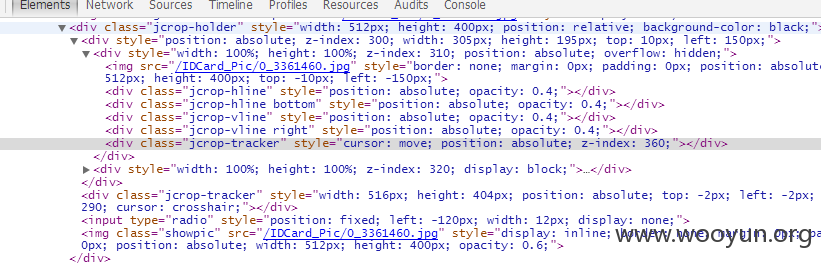

右键,审查元素

正面地址

反面地址<img class="showpic" src="/IDCard_Pic/0_3361460.jpg" style="display: inline; border: none; margin: 0px; padding: 0px; position: absolute; width: 512px; height: 400px; opacity: 0.6;">

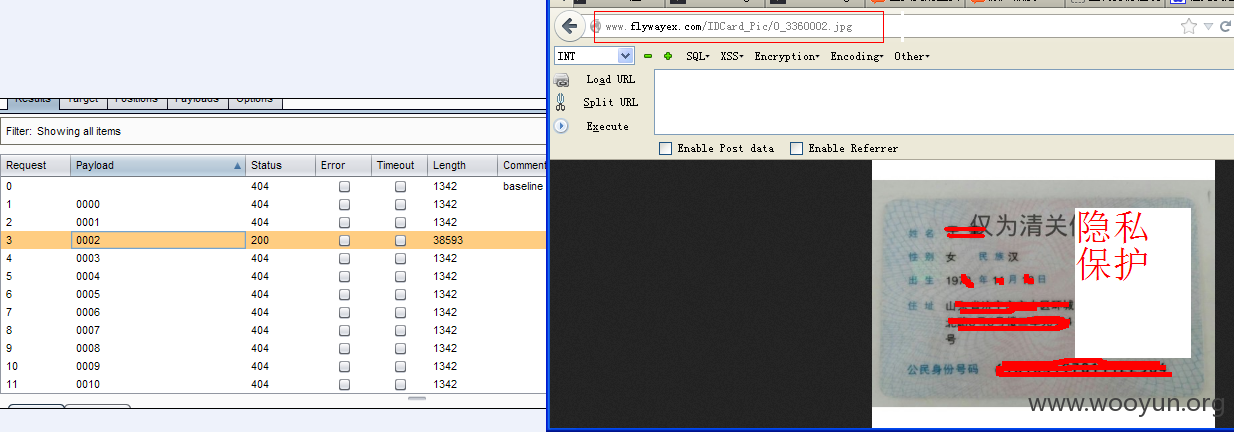

发现扫描件ID是呈递增式的我们向上遍历看看

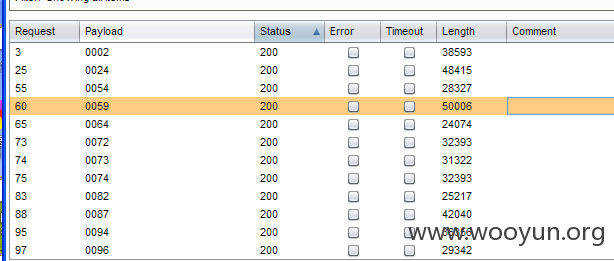

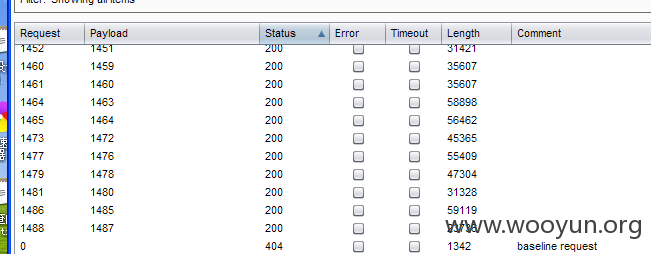

http://www.flywayex.com/IDCard_Pic/0_3361451.jpg 一直手工遍历到51处才发现一张反面 效率太低 直接上burp 从0_336****跑4位看看

漏洞证明:

修复方案:

地址加长随机加密

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝